Clientlose SSO-Authentifizierung (STAS) über ein VPN zulassen

Mit der Sophos Transparent Authentication Suite (STAS) 2.1.2.8 kann die Sophos Firewall so konfiguriert werden, dass sich VPN-Benutzer automatisch per Single Sign-On (SSO) bei einem Remote-Active Directory-Server authentifizieren können.

Einführung

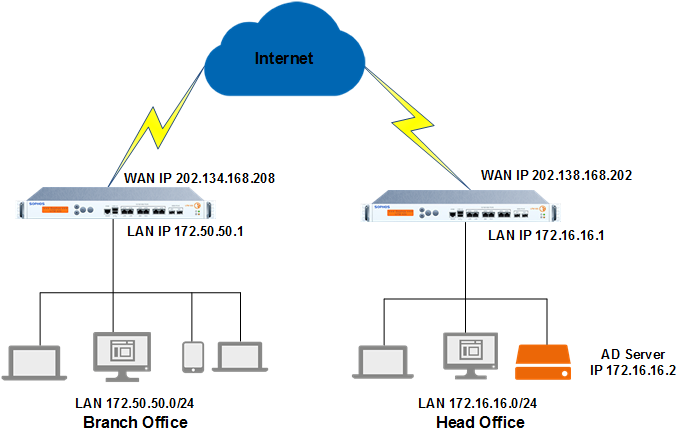

In diesem Beispiel möchten Sie, dass sich Benutzer der Zweigstelle automatisch mit clientlosem SSO beim Active Directory-Server der Zentrale authentifizieren. Hier ist das Netzwerkschema.

Voraussetzungen

Um STAS über ein VPN zu verwenden, müssen die folgenden Bedingungen erfüllt sein.

- Die IPsec-Verbindung muss aktiv und verbunden sein.

- Der Datenverkehr aus der Zweigstelle muss durch den IPsec-Tunnel geleitet werden. Weitere Informationen finden Sie unter Sophos XG Firewall: So leiten Sie initiierten Datenverkehr durch einen IPsec-VPN-Tunnel.

- In der Zentrale und in der Zweigstelle muss clientloses SSO (STAS) zusammen mit Active Directory implementiert sein. Der Domänencontroller befindet sich ausschließlich in der Zentrale. Weitere Informationen finden Sie unter Konfigurieren Sie die transparente Authentifizierung mit STAS.

Konfiguration

Um es Zweigstellenbenutzern zu ermöglichen, sich automatisch mit clientlosem SSO beim Active Directory-Server der Zentrale zu authentifizieren, müssen Sie wie folgt vorgehen:

- Fügen Sie das Zweigstellennetzwerk als überwachtes Netzwerk in STAS hinzu.

- Fügen Sie die Sophos Firewall der Zweigstelle zur STAS-Collector-Konfiguration hinzu.

- Konfigurieren Sie die Sophos Firewall der Zweigstelle so, dass VPN-Verkehr zur Authentifizierung aufgefordert wird.

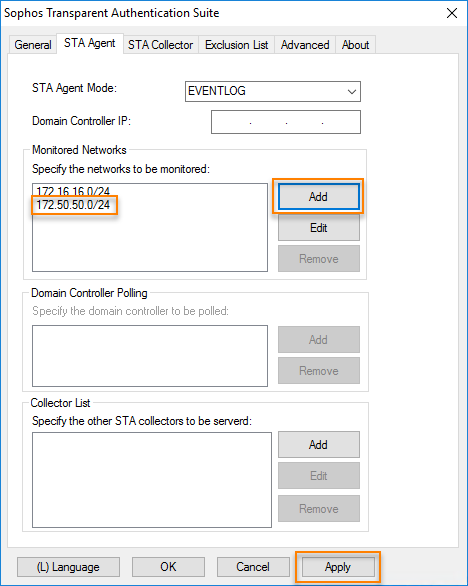

Fügen Sie das Zweigstellennetzwerk als überwachtes Netzwerk in STAS hinzu

Um das Zweigstellennetzwerk als überwachtes Netzwerk einzuschließen, gehen Sie wie folgt vor:

- Melden Sie sich mit den Administratoranmeldeinformationen mit der STAS-Anwendung beim Server an.

- Starten Sie STAS vom Desktop oder Startmenü.

- Gehe zu STA-Agent.

- Unter Überwachte Netzwerke, fügen Sie das Zweigstellennetzwerk hinzu.

-

Klicken Anwenden.

Hier ist ein Beispiel.

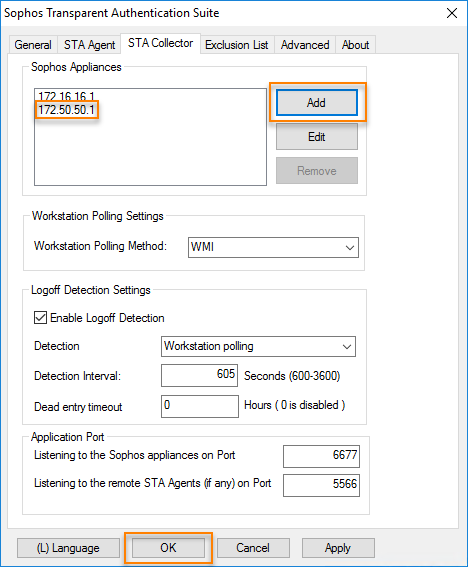

Sophos Firewall der Zweigstelle zur STAS-Collector-Konfiguration hinzufügen

Um die Sophos Firewall der Zweigstelle in die STAS-Collector-Konfiguration einzubinden, gehen Sie wie folgt vor:

- Melden Sie sich mit den Administratoranmeldeinformationen mit der STAS-Anwendung beim Server an.

- Starten Sie STAS vom Desktop oder Startmenü.

- Gehe zu STA-Sammler.

- Unter Sophos Appliances, fügen Sie die IP-Adresse der Sophos Firewall-Zweigstelle hinzu.

-

Klicken OK.

Hier ist ein Beispiel.

Konfigurieren Sie die Sophos Firewall in der Zentrale so, dass VPN-Verkehr zur Authentifizierung aufgefordert wird

Standardmäßig fordert die Sophos Firewall nicht authentifizierten Datenverkehr für clientloses SSO aus der LAN/DMZ-Zone an. Da STAS in der Zentrale Anmeldeanfragen der Zweigstelle über VPN verarbeitet, müssen Sie die Sophos Firewall in der Zentrale so konfigurieren, dass die Anmeldeanfragen ausgelöst werden.

- Melden Sie sich bei der Befehlszeile an mit SSHSie können auch von hier aus darauf zugreifen. Administrator > Konsole in der oberen rechten Ecke der Webadministrationskonsole.

- Option wählen 4. Gerätekonsole.

-

Führen Sie den folgenden Befehl auf der Sophos Firewall der Hauptniederlassung aus, um das Zweigstellennetzwerk zu STAS hinzuzufügen.

system auth cta vpnzonenetwork add source-network 172.50.50.0 netmask 255.255.255.0

Notiz

Verwaltung > Gerätezugriff > Lokale Dienst-ACL > Kunden muss für die VPN-Zone eingeschaltet sein.