DHCP-Server hinter HO-Firewall und BO-Firewall als Relay-Agent

Konfigurieren Sie die Sophos Firewall als DHCP-Relay-Agent, um DHCP-Pakete zwischen Clients und dem DHCP-Server hinter der Firewall der Zentrale weiterzuleiten.

Einführung

Wenn Sie Sophos Firewall als DHCP-Relay-Agent konfigurieren, kann der DHCP-Server IP-Adressen an Clients in einem anderen Subnetz als dem Server vermieten.

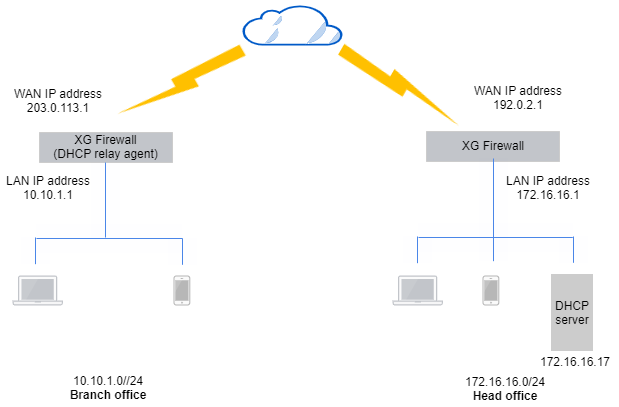

DHCP-Relay: Netzwerkdiagramm

In diesem Beispiel verwenden wir einen Windows-Server, der als DHCP-Server konfiguriert ist. Die Netzwerkdetails lauten wie folgt:

Hauptsitz:

- WAN-IP-Adresse:

192.0.2.1 - IP-Adresse des DHCP-Servers:

172.16.16.17 - LAN-Subnetz:

172.16.16.0/24

Niederlassung:

- WAN-IP-Adresse:

203.0.113.1 - Schnittstelle des DHCP-Relay-Agenten:

10.10.1.1 - LAN-Subnetz:

10.10.1.0/24

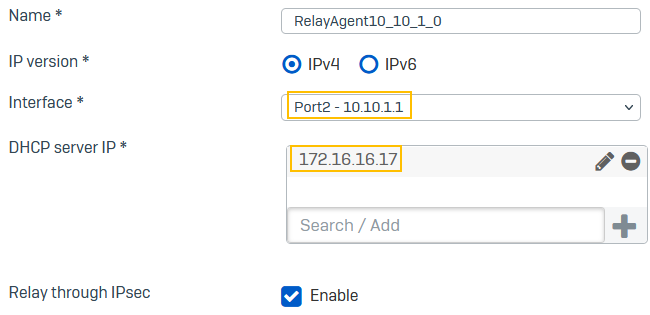

Zweigstelle: Konfigurieren eines DHCP-Relay-Agenten

Konfigurieren Sie die Sophos Firewall der Zweigstelle als DHCP-Relay-Agent. In diesem Beispiel leitet sie die vom DHCP-Server geleasten IP-Adressen an die Clients der Zweigstelle weiter. Der DHCP-Server wird in der Zentrale eingesetzt.

- Gehe zu Netzwerk > DHCP.

- Unter Relaisauf Hinzufügen.

-

Für SchnittstelleWählen Sie die clientseitige Schnittstelle aus. Der Server antwortet, wenn der von ihm verwaltete Lease-Bereich zum Subnetz dieser Schnittstelle gehört.

Beispiel:

Port2 - 10.10.1.1 -

Geben Sie die IP-Adresse für DHCP-Server-IP.

Beispiel:

172.16.16.17 -

Wählen Weiterleitung über IPsec.

Hier ist ein Beispiel:

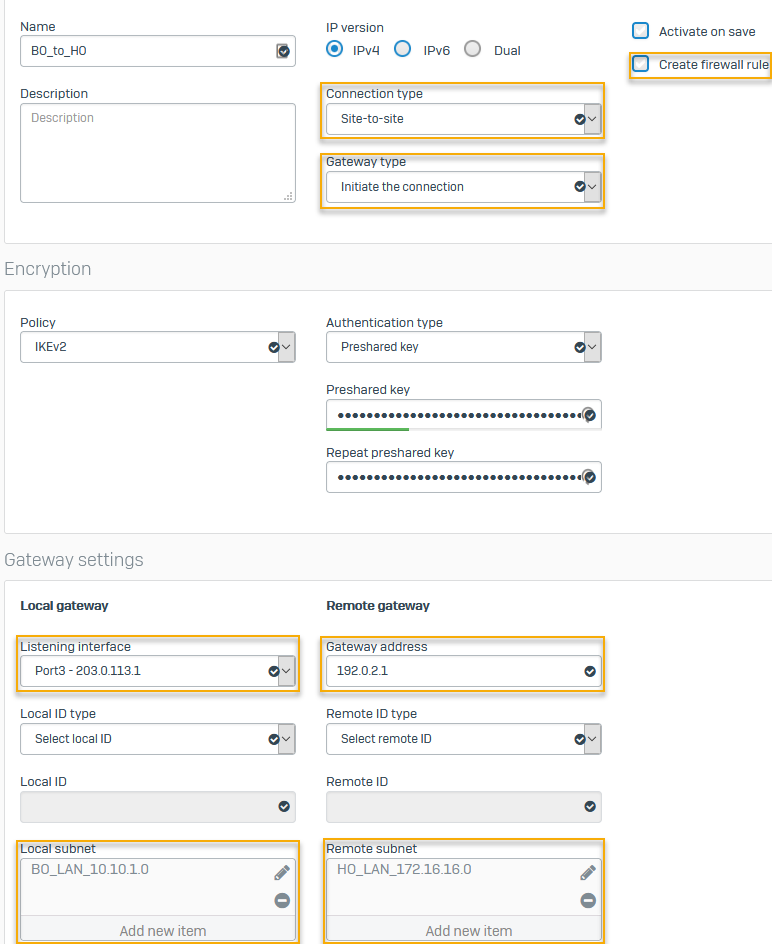

Zweigstelle: Konfigurieren einer IPsec-Verbindung

Konfigurieren Sie auf der Firewall der Zweigstelle eine Site-to-Site-IPsec-Verbindung zur Zentrale.

- Gehen Sie in der Webadministrationskonsole zu Site-to-Site-VPN > IPsec > IPsec-Verbindungen und klicken Sie auf Hinzufügen.

-

Die folgenden Einstellungen dienen als Beispiel. Sie müssen die Einstellungen Ihres Netzwerks angeben:

Name Einstellung Anschlussart Site-to-siteGateway-Typ Initiate the connectionErstellen einer Firewallregel Deaktivieren Sie das Kontrollkästchen.

Firewall-Regeln kontrollieren nicht den vom System generierten Datenverkehr.

Authentifizierungstyp Preshared keyGeben Sie den von Ihnen festgelegten Schlüssel in der Firewall der Zentrale ein.

Abhörschnittstelle Port3 - 203.0.113.1Gateway-Adresse 192.0.2.1Lokales Subnetz 10.10.1.0Remote-Subnetz 172.16.16.0Hier ist ein Beispiel:

Zweigstelle: Hinzufügen einer IPsec-Route

Fügen Sie in der Firewall der Zweigstelle eine IPsec-Route für systemgenerierten Datenverkehr zum DHCP-Server in der Zentrale hinzu. Wenden Sie Source-NAT auf den systemgenerierten Datenverkehr an, um die interne Quell-IP-Adresse der Zweigstelle in die Ziel-IP-Adresse (DHCP-Server in der Zentrale) zu übersetzen.

- Geben Sie in der CLI Folgendes ein: 4 für Gerätekonsole.

-

Fügen Sie eine IPsec-Route von der Firewall der Zweigstelle zum DHCP-Server in der Zentrale hinzu. Geben Sie Folgendes ein:

system ipsec_route add host <IP address of host> tunnelname <tunnel>Beispiel

system ipsec_route add host 172.16.16.17 tunnelname BO_to_HO -

Übersetzen Sie die IP-Adresse des LAN-Ports (DHCP-Relay-Schnittstelle) der Firewall der Zweigstelle in die IP-Adresse des DHCP-Servers in der Zentrale. Sie müssen diesen Befehl verwenden, um den von der Sophos Firewall generierten Datenverkehr zu übersetzen. Geben Sie Folgendes ein:

set advanced-firewall sys-traffic-nat add destination <Destination IP address or network> snatip <Source IP address to translate>Beispiel

set advanced-firewall sys-traffic-nat add destination 172.16.16.17 snatip 10.10.1.1

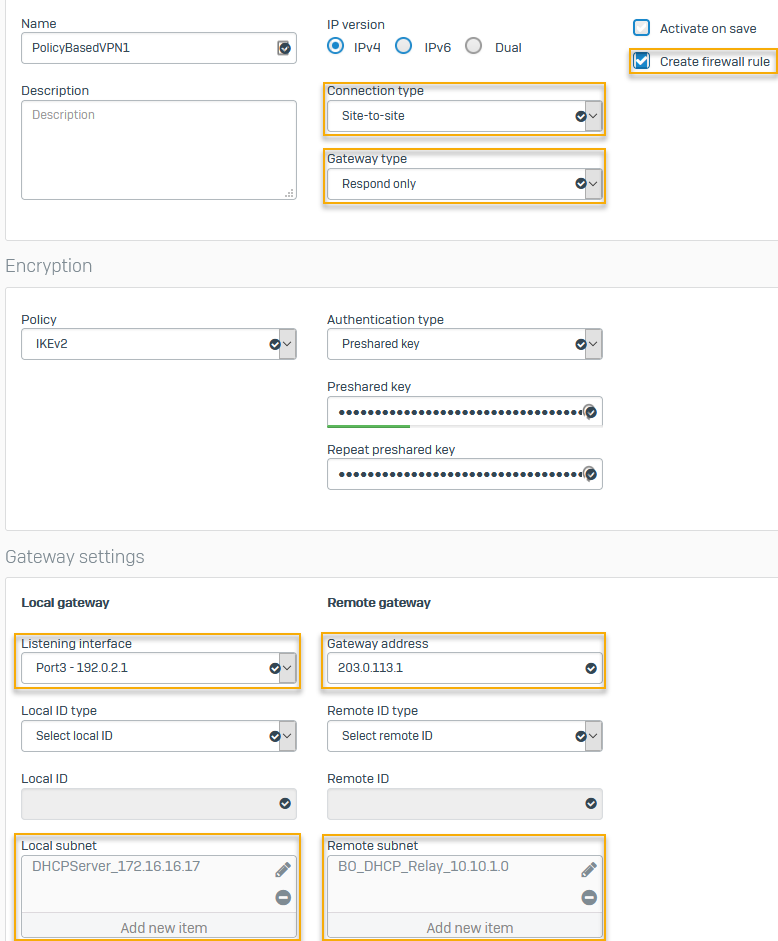

Hauptsitz: Konfigurieren einer Site-to-Site-IPsec-Verbindung

Konfigurieren Sie auf der Firewall der Hauptniederlassung eine Site-to-Site-IPsec-Verbindung zur Zweigstelle.

- Gehen Sie in der Webadministrationskonsole zu Site-to-Site-VPN > IPsec > IPsec-Verbindungen und klicken Sie auf Hinzufügen.

-

Die folgenden Einstellungen dienen als Beispiel. Sie müssen die Einstellungen Ihres Netzwerks angeben:

Name Einstellung Anschlussart Site-to-siteGateway-Typ Respond onlyUm WAN-Verkehr den Zugriff auf den IPsec-Tunnel zu ermöglichen, gehen Sie zu Verwaltung > Gerätezugriff und stellen Sie sicher, dass Sie VAN unter IPsec.

Erstellen einer Firewallregel Aktivieren Sie das Kontrollkästchen. Authentifizierungstyp Preshared keyGeben Sie den von Ihnen festgelegten Schlüssel in der Firewall der Zweigstelle ein.

Abhörschnittstelle Port3 - 192.0.2.1Gateway-Adresse 203.0.113.1Lokales Subnetz 172.16.16.17Remote-Subnetz 10.10.1.0Hier ist ein Beispiel:

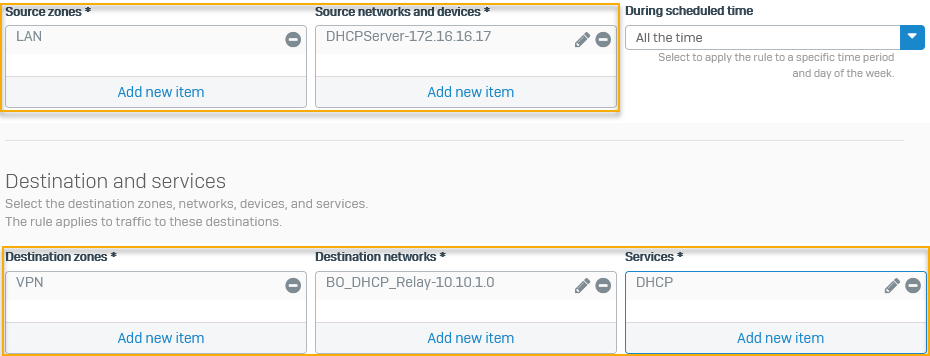

Hauptsitz: Firewallregel für ausgehenden Datenverkehr

Bearbeiten Sie die automatisch erstellte Firewall-Regel in der Firewall der Hauptniederlassung, um ausgehende DHCP-Kommunikation vom DHCP-Server zum DHCP-Relay-Agent der Zweigstelle zuzulassen.

Wählen Sie Folgendes aus:

- Quellzonen:

LAN - Quellnetzwerke und -geräte:

DHCPServer-172.16.16.17 - Zielzonen:

VPN - Zielnetzwerke:

BO_DHCP_Relay-10.10.1.0 -

Leistungen:

DHCPHier ist ein Beispiel:

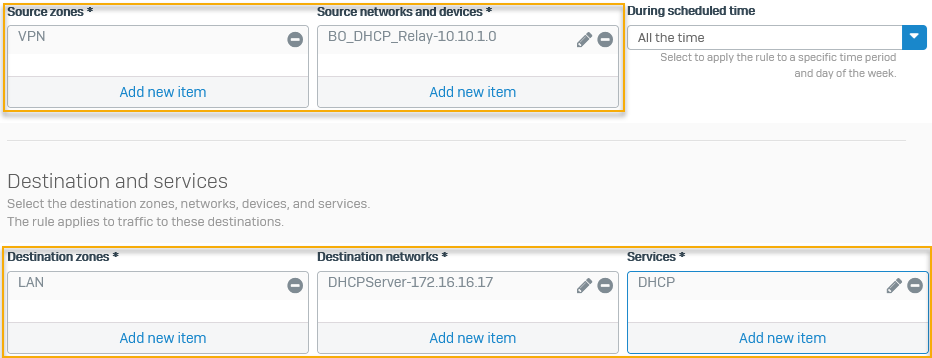

Hauptsitz: Firewall-Regel für eingehenden Datenverkehr

Konfigurieren Sie eine Firewall-Regel in der Firewall der Hauptniederlassung, um eingehende DHCP-Kommunikation vom DHCP-Relay-Agent der Zweigstelle zum DHCP-Server zuzulassen.

Wählen Sie Folgendes aus: