Konfigurieren Sie ein SSL-VPN für den Remote-Zugriff als vollständigen Tunnel

Wenn Sie RAS-SSL-VPN-Verbindungen im Volltunnelmodus konfigurieren, fließt der gesamte Datenverkehr von RAS-SSL-VPN-Benutzern durch die Firewall. Sie können nur auf die in der SSL-VPN-Richtlinie ausgewählten zulässigen Netzwerkressourcen zugreifen.

Benutzer können die Verbindung mithilfe des Sophos Connect-Clients herstellen.

Beschränkung

Der Sophos Connect Client unterstützt derzeit macOS nicht für SSL VPN. Auch mobile Plattformen für IPsec und SSL VPN werden nicht unterstützt. Für diese Endpunkte können Sie den OpenVPN Connect Client verwenden. Siehe Sophos Connect Client: Kompatibilität mit Plattformen.

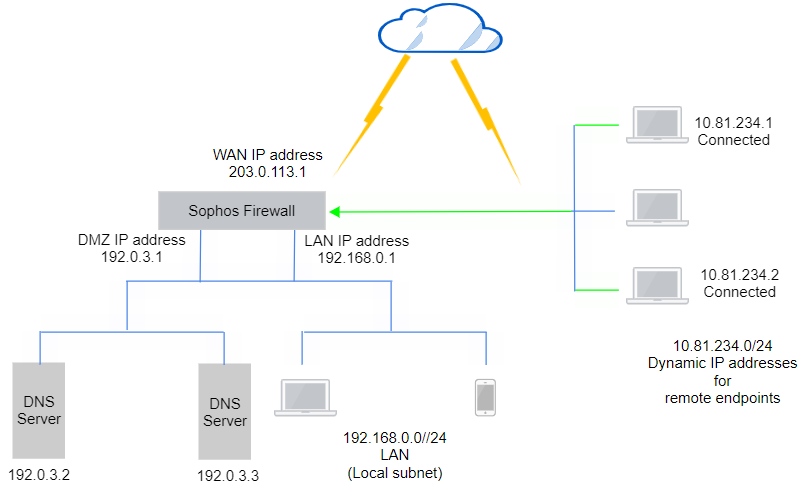

Netzwerkdiagramm

Tipp

Mithilfe des SSL-VPN-Assistenten (Remote-Zugriff-VPN > SSL VPN > Assistent) unterstützt Sie bei der einfachen Konfiguration der in diesem Artikel beschriebenen globalen SSL-VPN-Einstellungen, der SSL-VPN-Richtlinie und der VPN-Portaleinstellungen. Die erforderliche Firewallregel wird automatisch erstellt.

Voraussetzungen

Stellen Sie sicher, dass Sie IP-Hosts für die Netzwerkressourcen konfiguriert haben, auf die Remotebenutzer zugreifen können. Konfigurieren Sie außerdem Benutzer und Gruppen in der Firewall.

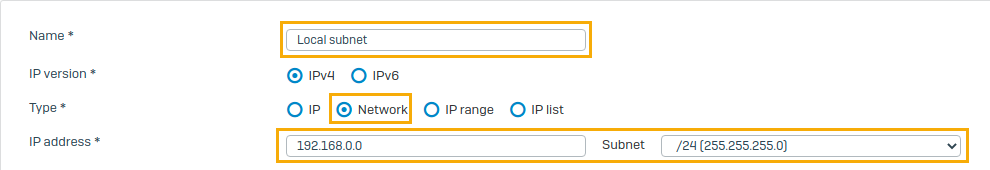

IP-Host für lokales Subnetz erstellen

Hier ist ein Beispiel-Subnetz für die Netzwerkressourcen, auf die Remote-Clients zugreifen können.

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Geben Sie einen Namen und ein Netzwerk für das lokale Subnetz ein.

-

Klicken Speichern.

Erstellen Sie eine Benutzergruppe und einen Benutzer

Erstellen Sie eine Benutzergruppe für Remote-SSL-VPN und fügen Sie einen Benutzer hinzu, falls Sie dies noch nicht getan haben.

- Gehe zu Authentifizierung > Gruppen und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen fest.

Name Wert Name Remote-SSL-VPN-Gruppe Surfkontingent Unbegrenzter Internetzugang Zugriffszeit Jederzeit erlaubt -

Klicken Speichern.

- Gehe zu Authentifizierung > Benutzer und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen fest.

Name Wert Benutzername John Smith Name John Smith Gruppe Remote-SSL-VPN-Gruppe -

Klicken Speichern.

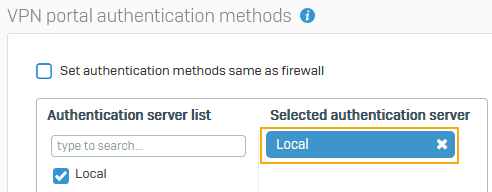

Überprüfen Sie die Authentifizierungsdienste

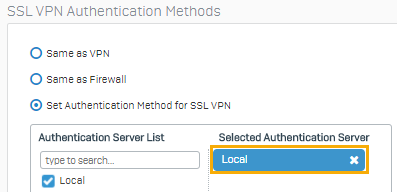

In diesem Beispiel werden die VPN-Portal- und SSL-VPN-Authentifizierungsmethoden auf lokale Authentifizierung eingestellt. Die Sophos Firewall fungiert dann als Authentifizierungsserver.

- Gehe zu Authentifizierung > Leistungen.

-

Unter Authentifizierungsmethoden für VPN-Portale, gehen Sie wie folgt vor:

- Klar Legen Sie die gleichen Authentifizierungsmethoden wie bei der Firewall fest.

- Überprüfen Sie, ob die Ausgewählter Authentifizierungsserver ist eingestellt auf Lokal.

-

Scrollen Sie zu SSL-VPN-Authentifizierungsmethoden.

-

Überprüfen Sie, ob der Authentifizierungsserver auf Lokal.

Notiz

Alternativ können Sie einen Authentifizierungsserver auswählen, z. B. den Active Directory-Server, den Sie unter Authentifizierung > Server.

SSL-VPN-Konfigurationen

Geben Sie die erforderlichen SSL-VPN-Einstellungen an, konfigurieren Sie eine SSL-VPN-Richtlinie und optional die Bereitstellungsdatei.

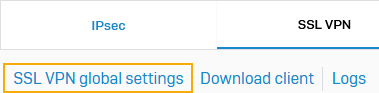

Globale SSL-VPN-Einstellungen

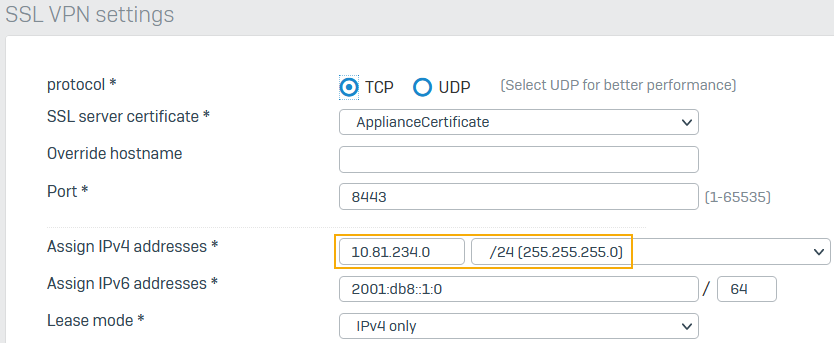

Wenn SSL-VPN-Clients eine Verbindung zur Firewall herstellen, werden ihnen IP-Adressen aus dem hier angegebenen Subnetz zugewiesen. Sie müssen eine private Adresse verwenden.

-

Gehe zu Remote-Zugriff-VPN > SSL VPN und klicken Sie auf Globale SSL-VPN-Einstellungen.

-

Geben Sie die private IP-Adresse und Subnetzmaske ein.

Wenn Verbindungen hergestellt werden, vergibt die Firewall IP-Adressen aus dem Subnetz an Remotebenutzer.

-

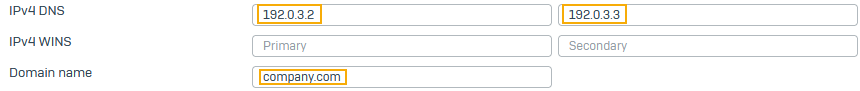

Geben Sie die folgenden DNS-Einstellungen ein:

- Geben Sie die primären und sekundären IPv4-DNS-Serveradressen ein.

-

Für Domänenname, geben Sie das DNS-Suffix ein (Beispiel:

company.comodertest.local) für die Hostnamen zulässiger Ressourcen.Das Suffix wird dem Netzwerkadapter des Remote-Endpunkts hinzugefügt. Es wird an Hostnamen angehängt, die einen FQDN bilden, um die DNS-Abfragen des Endpunkts aufzulösen.

-

Klicken Anwenden.

Hinzufügen einer SSL-VPN-Richtlinie

Erstellen Sie eine Richtlinie, die es Benutzern in der Remote-SSL-VPN-Gruppe ermöglicht, VPN-Verbindungen herzustellen und auf Ressourcen im lokalen Subnetz zuzugreifen.

- Gehe zu Remote-Zugriff-VPN > SSL VPN und klicken Sie auf Hinzufügen.

- Klicken Manuell konfigurieren.

- Geben Sie einen Namen ein.

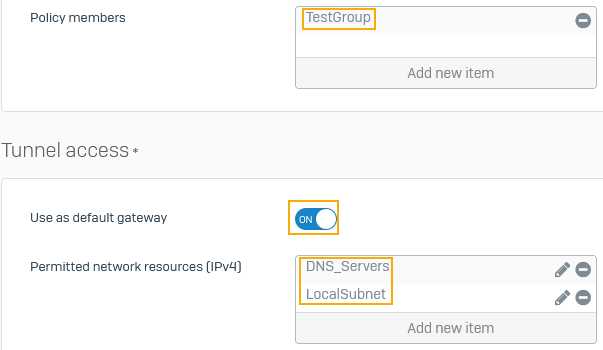

- Wählen Sie die Richtlinienmitglieder aus.

-

Einschalten Als Standard-Gateway verwenden um einen vollständigen Tunnel zu errichten.

Der gesamte Datenverkehr von Remote-Benutzern, einschließlich des Internetverkehrs, gelangt über die eingerichteten Tunnel in die Firewall.

-

Für Erlaubte Netzwerkressourcen auf die Mitglieder zugreifen dürfen, wählt dieses Beispiel Folgendes aus:

LocalSubnet-

DNS_ServersUm die DNS-Auflösung zu ermöglichen, müssen Sie die DNS-Server auswählen.

-

Klicken Anwenden.

Erstellen einer Bereitstellungsdatei

Wenn Sie automatisch die .ovpn Konfiguration über das VPN-Portal können Sie eine Provisioning-Datei erstellen. Diese ruft auch einige Konfigurationsänderungen ab, die Sie später vornehmen. Siehe Bereitstellungsdateivorlagen.

Beschränkung

Die Provisioning-Datei unterstützt nur Windows-Geräte. Sie können sie nur mit dem Sophos Connect Client verwenden.

- Öffnen Sie eine neue Datei in einem Texteditor, beispielsweise Notepad.

-

Kopieren und bearbeiten Sie die Einstellungen, um sie Ihren Netzwerkanforderungen anzupassen. Verwenden Sie dazu die Syntax auf Einstellungen der Bereitstellungsdatei.

Sie müssen den Hostnamen oder die IP-Adresse des Gateways angeben. Die anderen Felder sind optional.

Beispiel

[ { "Tor": „203.0.113.1“, "Benutzerportal-Port": 443 } ] -

Speichern Sie die Datei mit einem

.proVerlängerung. -

Um es auf den Endpunkten der Benutzer zu installieren, verwenden Sie eine der folgenden Optionen:

-

Senden Sie die Bereitstellungsdatei per E-Mail an die Benutzer.

Benutzer müssen auf Importverbindung im Sophos Connect Client und wählen Sie die Datei aus. Alternativ können Sie auf das

.proDatei, um sie zu importieren. Siehe Bereitstellung von IPsec und SSL VPN. -

Verwenden Sie ein Active Directory-Gruppenrichtlinienobjekt (GPO), um es nach dem Start automatisch in den Sophos Connect Client auf den Endpoints der Benutzer zu importieren. Siehe Importieren Sie die VPN-Bereitstellungsdatei über GPO.

-

Verkehr zulassen

Sie müssen SSL-VPN aus der WAN-Zone zulassen, eine SNAT-Regel zum Maskieren des ausgehenden Datenverkehrs konfigurieren und eine Firewall-Regel zum Zulassen von SSL-VPN-Datenverkehr konfigurieren.

Überprüfen Sie die Gerätezugriffseinstellungen

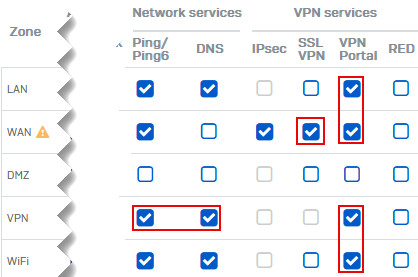

Sie müssen Remotebenutzern aus den erforderlichen Zonen den Zugriff auf einige Dienste erlauben.

- Gehe zu Verwaltung > Gerätezugriff.

-

Unter SSL VPN, wählen VAN um Remotebenutzern das Herstellen von SSL-VPN-Verbindungen zu ermöglichen.

-

Unter VPN-Portal, wählen UND, VAN, VPN, Und W-lan.

Benutzer können auf das VPN-Portal zugreifen und den VPN-Client und die Konfigurationsdateien aus diesen Zonen herunterladen.

-

(Optional) Unter Ping/Ping6, wählen VPN.

Benutzer können die IP-Adresse der Firewall über VPN anpingen, um die Konnektivität zu überprüfen.

-

(Optional) Unter DNS, wählen VPN.

Benutzer können Domänennamen über VPN auflösen, wenn Sie in den VPN-Einstellungen die Firewall für die DNS-Auflösung angegeben haben.

-

Klicken Anwenden.

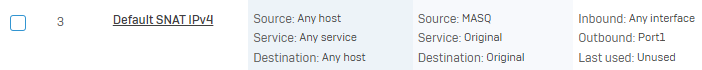

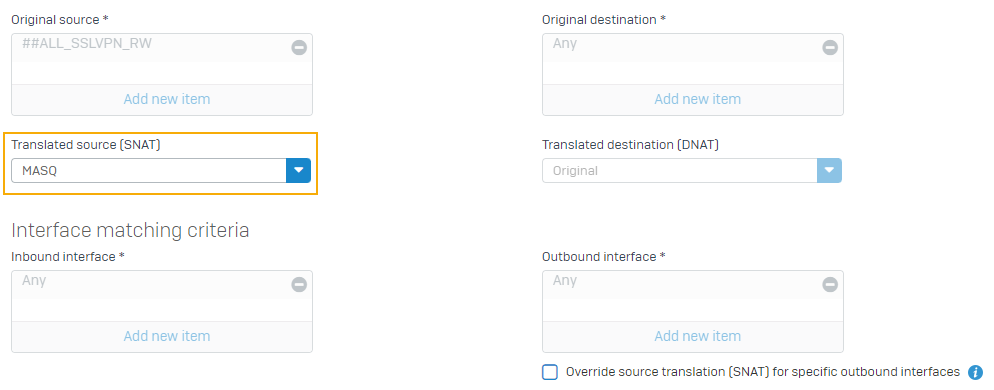

Überprüfen Sie die SNAT-Regel

Gehe zu Regeln und Richtlinien > NAT-Regeln und prüfen Sie, ob die standardmäßige IPv4-SNAT-Regel oder eine SNAT-Regel zum Maskieren des ausgehenden Datenverkehrs vorhanden ist.

Wenn sie nicht vorhanden ist, fahren Sie mit dem Hinzufügen einer Firewall-Regel fort und befolgen Sie Schritt 9, um eine SNAT-Regel hinzuzufügen.

Hinzufügen einer Firewallregel

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Wählen IPv4 oder IPv6.

- Klicken Firewallregel hinzufügen Und Neue Firewall-Regel.

- Geben Sie einen Regelnamen ein.

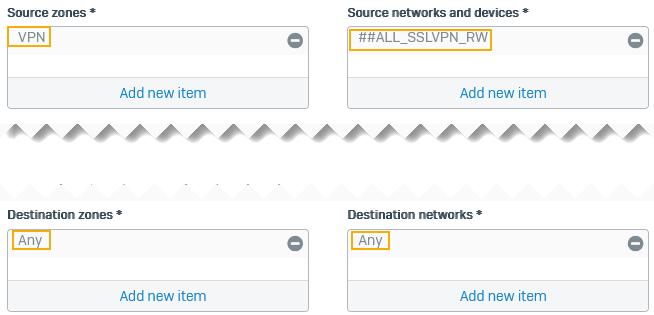

- Für Quellzone, wählen VPN.

-

Für Quellnetzwerke und -geräte, wählen ##ALL_SSLVPN_RW oder ##ALL_SSLVPN_RW6.

Die Firewall fügt dynamisch IP-Adressen hinzu, die an Remotebenutzer vermietet werden, die eine Verbindung zu diesen Hosts hergestellt haben.

-

Für Zielzonen, wählen Beliebig, um den Datenverkehr von Remotebenutzern vom VPN in jede Zone zuzulassen, einschließlich LAN-, DMZ- und WAN-Zonen.

-

Für Zielnetzwerke, wählen Beliebig.

Die Standard-Gateway-Einstellung stellt sicher, dass der Internetverkehr von Remotebenutzern die Firewall passiert. Daher muss die Firewall-Regel den Datenverkehr von den angegebenen Quellnetzwerken zu allen Netzwerken zulassen.

-

Optional: Wenn keine SNAT-Regel zum Maskieren des ausgehenden Datenverkehrs vorhanden ist, können Sie eine verknüpfte NAT-Regel erstellen.

-

Klicken Speichern.

Benutzeraktionen

Benutzer können den Sophos Connect Client vom VPN-Portal herunterladen und installieren. Sie können die .pro Datei, die Sie bereitstellen, oder laden Sie die SSL-VPN-Konfiguration herunter und importieren Sie sie in den Client. Siehe Bereitstellung von IPsec und SSL VPN Und SSL VPN.

Weitere Ressourcen