Erstellen Sie ein richtlinienbasiertes IPsec-VPN mit einem vorinstallierten Schlüssel

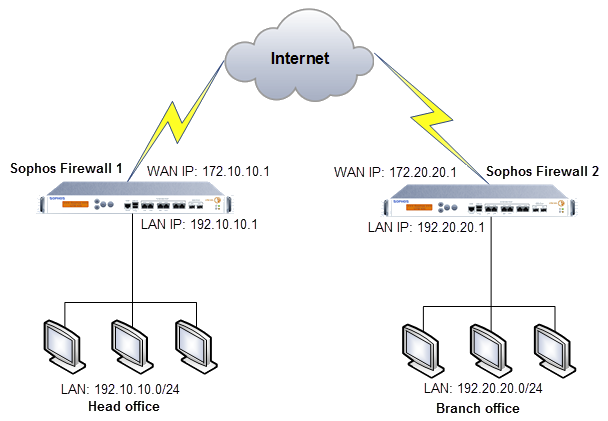

Sie können ein IPsec-VPN zwischen der Zentrale und einer Zweigstelle konfigurieren.

In diesem Beispiel haben wir einen vorab freigegebenen Schlüssel zur Authentifizierung verwendet.

Netzwerkdiagramm

Konfiguration der Hauptniederlassung

Konfigurieren der LANs

Erstellen Sie Hosts für die Netzwerke der Zentrale und der Zweigstellen in der Zentrale.

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie die IP-Hosts für die lokalen und Remote-Subnetze wie folgt:

Einstellung IP-Host 1 IP-Host 2 Name HQ_LAN Branch_LAN IP-Version IPv4 IPv4 Typ Netzwerk Netzwerk IP-Adresse 192.10.10.0 192.20.20.0 -

Klicken Speichern.

Hinzufügen einer IPsec-Verbindung

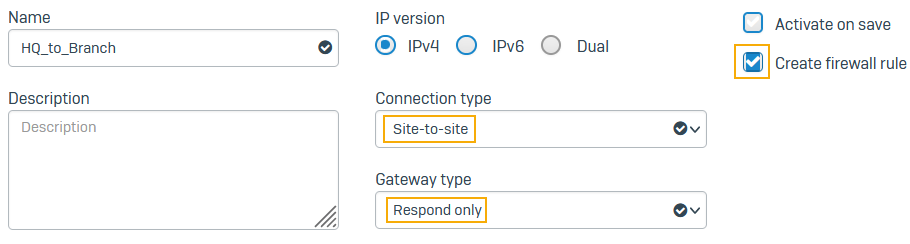

Erstellen und aktivieren Sie eine IPsec-Verbindung in der Zentrale.

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

- Wählen IPv4.

- Wählen Erstellen einer Firewallregel.

- Satz Anschlussart Zu Site-to-Site.

-

Satz Gateway-Typ Zu Nur antworten.

Die Firewall der Zentrale fungiert in der Regel als Antwortserver und die Firewalls der Zweigstellen als Tunnelinitiatoren, da es viele davon gibt. Wir empfehlen, dass jede Zweigstelle den Verbindungsversuch wiederholt, anstatt dass die Zentrale alle Verbindungen zu den Zweigstellen wiederholt.

-

Satz Profil Zu Hauptsitz (IKEv2).

IKEv2 ermöglicht Ihnen die Verwendung eindeutiger vorab freigegebener Schlüssel für eindeutige lokale und Remote-ID-Kombinationen.

-

Satz Authentifizierungstyp Zu Vorinstallierter Schlüssel.

-

Geben Sie den Preshared Key ein und wiederholen Sie ihn.

Notieren Sie sich den vorinstallierten Schlüssel. Sie müssen ihn in die Firewall-Verbindung der Zweigstelle einfügen.

-

Für Abhörschnittstelle, wählen Sie die lokale Schnittstelle

Port1 - 172.10.10.1. -

Satz Lokaler ID-Typ Zu IP-Adresse.

Sie können DNS, IP-Adresse oder E-Mail auswählen. Die Werte dienen nur zur Identifizierung und müssen in Ihrem Netzwerk nicht gültig sein.

-

Für Lokale ID, eingeben

1.1.1.1. -

Für Lokales Subnetz, wählen Sie den lokalen IP-Host aus, den Sie konfiguriert haben.

-

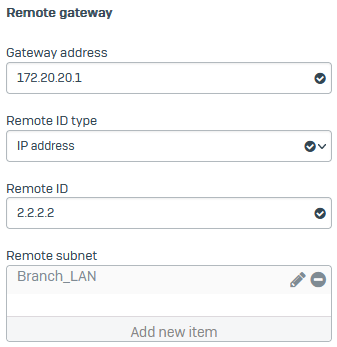

Unter Remote-Gateway, für Gateway-Adresse, geben Sie das Zweigstellen-Gateway ein

172.20.20.1. - Satz Remote-ID-Typ Zu IP-Adresse.

- Für Remote-ID, eingeben

2.2.2.2. -

Für Remote-SubnetzWählen Sie den von Ihnen konfigurierten Remote-IP-Host aus.

-

Klicken Speichern.

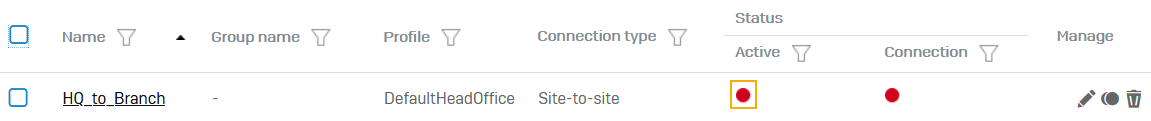

Die Verbindung wird in der Liste der IPsec-Verbindungen angezeigt.

-

Klicken Sie auf die Statusschaltfläche

, um die Verbindung zu aktivieren.

, um die Verbindung zu aktivieren.

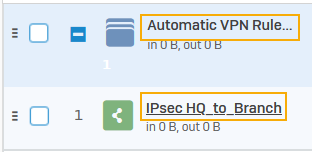

Bearbeiten Sie die Firewall-Regel, um eine eingehende Regel zu erstellen

Bearbeiten Sie die automatisch erstellte Firewall-Regel, die beim Speichern der IPsec-Verbindung erstellt wurde. Sie speichern sie als Regel, um eingehenden VPN-Verkehr zuzulassen. Da Sie die IPsec-Verbindung auf Nur antworten, benötigen Sie eine Firewall-Regel, um eingehenden Datenverkehr von der Zweigstelle zuzulassen.

-

Gehe zu Regeln und Richtlinien > Firewall-Regeln und klicken Sie auf das

IPsec HQ to BranchRegel. -

(Optional) Ändern Sie den Regelnamen.

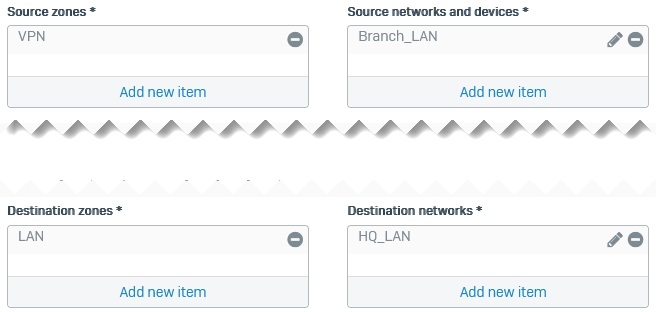

- Satz Quellzonen Zu VPN.

- Satz Quellnetzwerke und -geräte Zu

Branch_LAN. - Satz Zielzonen Zu UND.

- Satz Zielnetzwerke Zu

HQ_LAN. -

Klicken Speichern.

Notiz

Wenn Sie bereits eine Firewall-Regel haben, die eingehenden VPN-Verkehr zulässt, können Sie das Remote-Subnetz zu seiner Quellnetzwerke und -geräte und das lokale Subnetz zu ZielnetzwerkeSie müssen nicht für jede IPsec-Verbindung eine eigene Firewall-Regel erstellen.

Zugriff auf Dienste zulassen

Stellen Sie sicher, dass Sie den Zugriff vom WAN auf IPsec zulassen, da Sie die IPsec-Verbindung Gateway-Typ Zu Nur antworten.

Um die Tunnelkonnektivität zu überprüfen, können Sie über die von Ihnen erstellte VPN-Verbindung eine Remote-IP-Adresse anpingen.

- Gehe zu Verwaltung > Gerätezugriff.

- Unter IPsec, wählen VAN.

- Unter Ping/Ping6, wählen VPN.

- Klicken Anwenden.

Zweigstellenkonfiguration

Konfigurieren der LANs

Legen Sie in der Zweigstelle die Hosts für die Zweigstellen- und Hauptstellennetzwerke an.

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie die IP-Hosts für die lokalen und Remote-Subnetze wie folgt:

Einstellung IP-Host 1 IP-Host 2 Name Branch_LAN HQ_LAN IP-Version IPv4 IPv4 Typ Netzwerk Netzwerk IP-Adresse 192.20.20.0 192.10.10.0 -

Klicken Speichern.

Hinzufügen einer IPsec-Verbindung

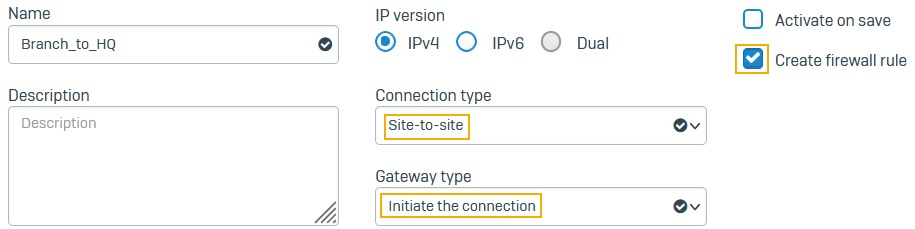

Sie erstellen und aktivieren eine IPsec-Verbindung in der Filiale.

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

- Wählen IPv4.

- Wählen Erstellen einer Firewallregel.

- Satz Anschlussart Zu Site-to-Site.

-

Satz Gateway-Typ Zu Verbindung herstellen.

-

Satz Profil Zu Zweigstelle (IKEv2).

- Satz Authentifizierungstyp Zu Vorinstallierter Schlüssel.

-

Fügen Sie den von Ihnen verwendeten Preshared Key in die Firewall der Zentrale ein und wiederholen Sie ihn.

-

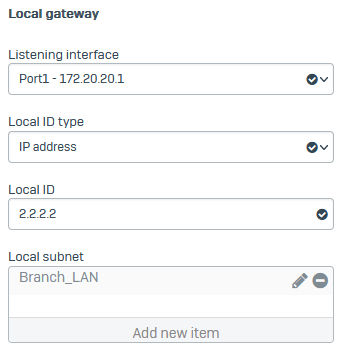

Für Abhörschnittstelle, wählen Sie die lokale Schnittstelle

Port1 - 172.20.20.1. -

Satz Lokaler ID-Typ Zu IP-Adresse.

Sie müssen den ID-Typ auswählen, den Sie in der Firewall der Zentrale ausgewählt haben.

-

Für Lokale ID, eingeben

2.2.2.2. -

Für Lokales Subnetz, wählen Sie den lokalen IP-Host aus, den Sie konfiguriert haben.

-

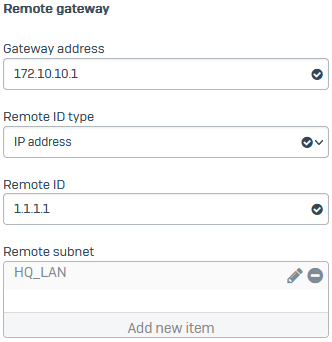

Unter Remote-Gateway, für Gateway-Adresse, geben Sie das Gateway der Zentrale ein (

172.10.10.1). - Satz Remote-ID-Typ Zu IP-Adresse.

- Für Remote-ID, eingeben

1.1.1.1. -

Für Remote-SubnetzWählen Sie den von Ihnen konfigurierten Remote-IP-Host aus.

-

Klicken Speichern.

Die Verbindung wird in der Liste der IPsec-Verbindungen angezeigt.

-

Klicken Sie auf Status

, um die Verbindung zu aktivieren.

, um die Verbindung zu aktivieren.

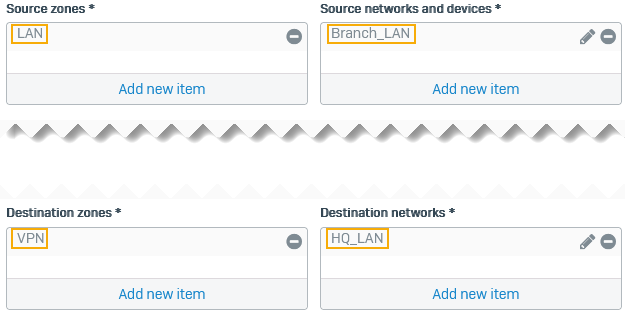

Bearbeiten Sie die Firewall-Regel, um eine Ausgangsregel zu erstellen

Bearbeiten Sie die automatisch erstellte Firewall-Regel beim Speichern der IPsec-Verbindung. Sie speichern sie als Regel, um ausgehenden VPN-Verkehr zuzulassen, da Sie die IPsec-Verbindung so eingerichtet haben, dass die Verbindung initiiert wird.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln und klicken Sie auf das

IPsec Branch to HQRegel. - (Optional) Ändern Sie den Regelnamen.

- Satz Quellzonen Zu UND.

- Satz Quellnetzwerke und -geräte Zu

Branch_LAN. - Satz Zielzonen Zu VPN.

- Satz Zielnetzwerke Zu

HQ_LAN. -

Klicken Speichern.

Notiz

Wenn Sie bereits eine Firewall-Regel haben, die ausgehenden VPN-Verkehr zulässt, können Sie das lokale Subnetz zu seiner Quellnetzwerke und -geräte und das Remote-Subnetz zu Zielnetzwerke.

Zugriff auf Dienste zulassen

Um die Tunnelkonnektivität zu überprüfen, können Sie über die von Ihnen erstellte VPN-Verbindung eine Remote-IP-Adresse anpingen.

- Gehe zu Verwaltung > Gerätezugriff.

- Unter Ping/Ping6, wählen VPN.

- Klicken Anwenden.

Überprüfen Sie die Konnektivität des Tunnels

-

Überprüfen Sie in den Firewalls der Zentrale und der Zweigstellen, ob Sie das Remote-Subnetz anpingen können.

Beispiel

Geben Sie in der CLI 5 für die Gerätekonsole und dann 3 für die erweiterte Shell ein.

Geben Sie in der Firewall der Zentrale den folgenden Befehl ein:

ping 192.20.20.2Geben Sie in der Firewall der Zweigstelle den folgenden Befehl ein:

ping 192.10.10.2 -

Klicken Regeln und Richtlinien und gehen Sie zu der von Ihnen erstellten Firewall-Regel, um den Datenverkehr anzuzeigen.