Konfigurieren Sie ein routenbasiertes VPN-Failover mit zwei ISP-Verbindungen

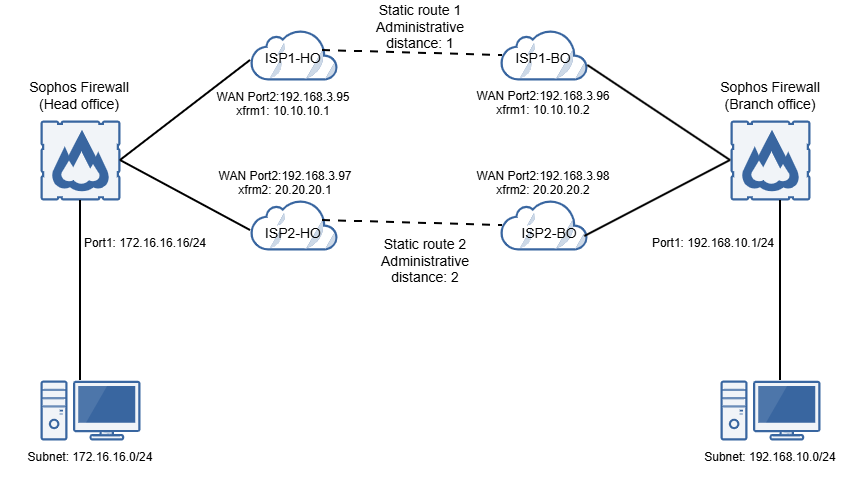

Sie können Failover zwischen routenbasierten VPNs konfigurieren, die über zwei verschiedene Internetdienstanbieter (ISPs) eingerichtet wurden. Beispielsweise können Sie routenbasierte VPN-Tunnel zwischen den Firewalls Ihrer Zentrale (HO) und Ihrer Zweigstelle (BO) für ISP1 und ISP2 einrichten. Fällt ISP1 aus, wird der Datenverkehr auf ISP2 umgeleitet. Sobald ISP1 wiederhergestellt ist, wird der Datenverkehr wieder auf ISP1 umgeleitet.

Wichtige Schritte

Die wichtigsten Schritte sind wie folgt:

-

Konfigurieren Sie die HO-Firewall wie folgt:

- Konfigurieren Sie die routenbasierten VPN-Verbindungen.

- Weisen Sie XFRM-Schnittstellen IP-Adressen zu.

- Fügen Sie Gateway-Hosts hinzu.

- Fügen Sie statische Routen hinzu.

- Legen Sie die Routenpriorität fest.

-

Konfigurieren Sie die BO-Firewall wie folgt:

- Konfigurieren Sie die routenbasierten VPN-Verbindungen.

- Weisen Sie XFRM-Schnittstellen IP-Adressen zu.

- Fügen Sie Gateway-Hosts hinzu.

- Fügen Sie statische Routen hinzu.

- Legen Sie die Routenpriorität fest.

Alle Konfigurationsdetails sind Beispiele, die auf dem Netzwerk im folgenden Diagramm basieren:

Firewall der Zentrale

Konfigurieren der routenbasierten VPN-Verbindungen

Um die routenbasierten VPN-Verbindungen zu konfigurieren, gehen Sie auf Ihrer HO-Firewall wie folgt vor:

-

Erstellen Sie einen routenbasierten VPN-Tunnel zwischen Ihren HO- und BO-Firewalls für ISP1.

-

Erstellen Sie einen routenbasierten VPN-Tunnel zwischen Ihren HO- und BO-Firewalls für ISP2.

Anweisungen zum Erstellen eines routenbasierten VPN-Tunnels finden Sie unter Erstellen Sie ein routenbasiertes VPN (von jedem zu jedem Subnetz).

Um Ihre konfigurierten VPN-Verbindungen anzuzeigen, gehen Sie zu Site-to-Site-VPN > IPsec.

XFRM-Schnittstellen IP-Adressen zuweisen

Sie müssen jeder XFRM-Schnittstelle wie folgt eine IP-Adresse zuweisen:

-

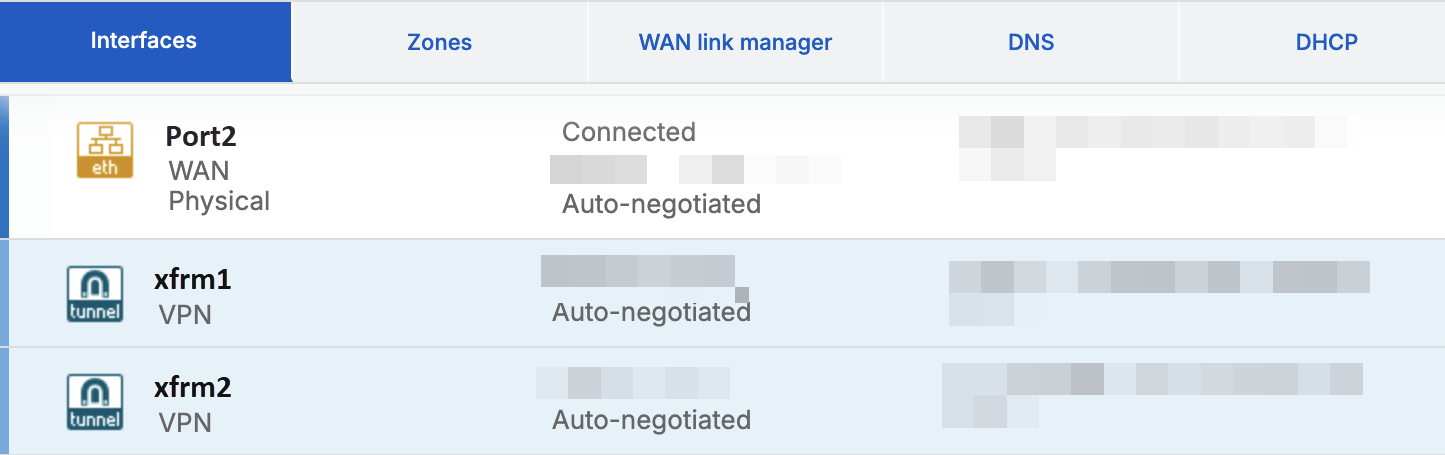

Gehe zu Netzwerk > Schnittstellen und erweitern Sie die WAN-Schnittstelle, die zum Erstellen der IPsec-Verbindung verwendet wird.

XFRM-Schnittstellen werden automatisch für die Tunnel erstellt. Sie können beispielsweise sehen, dass die Schnittstellen xfrm1 und xfrm2 unter der WAN-Schnittstelle erstellt werden.

-

Weisen Sie jeder XFRM-Schnittstelle eine IP-Adresse zu.

Notiz

Die unten verwendeten Einstellungen sind Beispiele.

- Klicken Sie auf die xfrm1-Schnittstelle.

- Für IPv4/Netzmaske, eingeben

10.10.10.1Und/24(255.255.255.0). - Klicken Sie auf die xfrm2-Schnittstelle.

- Für IPv4/Netzmaske, eingeben

20.20.20.1Und/24(255.255.255.0).

Gateway-Hosts hinzufügen

Fügen Sie für jede XFRM-Schnittstelle einen Gateway-Host hinzu.

-

Fügen Sie wie folgt einen Gateway-Host für die xfrm1-Schnittstelle hinzu:

- Gehe zu Routenplanung > Gateways und klicken Sie auf Hinzufügen.

- In Schnittstelle, wählen Sie die xfrm1-Schnittstelle aus.

- Legen Sie die restlichen Gateway-Einstellungen entsprechend Ihrer Netzwerkkonfiguration fest.

-

Fügen Sie wie folgt einen Gateway-Host für die xfrm2-Schnittstelle hinzu:

- Gehe zu Routenplanung > Gateways und klicken Sie auf Hinzufügen.

- In Schnittstelle, wählen Sie die xfrm2-Schnittstelle aus.

- Legen Sie die restlichen Gateway-Einstellungen entsprechend Ihrer Netzwerkkonfiguration fest.

Statische Routen hinzufügen

Fügen Sie zwei statische Routen mit demselben Ziel, aber unterschiedlichen ausgehenden XFRM-Schnittstellen und administrativen Distanzen hinzu. Je niedriger die administrative Distanz der Route, desto höher ihre Priorität. Stellen Sie daher die administrative Distanz der zweiten Route höher ein als die der ersten. Dadurch wird sichergestellt, dass der Datenverkehr weiterhin über ISP1 fließt und nur bei einem Ausfall von ISP1 auf ISP2 umgeschaltet wird. Sobald ISP1 wiederhergestellt ist, wird der Datenverkehr wieder auf ISP1 umgeleitet.

Um die statischen Routen hinzuzufügen, gehen Sie wie folgt vor:

Notiz

Die unten verwendeten Einstellungen sind Beispiele.

-

Fügen Sie die erste statische Route wie folgt hinzu:

- Gehe zu Routenplanung > Statische Routen und klicken Sie auf Hinzufügen.

- In Ziel-IP/Netzmaske, eingeben

192.168.10.0Und/24 (255.255.255.0). - In Tor, eingeben

10.10.10.2. - In Schnittstellewählen Sie die

xfrm1. - In Administrative Distanz, eingeben

1.

-

Fügen Sie die zweite statische Route wie folgt hinzu:

- Gehe zu Routenplanung > Statische Routen und klicken Sie auf Hinzufügen.

- In Ziel-IP/Netzmaske, eingeben

192.168.10.0Und/24 (255.255.255.0). - In Tor, eingeben

20.20.20.2. - In Schnittstellewählen Sie die

xfrm2. - In Administrative Distanz, eingeben

2.

Festlegen der Routenpriorität

Sie müssen zuerst die Routenpriorität mit der statischen Route festlegen. Dadurch wird sichergestellt, dass die statische Route sowohl gegenüber den VPN- als auch den SD-WAN-Routen priorisiert wird.

Gehen Sie in der Befehlszeilenschnittstelle wie folgt vor:

-

Eingeben 4 für Gerätekonsole.

-

Um die Routenpriorität festzulegen mit

staticGeben Sie zunächst den folgenden Befehl ein:system route_precedence set static vpn sdwan_policyroute -

Um die Routenpriorität zu überprüfen, geben Sie den folgenden Befehl ein:

system route_precedence show

Firewall für Zweigstellen

Konfigurieren der routenbasierten VPN-Verbindungen

Um die routenbasierten VPN-Verbindungen zu konfigurieren, gehen Sie auf Ihrer BO-Firewall wie folgt vor:

-

Erstellen Sie einen routenbasierten VPN-Tunnel zwischen Ihren HO- und BO-Firewalls für ISP1.

-

Erstellen Sie einen routenbasierten VPN-Tunnel zwischen Ihren HO- und BO-Firewalls für ISP2.

Anweisungen zum Erstellen eines routenbasierten VPN-Tunnels finden Sie unter Erstellen Sie ein routenbasiertes VPN (von jedem zu jedem Subnetz).

Um Ihre konfigurierten VPN-Verbindungen anzuzeigen, gehen Sie zu Site-to-Site-VPN > IPsec.

XFRM-Schnittstellen IP-Adressen zuweisen

Sie müssen jeder XFRM-Schnittstelle wie folgt eine IP-Adresse zuweisen:

-

Gehe zu Netzwerk > Schnittstellen und erweitern Sie die WAN-Schnittstelle, die zum Erstellen der IPsec-Verbindung verwendet wird.

XFRM-Schnittstellen werden automatisch für die Tunnel erstellt. Sie können beispielsweise sehen, dass die Schnittstellen xfrm1 und xfrm2 unter der WAN-Schnittstelle erstellt werden.

-

Weisen Sie jeder XFRM-Schnittstelle eine IP-Adresse zu.

Notiz

Die unten verwendeten Einstellungen sind Beispiele.

- Klicken Sie auf die xfrm1-Schnittstelle.

- Für IPv4/Netzmaske, eingeben

10.10.10.2Und/24(255.255.255.0). - Klicken Sie auf die xfrm2-Schnittstelle.

- Für IPv4/Netzmaske, eingeben

20.20.20.2Und/24(255.255.255.0).

Gateway-Hosts hinzufügen

Fügen Sie für jede XFRM-Schnittstelle einen Gateway-Host hinzu.

-

Fügen Sie wie folgt einen Gateway-Host für die xfrm1-Schnittstelle hinzu:

- Gehe zu Routenplanung > Gateways und klicken Sie auf Hinzufügen.

- In Schnittstelle, wählen Sie die xfrm1-Schnittstelle aus.

- Legen Sie die restlichen Gateway-Einstellungen entsprechend Ihrer Netzwerkkonfiguration fest.

-

Fügen Sie wie folgt einen Gateway-Host für die xfrm2-Schnittstelle hinzu:

- Gehe zu Routenplanung > Gateways und klicken Sie auf Hinzufügen.

- In Schnittstelle, wählen Sie die xfrm2-Schnittstelle aus.

- Legen Sie die restlichen Gateway-Einstellungen entsprechend Ihrer Netzwerkkonfiguration fest.

Statische Routen hinzufügen

Fügen Sie zwei statische Routen mit demselben Ziel, aber unterschiedlicher ausgehender XFRM-Schnittstelle und unterschiedlicher administrativer Distanz hinzu. Je geringer die administrative Distanz der Route, desto höher ihre Priorität. Stellen Sie daher die administrative Distanz der zweiten Route höher ein als die der ersten. Dadurch wird sichergestellt, dass der Datenverkehr weiterhin über ISP1 fließt und nur bei einem Ausfall von ISP1 auf ISP2 umgeschaltet wird. Sobald ISP1 wiederhergestellt ist, wird der Datenverkehr wieder auf ISP1 umgeleitet.

Um die statischen Routen hinzuzufügen, gehen Sie wie folgt vor:

Notiz

Die unten verwendeten Einstellungen sind Beispiele.

-

Fügen Sie die erste statische Route wie folgt hinzu:

- Gehe zu Routenplanung > Statische Routen und klicken Sie auf Hinzufügen.

- In Ziel-IP/Netzmaske, eingeben

172.16.16.0Und/24 (255.255.255.0). - In Tor, eingeben

10.10.10.1. - In Schnittstellewählen Sie die

xfrm1. - In Administrative Distanz, eingeben

1.

-

Fügen Sie die zweite statische Route wie folgt hinzu:

- Gehe zu Routenplanung > Statische Routen und klicken Sie auf Hinzufügen.

- In Ziel-IP/Netzmaske, eingeben

172.16.16.0Und/24 (255.255.255.0). - In Tor, eingeben

20.20.20.1. - In Schnittstellewählen Sie die

xfrm2. - In Administrative Distanz, eingeben

2.

Festlegen der Routenpriorität

Sie müssen zuerst die Routenpriorität mit der statischen Route festlegen. Dadurch wird sichergestellt, dass die statische Route sowohl gegenüber den VPN- als auch den SD-WAN-Routen priorisiert wird.

Gehen Sie in der Befehlszeilenschnittstelle wie folgt vor:

-

Eingeben 4 für Gerätekonsole.

-

Um die Routenpriorität festzulegen mit

staticGeben Sie zunächst den folgenden Befehl ein:system route_precedence set static vpn sdwan_policyroute -

Um die Routenpriorität zu überprüfen, geben Sie den folgenden Befehl ein:

system route_precedence show