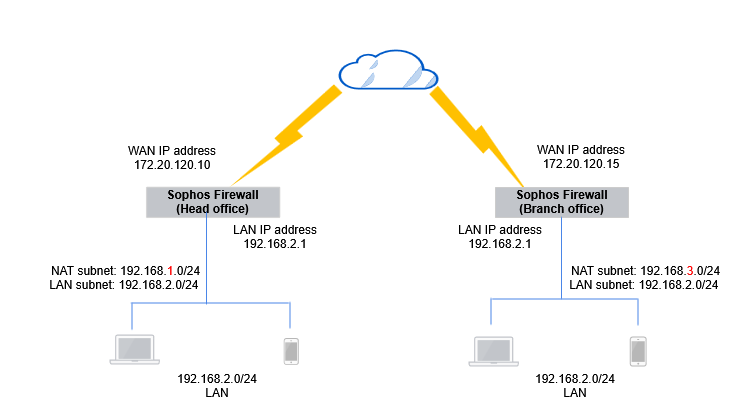

NAT mit richtlinienbasiertem IPsec, wenn lokale und Remote-Subnetze identisch sind

Konfigurieren Sie Network Address Translation (NAT) mit richtlinienbasiertem IPsec-VPN, wenn die Subnetze in der lokalen und der Remote-Firewall identisch sind.

Sie können 1:1 (Host-zu-Host), 1:n (Host-zu-Subnetz) oder n:n (Subnetz-zu-Subnetz) NAT verwenden. Für die Konfiguration von n:n NAT müssen das ursprüngliche und das übersetzte Subnetz dieselbe Größe haben.

Das Beispielszenario zeigt n:n NAT mit einem /24 Subnetz.

Wichtige Schritte

Die wichtigsten Schritte sind wie folgt:

-

Konfigurieren Sie die Firewall der Zentrale:

- Fügen Sie die IP-Hosts hinzu.

- Fügen Sie eine IPsec-Verbindung hinzu.

- Fügen Sie eingehende und ausgehende Firewallregeln hinzu.

-

Konfigurieren Sie die Firewall der Zweigstelle:

- Fügen Sie die IP-Hosts hinzu.

- Fügen Sie eine IPsec-Verbindung hinzu.

- Fügen Sie eingehende und ausgehende Firewallregeln hinzu.

-

Stellen Sie die IPsec-Verbindung her.

- Bestätigen Sie den Verkehrsfluss.

Alle Konfigurationsdetails sind Beispiele, die auf dem Netzwerk im folgenden Diagramm basieren:

Firewall der Zentrale

Konfigurieren Sie Folgendes:

Konfigurieren von IP-Hosts

Konfigurieren Sie die Firewall der Zentrale so, dass NAT-Datenverkehr über die Site-to-Site-Verbindung erfolgt. Die folgenden Einstellungen sind Beispiele:

-

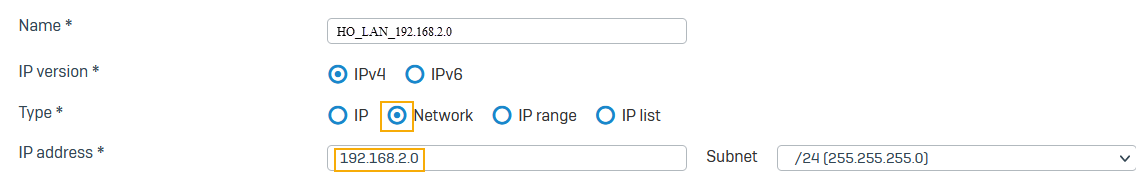

Gehe zu Gastgeber und Dienste > IP-Host, wählen Hinzufügen, und erstellen Sie das lokale LAN.

Hier ist ein Beispiel:

-

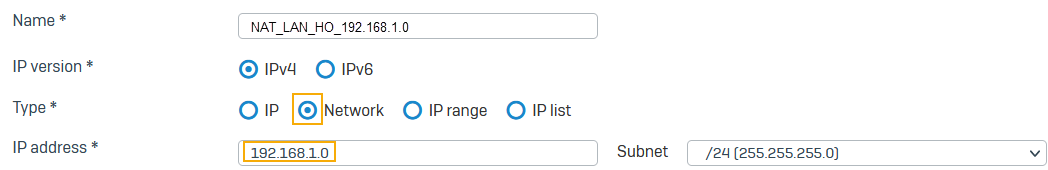

Gehe zu Gastgeber und Dienste > IP-Host, wählen Hinzufügen, und erstellen Sie das lokale NAT-LAN.

Hier ist ein Beispiel:

-

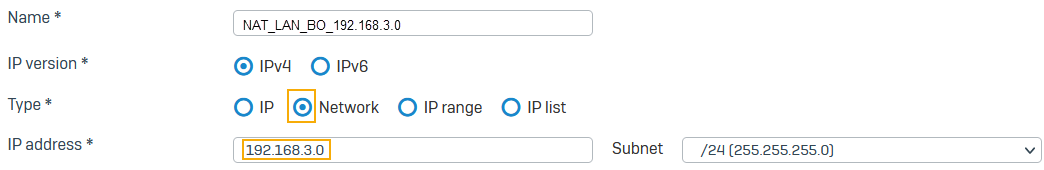

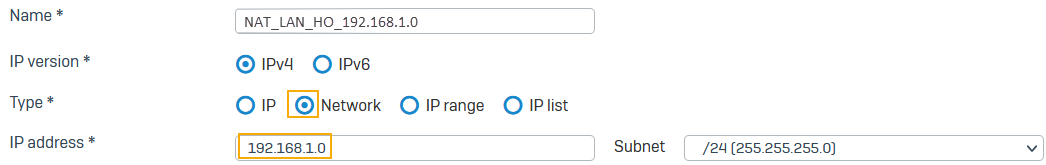

Gehe zu Gastgeber und Dienste > IP-Host, wählen Hinzufügen, und erstellen Sie das Remote-NAT-LAN.

Hier ist ein Beispiel:

Notiz

Sie müssen für das lokale LAN und die NAT-Netzwerke dieselbe Subnetzmaske verwenden.

Konfigurieren einer IPsec-Verbindung

Nachfolgend sind Beispieleinstellungen aufgeführt:

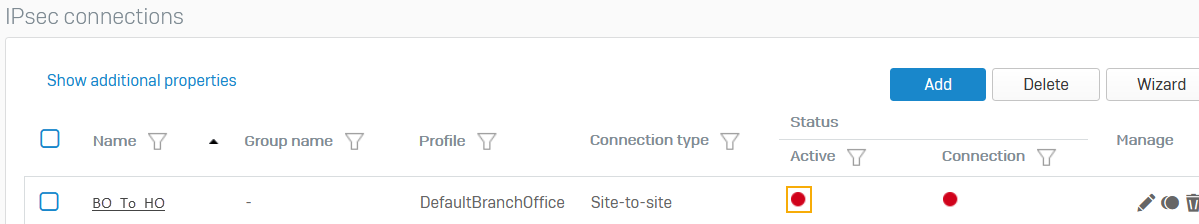

- Gehe zu Site-to-Site-VPN > IPsec.

- Unter IPsec-Verbindungenauf Hinzufügen.

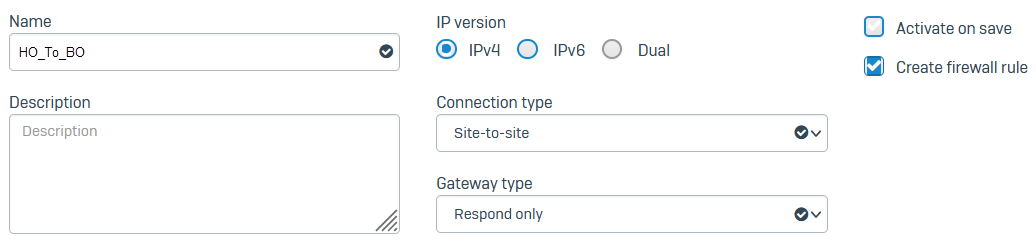

- Geben Sie einen Namen ein.

- Stellen Sie sicher Anschlussart ist eingestellt auf Site-to-Site.

-

Stellen Sie sicher Gateway-Typ ist eingestellt auf Nur antworten.

Hier ist ein Beispiel:

-

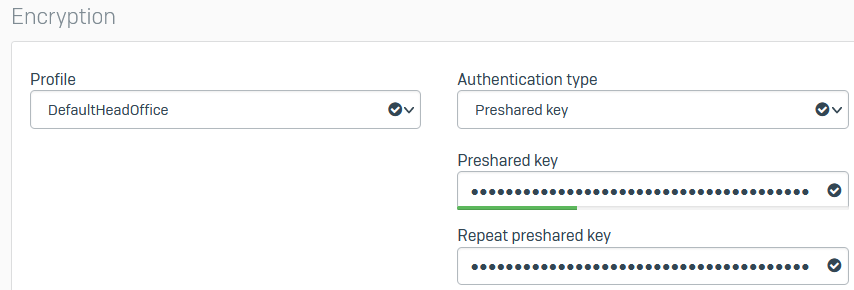

Unter Verschlüsselung, Satz Profil Zu Standard-Hauptsitz.

- Für Authentifizierungstyp, wählen Vorinstallierter Schlüssel.

- Geben Sie einen vorinstallierten Schlüssel ein.

-

Bestätigen Sie den vorinstallierten Schlüssel.

Hier ist ein Beispiel:

-

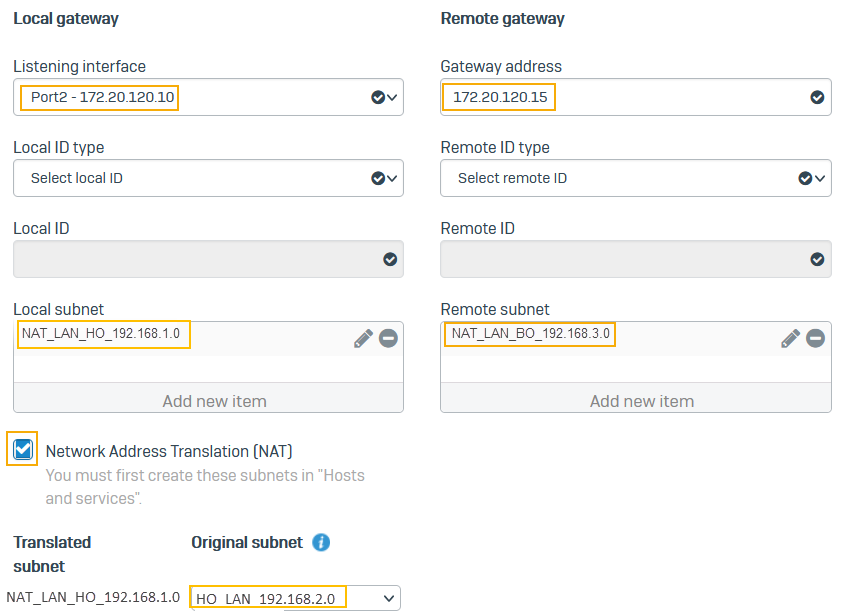

Für Abhörschnittstelle, wählen Port2.

- Für Gateway-Adresse, eingeben

172.20.120.15. - Für Lokales Subnetz, wählen

NAT_LAN_HO_192.168.1.0. - Für Remote-Subnetz, wählen

NAT_LAN_BO_192.168.3.0. - Wählen Netzwerkadressübersetzung (NAT).

- Für Ursprüngliches Subnetz, wählen

HO_LAN_192.168.2.0. -

Klicken Speichern.

Hier ist ein Beispiel:

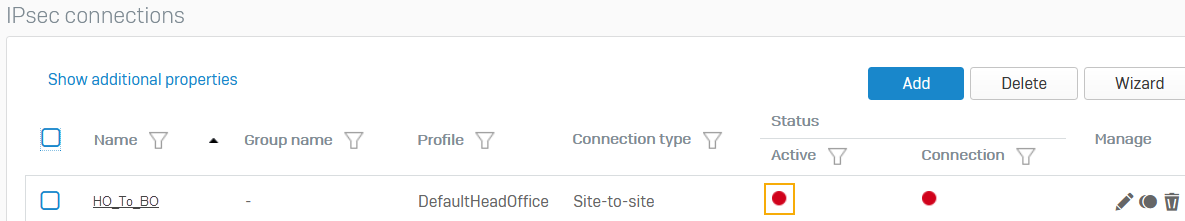

-

Klicken Sie auf die Statusschaltfläche

, um die Verbindung zu aktivieren.

, um die Verbindung zu aktivieren.

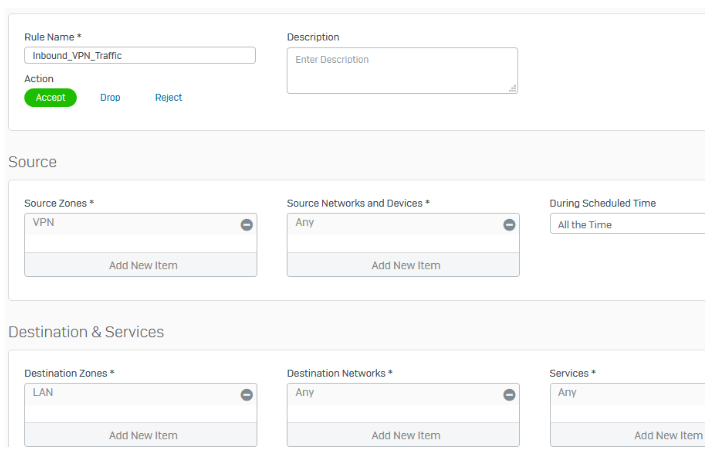

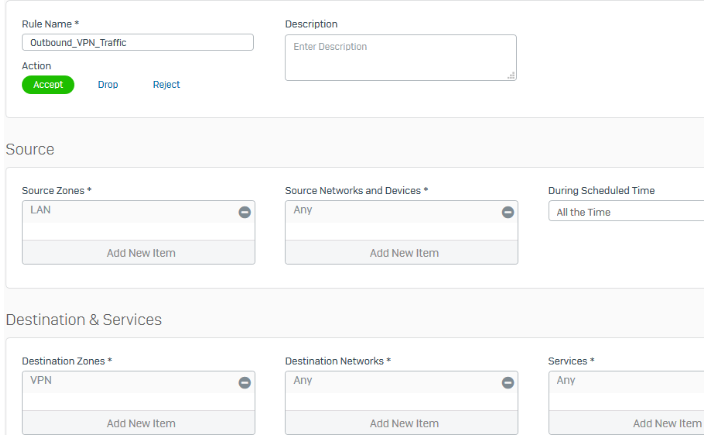

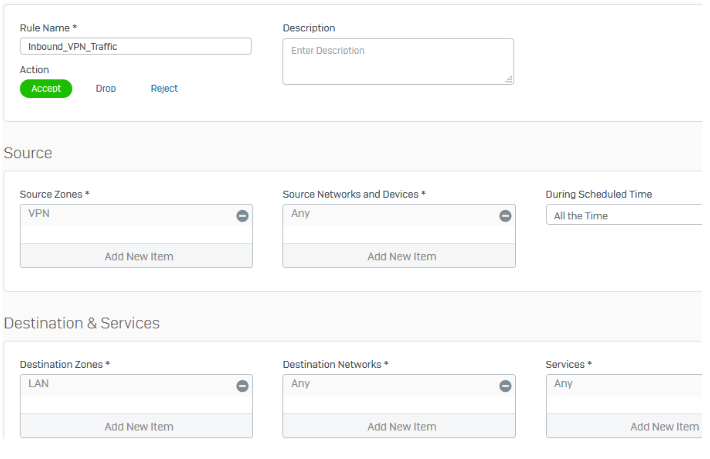

Konfigurieren von Firewallregeln

Nachfolgend sind Beispieleinstellungen aufgeführt:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln und klicken Sie auf Firewallregel hinzufügen.

-

Erstellen Sie zwei Regeln wie folgt:

-

Eine Regel zum Zulassen eingehenden Datenverkehrs.

-

Eine Regel zum Zulassen ausgehenden Datenverkehrs.

Notiz

Stellen Sie sicher, dass die VPN-Firewallregeln ganz oben in der Firewall-Regelliste stehen.

-

Firewall für Zweigstellen

Konfigurieren Sie Folgendes:

Konfigurieren von IP-Hosts

Konfigurieren Sie die zweite Sophos Firewall so, dass der Datenverkehr über die Site-to-Site-Verbindung per NAT gesteuert wird. Die folgenden Einstellungen sind Beispiele:

-

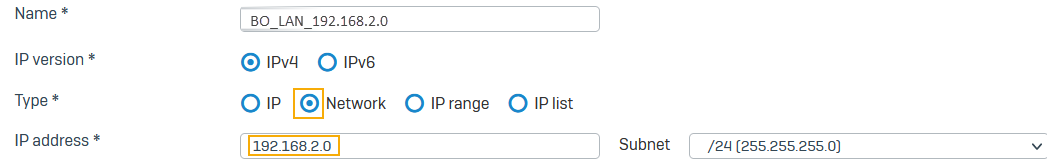

Gehe zu Gastgeber und Dienste > IP-Host und wählen Sie Hinzufügen und erstellen Sie das lokale LAN.

-

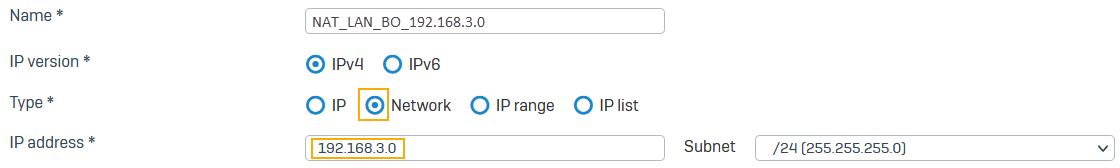

Gehe zu Gastgeber und Dienste > IP-Host und wählen Sie Hinzufügen und erstellen Sie das lokale NAT-LAN.

-

Gehe zu Gastgeber und Dienste > IP-Host und wählen Sie Hinzufügen und erstellen Sie das Remote-NAT-LAN.

Notiz

Sie müssen für das lokale LAN und die NAT-Netzwerke dieselbe Subnetzmaske verwenden.

Konfigurieren einer IPsec-Verbindung

Nachfolgend sind Beispieleinstellungen aufgeführt:

- Gehe zu Site-to-Site-VPN > IPsec und wählen Sie Hinzufügen.

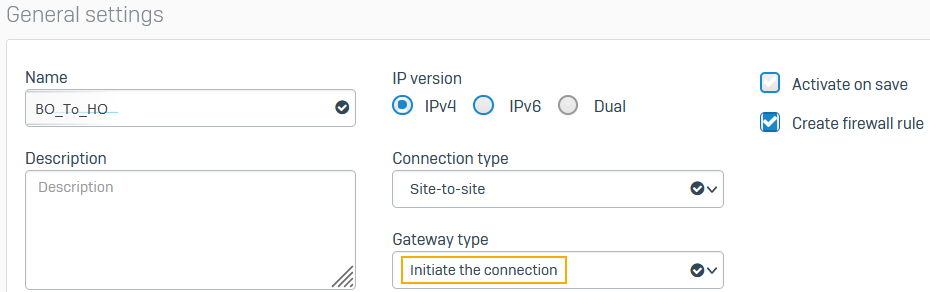

- Geben Sie einen Namen ein.

- Stellen Sie sicher Anschlussart ist eingestellt auf Site-to-Site.

-

Stellen Sie sicher Gateway-Typ ist eingestellt auf Verbindung herstellen.

Hier ist ein Beispiel:

-

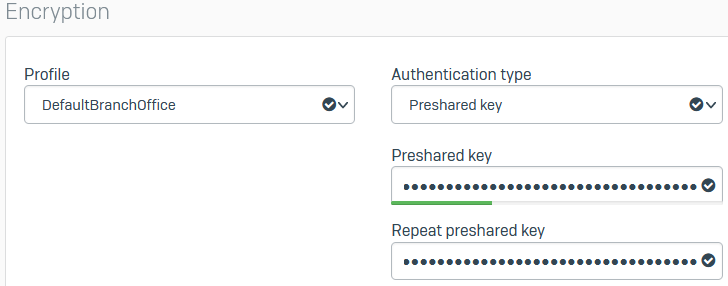

Unter Verschlüsselung, Satz Profil Zu Standard-Zweigstelle.

- Für Authentifizierungstyp, wählen Vorinstallierter Schlüssel.

-

Geben Sie einen vorinstallierten Schlüssel ein und geben Sie ihn erneut ein.

Hier ist ein Beispiel:

-

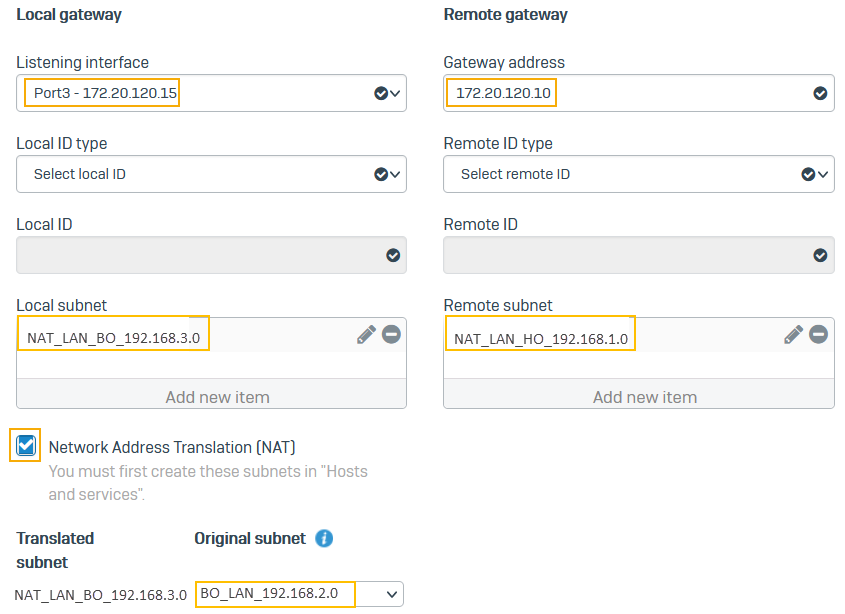

Für Abhörschnittstelle, wählen Port3.

- Für Gateway-Adresse, eingeben

172.20.120.10. - Für Lokales Subnetz, wählen

NAT_LAN_BO_192.168.3.0. - Für Remote-Subnetz, wählen

NAT_LAN_HO_192.168.1.0. - Wählen Netzwerkadressübersetzung (NAT).

- Für Ursprüngliches Subnetz, wählen

BO_LAN_192.168.2.0. -

Klicken Speichern.

Hier ist ein Beispiel:

-

Klicken Sie auf die Statusschaltfläche

, um die Verbindung zu aktivieren.

, um die Verbindung zu aktivieren.

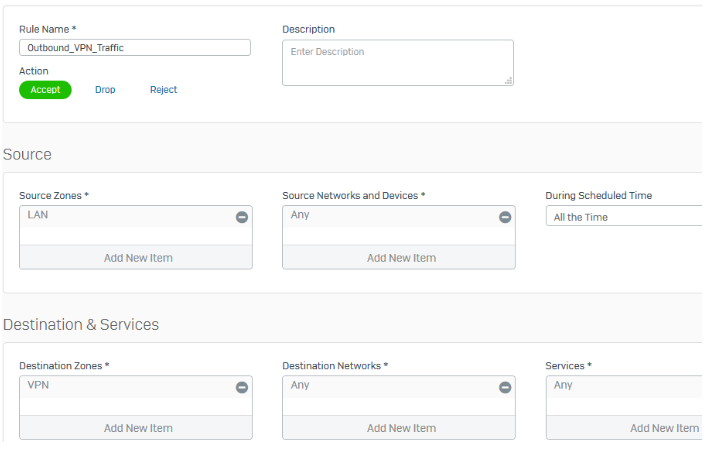

Konfigurieren von Firewallregeln

Nachfolgend sind Beispieleinstellungen aufgeführt:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln und klicken Sie auf Firewallregel hinzufügen.

-

Erstellen Sie zwei Regeln wie folgt:

-

Eine Regel zum Zulassen eingehenden Datenverkehrs.

-

Eine Regel zum Zulassen ausgehenden Datenverkehrs.

Notiz

Stellen Sie sicher, dass die VPN-Firewallregeln ganz oben in der Firewall-Regelliste stehen.

-

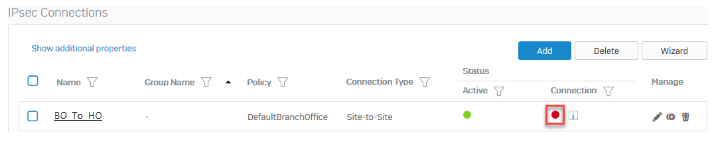

Herstellen der IPsec-Verbindung

Sobald beide Sophos Firewall-Geräte in der Zentrale und in den Zweigstellen konfiguriert sind, müssen Sie die IPsec-Verbindung herstellen.

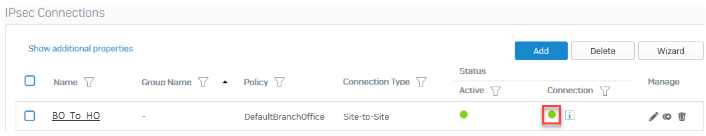

- Gehe zu Site-to-Site-VPN > IPsec.

-

Klicken Sie auf die Statusschaltfläche

, um die Verbindung zu aktivieren.

, um die Verbindung zu aktivieren.Die Verbindungsanzeige leuchtet grün, wenn die Verbindung hergestellt ist.

Verkehrsfluss bestätigen

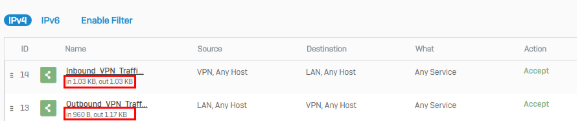

- Generieren Sie Datenverkehr, der über die VPN-Verbindung läuft.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

-

Vergewissern Sie sich, dass die zuvor erstellten Firewall-Regeln den Datenverkehr in beide Richtungen zulassen.

-

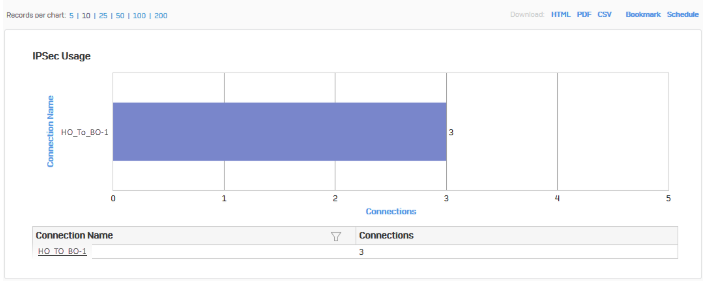

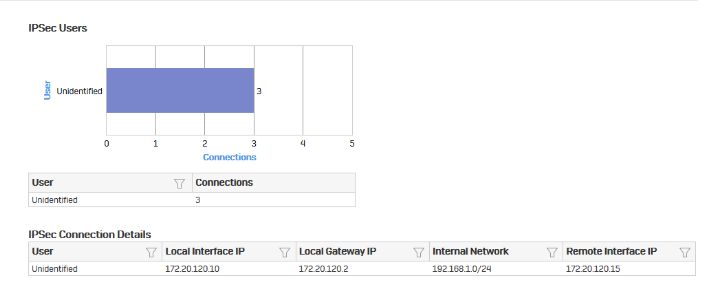

Gehe zu Berichte > VPN und bestätigen Sie die IPsec-Nutzung.

-

Klicken Sie auf den Verbindungsnamen, um weitere Details anzuzeigen.

Überprüfen Sie die Konnektivität des Tunnels

Um sicherzustellen, dass der Datenverkehr durchgehende Konnektivität hat, senden Sie einen Ping von den Endpunkten der Zweigstelle und der Zentrale an die in der Remote-Firewall verwendeten NAT-Adressen. Gehen Sie dazu wie folgt vor:

- Öffnen Sie auf dem Zweigstellenendpunkt die Windows-Eingabeaufforderung.

- Führen Sie den folgenden Befehl aus:

ping 192.168.1.2. - Öffnen Sie auf dem Endpunkt der Zentrale die Windows-Eingabeaufforderung.

- Führen Sie den folgenden Befehl aus:

ping 192.168.3.2.

Weitere Informationen

In einer Konfiguration mit Hauptsitz und Zweigstelle fungiert die Firewall der Zweigstelle normalerweise als Tunnelinitiator und die Firewall der Hauptniederlassung als Responder. Dies hat folgende Gründe:

- Wenn das Gerät in der Zweigstelle mit einer dynamischen IP-Adresse konfiguriert ist, kann das Gerät in der Zentrale die Verbindung nicht herstellen.

- Da die Anzahl der Zweigstellen variiert, empfehlen wir, dass jede Zweigstelle den Verbindungsversuch wiederholt, anstatt dass die Zentrale alle Verbindungsversuche zu den Zweigstellen wiederholt.