IPsec-Verbindungen

Sie können IPsec-VPN-Verbindungen konfigurieren, um eine kryptografisch sichere Kommunikation über das öffentliche Netzwerk zwischen zwei Sophos Firewall-Geräten oder zwischen Sophos Firewall und Firewalls von Drittanbietern zu ermöglichen.

Sie können die folgenden Typen von IPsec-VPNs konfigurieren:

- Routenbasierte VPNs

- Richtlinienbasierte VPNs

Sie können IPsec-Verbindungen mithilfe von Failover-Gruppen verwalten.

IPsec-Profile

IPsec-Profile legen die Verschlüsselungs- und Authentifizierungsalgorithmen sowie die Schlüsselaustauschmechanismen für richtlinien- und routenbasierte IPsec-Verbindungen fest. In IPsec-Profilen definieren Sie die Sicherheitsparameter für Phase 1 und Phase 2 und weisen IPsec-Verbindungen ein Profil zu.

Um IPsec-Profile zu konfigurieren, gehen Sie zu Profile > IPsec-Profile.

Die Sophos Firewall stellt IPsec-Verbindungen basierend auf übereinstimmenden IPsec-Profilen her, die am lokalen und Remote-Ende der Verbindung konfiguriert sind.

IPsec-Verbindungen

Sie können richtlinienbasierte (Host-zu-Host und Site-zu-Site) und routenbasierte (Tunnelschnittstelle) IPsec-Verbindungen konfigurieren.

Sie können Folgendes tun:

- Klicken IPsec-Profile , um ein Profil zu bearbeiten oder zu erstellen. Sie können die IKE-Parameter (Internet Key Exchange) der Phase 1 und 2 für die Einrichtung von IPsec- und L2TP-Tunneln angeben.

- Klicken Protokolle um die Protokolle anzuzeigen.

-

Klicken Zusätzliche Eigenschaften anzeigen Über der Namensspalte können Sie weitere Einstellungen für die Listenansicht auswählen. Sie können die Eigenschaften per Drag & Drop verschieben, um die Listenansicht neu anzuordnen.

Tipp

Möglicherweise benötigen Sie die Eigenschaften der IPsec-Verbindung, um Probleme mit IPsec-Tunneln und Failover-Gruppen zu beheben.

Richtlinienbasierte Verbindungen

Sie müssen richtlinienbasierte IPsec-Verbindungen konfigurieren (Site-to-Site Und Host-zu-Host) und die entsprechenden Firewall-Regeln in beiden Netzwerken.

Sie können diese manuell konfigurieren oder auf Zauberer und lassen Sie sich vom Assistenten bei der Festlegung der Einstellungen für richtlinienbasierte VPNs unterstützen. Sie können Verbindungen mit dem Assistenten nicht bearbeiten.

Netzwerkadressübersetzung: Wenn sich die lokalen und Remote-Subnetze überschneiden, müssen Sie die NAT-Einstellungen in der IPsec-Konfiguration angeben.

Streckenbasierte Verbindungen

Sie können routenbasierte VPNs konfigurieren, indem Sie Anschlussart Zu Tunnelschnittstelle. Sehen streckenbasierte Verbindungen. Sie müssen die entsprechenden Firewall-Regeln konfigurieren.

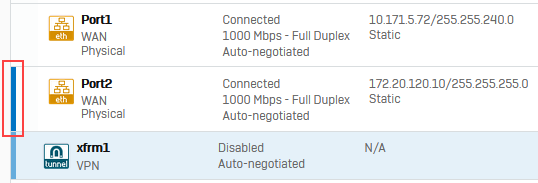

Derzeit können Sie mit dem Assistenten keine routenbasierten Verbindungen erstellen. Wenn Sie eine routenbasierte IPsec-Verbindung konfigurieren, erstellt die Sophos Firewall automatisch eine XFRM-Schnittstelle, auch virtuelle Tunnelschnittstelle (VTI) genannt. Die Schnittstelle wird angezeigt als xfrm gefolgt von einer Zahl auf Netzwerk > Schnittstellen.

Notiz

Physische Schnittstellen mit einer zugewiesenen virtuellen Schnittstelle, beispielsweise XFRM- oder VLAN-Schnittstellen, haben links einen blauen Balken. Um die XFRM-Schnittstelle anzuzeigen, klicken Sie auf die Abhörschnittstelle, die Sie zum Konfigurieren der routenbasierten IPsec-Verbindung verwendet haben. Die XFRM-Schnittstelle wird dann unter dieser Schnittstelle angezeigt.

Sie müssen den XFRM-Schnittstellen, die mit konfiguriert wurden, eine IP-Adresse zuweisen. Beliebig für die lokalen und Remote-Subnetze oder IP-Version eingestellt auf DualSie müssen statische, SD-WAN- oder dynamische Routen konfigurieren, um den an die XFRM-Schnittstelle zu sendenden Datenverkehr zu bestimmen. SD-WAN-Routen ermöglichen die Anwendung von Service Level Agreements (SLAs) für den Datenverkehr über die zugewiesenen SD-WAN-Profile.

Netzwerkadressübersetzung: Wenn sich die lokalen und Remote-Subnetze überschneiden, müssen Sie wie folgt vorgehen:

- Wenn Sie ausgewählt haben Beliebig Für die lokalen und Remote-Subnetze müssen Sie die entsprechenden SNAT- und DNAT-Regeln konfigurieren (Regeln und Richtlinien > NAT-Regeln).

- Wenn Sie bestimmte lokale und Remote-Subnetze ausgewählt haben, müssen Sie die NAT-Einstellungen in der IPsec-Konfiguration konfigurieren.

Tipp

Standardmäßig MASQ in einer SNAT-Regel übersetzt die ursprüngliche IP-Adresse in die WAN-IP-Adresse.

Für routenbasierte VPNs, die mit Beliebig für die lokalen und Remote-Subnetze oder IP-Version eingestellt auf Dual, übersetzt die Firewall die ursprüngliche Quelle in die XFRM-IP-Adresse für die übersetzte Quelle, die auf MASQ.

Sie können die XFRM-IP-Adresse im TCP-Dump und in der Paketerfassung sehen. Die IP-Adressen werden wie folgt angezeigt:

WAN-IP-Adresse: Im äußeren IP-Header des gekapselten Pakets.

XFRM-IP-Adresse: Im inneren IP-Header für die Quelle.

Warnung

Wenn der Datenverkehr im Zusammenhang mit routenbasierten VPNs mit Datenverkehrsselektoren einer maskierten SNAT-Regel entspricht, verwirft die Firewall den Datenverkehr, da diesen XFRM-Schnittstellen keine IP-Adressen zugewiesen sind.

IPsec-Routen

Die Sophos Firewall erstellt automatisch IPsec-Routen, wenn richtlinienbasierte IPsec-Tunnel eingerichtet werden. Für manchen Datenverkehr müssen Sie IPsec-Routen jedoch manuell hinzufügen. Beispiele:

- Sie möchten systemgenerierten Datenverkehr, z. B. Authentifizierungsanfragen, von einer Zweigstelle über eine IPsec-Verbindung an die Zentrale weiterleiten. Siehe Leiten Sie vom System generierte Authentifizierungsabfragen durch einen IPsec-Tunnel weiter .

-

Aus internen Gründen können Sie bestimmte Subnetze nicht zur IPsec-Verbindung hinzufügen. Sie möchten jedoch, dass deren Datenverkehr über die Verbindung fließt.

Notiz

Wenn eine statische oder SD-WAN-Route für die in einer richtlinienbasierten IPsec-Verbindung angegebenen Remote-Subnetze gilt, stellen Sie sicher, dass die Routenpriorität auf „VPN-Route vor statischer oder SD-WAN-Route“ eingestellt ist. Dies können Sie über die Befehlszeilenschnittstelle (CLI) tun. Siehe folgendes Beispiel: system route_precedence set vpn static sdwan_policyroute

Sehen SD-WAN-Routen.

Verbindungsstatus

Es gibt die folgenden zwei Typen von Verbindungsstatus:

- Aktiv (aktiv-inaktiv-Status): Um eine Verbindung zu aktivieren, klicken Sie auf Beim Speichern aktivieren während der Konfiguration. Alternativ können Sie auf den Aktiv-Status

für die Verbindung aus der Liste der konfigurierten Verbindungen.

für die Verbindung aus der Liste der konfigurierten Verbindungen. - Verbindung (hergestellt-nicht hergestellt): Um eine Verbindung herzustellen, können Sie auf Verbindungsstatus klicken

für die Verbindung aus der Liste der konfigurierten Verbindungen.

für die Verbindung aus der Liste der konfigurierten Verbindungen.

| Aktiv | Verbindung | Beschreibung |

|---|---|---|

|  | Die Verbindung ist aktiv, aber der Tunnel ist nicht hergestellt. |

|  | Die Verbindung ist aktiv und Tunnel sind hergestellt. |

|  | Die Verbindung ist aktiv, aber mindestens ein Tunnel wurde nicht hergestellt. Wenn Sie mehr als ein lokales oder Remote-Subnetz konfigurieren, richtet die Sophos Firewall für jedes lokale und Remote-Subnetzpaar einen Tunnel ein. |

|  | Verbindung ist inaktiv. |

Failover-Gruppe

Eine Failover-Gruppe ist eine Folge von IPsec-Verbindungen. Fällt die primäre Verbindung aus, übernimmt automatisch die nächste aktive Verbindung in der Gruppe.

- Um eine Gruppe zu aktivieren und die primäre Verbindung herzustellen, klicken Sie auf Status

.

. - Informationen zur Fehlerbehebung bei IPsec-Tunneln in einer Failover-Gruppe finden Sie unter Fehlerbehebung bei IPsec-VPN und Failovergruppen.

- Durch das Deaktivieren einer Failover-Gruppe werden die aktiven Tunnel der Gruppe deaktiviert. Sie müssen diese Tunnel bei Bedarf einzeln aktivieren.

Automatisches Failback

Die Sophos Firewall prüft den Zustand des Remote-Gateways anhand der Failover-Bedingung, die Sie für die Gruppe festlegen. Die Integritätsprüfung wird in dem von Ihnen festgelegten Intervall durchgeführt. Gateway-Failover-Timeout An Netzwerk > WAN-Link-Manager.

Die Sophos Firewall versucht, die primäre IPsec-Verbindung wiederherzustellen, sobald das Remote-Gateway wieder aktiv ist. Gelingt dies nicht, verwendet sie weiterhin die sekundäre Verbindung und prüft die primäre Verbindung nicht erneut auf ein automatisches Failback. Nur wenn das Remote-Gateway der sekundären Verbindung ausfällt, erfolgt ein Failback auf die primäre Verbindung. Um die primäre Verbindung manuell wiederherzustellen, öffnen Sie die Failover-Gruppenliste und klicken Sie auf die Statusschaltfläche der Gruppe. Dies führt zu Ausfallzeiten.

Wenn die Failover-Gruppe mehr als zwei IPsec-Verbindungen enthält, greift Sophos Firewall auf die erste verfügbare Verbindung in der Gruppe zurück. Mitgliederverbindungen.

IPsec-Verkehr aus der WAN-Zone zulassen

Um eingehende IPsec-Anfragen zuzulassen, klicken Sie auf Gerätezugriff oder gehen Sie zu Verwaltung > Gerätezugriff und schalten Sie IPsec für die VAN Zone.

Weitere Ressourcen