Konfigurieren einer sicheren Verbindung zu einem Syslog-Server

Sie können ein externes Zertifikat verwenden, um TLS-verschlüsselte Protokolle von der Sophos Firewall an den Syslog-Server zu senden. Sie müssen die Standard-Zertifizierungsstelle (CA) der Sophos Firewall verwenden.

Einführung

Voraussetzung: Um eine TLS-Verbindung mit dem Syslog-Server herzustellen, müssen Sie die TLS-Verschlüsselung auf dem Syslog-Server aktivieren.

In diesem Beispiel verwenden wir Folgendes:

- Syslog-Server: syslog-ng

- Kunde: Sophos Firewall

- Externes Zertifikat (ExternalCertificate.pem), externer Schlüssel (ExternalPrivateKey.key) und externe Zertifizierungsstelle (ExternalCA.pem). Sie generieren diese mithilfe einer Drittanbieter-Zertifizierungsstelle.

- Standard-CA-Zertifikat (Default.pem) auf der Sophos Firewall verfügbar.

Die Konfigurationsschritte sind wie folgt:

- Geben Sie die Attribute und Details der Standard-CA auf der Sophos Firewall an.

- Kopieren Sie die Standard- und externen CA-Zertifikate, das externe Zertifikat und den externen Schlüssel auf den Syslog-Server.

- Fügen Sie in der Sophos Firewall den Syslog-Server hinzu.

- Wählen Sie die Module aus, für die Protokolle an den Syslog-Server gesendet werden sollen.

Konfigurieren Sie die Attribute für die Standard-CA auf der Sophos Firewall

Um das CA-Zertifikat zu erhalten, geben Sie die Attribute für die Standard-CA an und laden Sie die Datei herunter.

-

Gehe zu Zertifikate > Zertifizierungsstellen und klicken Sie auf die Standard-CA (Standard).

Sie können den CA-Namen nicht ändern.

-

Sie können die folgenden Attribute ändern:

Name Beschreibung Ländername Land, in dem das Gerät eingesetzt wird. Zustand Der Staat im Land. Ortsname Name der Stadt. Name der Organisation Name des Zertifikatsinhabers. Beispiel: Sophos Group Name der Organisationseinheit Name der Abteilung, der das Zertifikat zugewiesen wird. Beispiel: Marketing Allgemeiner Name Allgemeiner Name oder FQDN. Beispiel: marketing.sophos.com E-Mail-Adresse E-Mail-Adresse der Kontaktperson. Kennwort des privaten Schlüssels Wenn für die CA ein Passwort festgelegt wurde, können Sie es hier ändern. Schlüsseltyp Wählen Sie aus den folgenden Optionen:

- RSA

- Elliptische Kurve

Schlüssellänge Wenn Sie den Schlüsseltyp auf RSA, wählen Sie die Schlüssellänge aus. Dies ist die Anzahl der Bits, die zum Erstellen des Schlüssels verwendet werden.

Größere Schlüssel bieten mehr Sicherheit, das Ver- und Entschlüsseln von Daten dauert jedoch länger.Kurvenname Wenn Sie den Schlüsseltyp auf Elliptische Kurve, wählen Sie den Kurvennamen aus. Sicherer Hash Wählen Sie den Algorithmus aus der Liste aus. -

Klicken Speichern.

-

Klicken Sie auf Download

für die von Ihnen aktualisierte Standard-CA.

für die von Ihnen aktualisierte Standard-CA.Es ist ein

tar.gzDatei. -

Extrahieren Sie die Dateien, um das CA-Zertifikat zu erhalten

Default.pem.

Kopieren Sie das Zertifikat und die Zertifizierungsstelle auf den Syslog-Server

Kopieren Sie das Standard-CA-Zertifikat der Sophos Firewall und das externe Zertifikat und den Schlüssel zum Syslog-Server.

- Gehen Sie zum Syslog-Server und kopieren Sie

Default.pemUndExternalCA.pemzum/etc/syslog-ng/ca.d/Verzeichnis. - Kopieren Sie das Zertifikat des Syslog-Servers (

ExternalCertificate.pem) und die Taste (ExternalPrivateKey.key) zum/etc/syslog-ng/cert.d/Verzeichnis -

Gehen Sie zum

/etc/syslog-ng/ca.d/Verzeichnis und geben Sie den folgenden Befehl ein, um einen Hash basierend aufDefault.pem:#openssl x509 -noout -hash -in Default.pemDas Ergebnis ist ein alphanumerischer Hash (Beispiel:

52412b66) basierend auf dem Distinguished Name im CA-Zertifikat. -

Geben Sie den folgenden Befehl mit dem Hash und dem Suffix ein

.0um einen symbolischen Link zu erstellenDefault.pem:#ln -s Default.pem 52412b66.0 -

Bearbeiten Sie die

syslog-ng.confDatei, die auf das Zertifikat verweist (ExternalCertificate.pem), die Taste (ExternalPrivateKey.key), das CA-Zertifikat eines Drittanbieters (ExternalCA.pem) und das CA-Zertifikat der Sophos Firewall (Default.pem). Gehen Sie wie folgt vor:- Eingeben

ExternalCertificate.pemUndExternalPrivateKey.keymit den Pfaden zu den jeweiligen Verzeichnissen. - Eingeben

ca.dmit dem Pfad zum CA-Verzeichnis.

Beispiel

@version: 3.15 @include "scl.conf" source s_src { network(ip(0.0.0.0) port(6514) transport("tls") tls( key-file("/etc/syslog-ng/cert.d/ExternalPrivateKey.key") cert-file("/etc/syslog-ng/cert.d/ExternalCertificate.pem") ca-dir("/etc/syslog-ng/ca.d") peer_verify(required-trusted)) ); }; destination d_local { file("/var/log/messages"); file("/var/log/messages-kv.log" template("$ISODATE $HOST $(format-welf --scope all-nv-pairs)\n") frac-digits(3)); }; log { source(s_src); destination(d_local); }; - Eingeben

-

Starten Sie den Syslog-ng-Server.

Einen Syslog-Server hinzufügen

Fügen Sie der Sophos Firewall einen Syslog-Server hinzu und geben Sie die Protokolleinstellungen für den Server an.

- Gehe zu Systemdienste > Protokolleinstellungen und klicken Sie auf Hinzufügen.

-

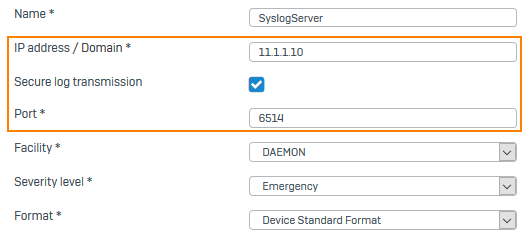

Legen Sie die Einstellungen fest.

Option Beschreibung IP-Adresse/Domäne IP-Adresse oder Domänenname des Syslog-Servers. Sichere Protokollübertragung Verschlüsselt Protokolle, die mit TLS an den Syslog-Server gesendet werden. Hafen 6514 -

Klicken Speichern.

Hier ist ein Beispiel:

-

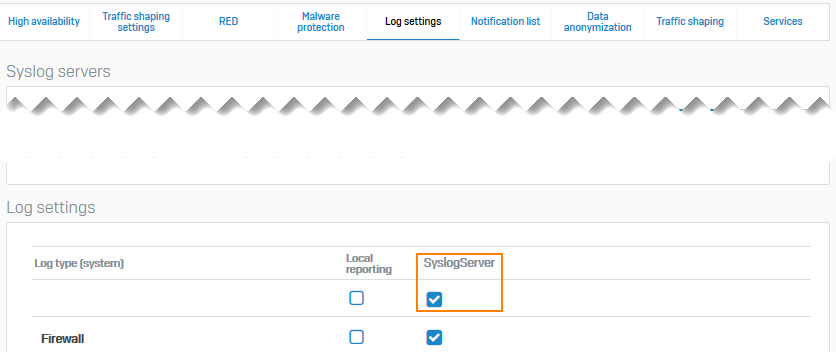

Gehe zu Systemdienste > Protokolleinstellungen und scrollen Sie nach unten zu Protokolleinstellungen. Unter Syslog-Server, wählen Sie die Protokolle aus, die Sie senden möchten.

Hier ist ein Beispiel: