DoS- und Spoofing-Schutz

Um Spoofing-Angriffe zu verhindern, können Sie den Datenverkehr auf bekannte IP-Adressen, vertrauenswürdige MAC-Adressen und IP-MAC-Paare beschränken. Sie können außerdem Datenverkehrslimits und -flags festlegen, um DoS-Angriffe zu verhindern, und Regeln zur Umgehung der DoS-Prüfung erstellen. Die Firewall protokolliert verlorenen Datenverkehr.

- Zum Schutz vor Spoofing-Angriffen wählen Sie Spoofing-Schutz aktivieren, geben Sie Einstellungen und Zonen an und klicken Sie auf AnwendenUm den Verkehr von einer unbekannten IP-Adresse auf eine vertrauenswürdige MAC-Adresse zu verwerfen, wählen Sie Beschränken Sie unbekannte IPs auf vertrauenswürdigen MACs.

- Um eine vertrauenswürdige MAC-Adresse hinzuzufügen, scrollen Sie zu Spoofing-Schutz für vertrauenswürdige MAC und klicken Sie auf Hinzufügen. Um Adressen zu importieren, klicken Sie auf Import.

- Zum Schutz vor DoS-Angriffen scrollen Sie zu DoS-Einstellungen, geben Sie die Einstellungen an und klicken Sie auf Anwenden. Klicken Sie auf den bereitgestellten Link, um den aktuellen Status der DoS-Angriffe anzuzeigen.

- Um die DoS-Prüfung für eine bestimmte IP-Adresse oder einen bestimmten Port zu umgehen, scrollen Sie zu DoS-Umgehungsregel und klicken Sie auf Hinzufügen.

Allgemeine Einstellungen zum Spoofing-Schutz

Geben Sie die Art der Spoofing-Prävention und die Zonen an, die Sie schützen möchten.

IP-Spoofing: Wenn die Quell-IP-Adresse eines Pakets mit keinem Eintrag in der Routing-Tabelle der Firewall übereinstimmt oder das Paket nicht aus einem direkten Subnetz stammt, verwirft die Firewall das Paket.

MAC-Filter: Wenn das Paket keine MAC-Adresse angibt, die als vertrauenswürdige MAC-Adresse aufgeführt ist, verwirft die Firewall das Paket. Zur Auswahl MAC-Filtermüssen Sie mindestens eine vertrauenswürdige MAC-Adresse hinzufügen.

Notiz

MAC-Filter gilt nicht für DHCP-Pakete.

IP-MAC-Paarfilter: Ein IP-MAC-Paar ist eine vertrauenswürdige MAC-Adresse, die an eine IP-Adresse gebunden ist. Damit eine Übereinstimmung zustande kommt, müssen die IP- und MAC-Adresse eines eingehenden Pakets mit einem IP-MAC-Paar übereinstimmen. Wenn keine vertrauenswürdige MAC-Adresse konfiguriert ist, ist der gesamte Datenverkehr zulässig, da IP-MAC-Paarfilter blockiert nur, wenn ein IP-MAC-Paar nicht übereinstimmt.

Wenn Sie für einige Zonen den IP-MAC-Paarfilter auswählen, Beschränken Sie unbekannte IPs auf vertrauenswürdigen MACs verhält sich wie folgt:

| Beschränken Sie unbekannte IPs auf vertrauenswürdigen MACs | Verhalten |

|---|---|

| Ausgewählt | Verwirft ein Paket von einer vertrauenswürdigen MAC-Adresse ohne IP-Bindung, verwendet aber eine unbekannte IP-Adresse. Unbekannte IP-Adressen sind solche, die nicht in der Routing-Tabelle der Firewall enthalten sind oder nicht aus einem direkten Subnetz stammen. |

| Gelöscht |

|

Spoofing-Schutz für vertrauenswürdige MAC

Verwenden Sie vertrauenswürdige MAC-Adressen mit der MAC-Filtereinstellung, um Datenverkehr für angegebene Hosts zuzulassen.

Wenn Sie eine vertrauenswürdige MAC-Adresse an eine IP-Adresse binden, gleicht die Firewall den Datenverkehr mit den IP-MAC-Paaren ab und filtert den Datenverkehr basierend auf den für den IP-MAC-Paarfilter angegebenen Einstellungen.

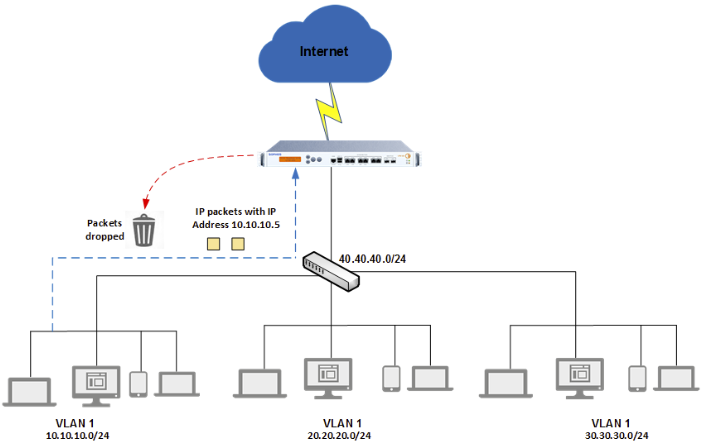

Workflow zum Schutz vor Spoofing

Im Netzwerkdiagramm übernimmt ein Core-Switch mit der Sophos Firewall als Standard-Gateway das Inter-VLAN-Routing. Die Firewall ist nicht mit Inter-VLAN-Routen verbunden.

Der Arbeitsablauf ist wie folgt:

- Ein Benutzer in VLAN 1 mit der IP-Adresse 10.10.10.5 versucht, auf

www.google.com. -

Die Firewall empfängt die Anfrage über ihre LAN-Schnittstelle und prüft, ob die folgenden Bedingungen erfüllt sind:

- Ein Routeneintrag für die ab 10.10.10.5 empfangenen Pakete.

- Die Quell-IP-Adresse des Pakets ist Teil eines direkt verbundenen Subnetzes.

-

Es verwirft die von 10.10.10.5 empfangenen Pakete, wenn die IP-Spoofing-Bedingungen nicht erfüllt sind.

Denial-of-Service (DoS)

Ein DoS-Angriff macht ein Gerät oder eine Netzwerkressource für seine Nutzer unzugänglich. Eine gängige Angriffsmethode besteht darin, ein Gerät mit einer großen Anzahl von Anfragen zu überlasten, sodass es nicht mehr auf legitimen Datenverkehr reagieren kann oder die Reaktion so langsam ist, dass es unbrauchbar wird.

DoS-Angriffe können auf folgende Arten durchgeführt werden:

- ICMP-Flut: Bei dieser Methode senden die Angreifer eine große Anzahl von IP-Paketen, deren Quelladressen als die Adressen der legitimen Benutzer erscheinen. Die Bandbreite des Netzwerks wird schnell aufgebraucht, sodass legitime Pakete ihr Ziel nicht erreichen.

- SYN/TCP-FlutDieser Angriff erfolgt, wenn ein Gerät eine Flut von TCP/SYN-Paketen sendet, oft mit gefälschter Absenderadresse. Jedes Paket wird wie eine Verbindungsanfrage behandelt. Dadurch erzeugt der Server eine halboffene Verbindung, indem er ein TCP/SYN-ACK-Paket (Acknowledge) zurücksendet und auf ein Antwortpaket der Absenderadresse wartet. Die Antwort kommt jedoch nie, da die Absenderadresse gefälscht ist. Diese halboffenen Verbindungen belegen die Anzahl der verfügbaren Verbindungen des Servers und verhindern, dass dieser auf legitime Anfragen reagiert, bis der Angriff beendet ist.

- UDP-Flut: Ein UDP-Flood-Angriff kann durch das Senden vieler UDP-Pakete an zufällig ausgewählte Ports eines Zielgeräts gestartet werden. Aufgrund der großen Anzahl an UDP-Paketen ist das Zielgerät dann gezwungen, viele ICMP-Pakete zu senden, wodurch es für andere Clients letztendlich unerreichbar wird.

Verteilter Denial-of-Service (DDoS)

Ein DDoS-Angriff erfolgt, wenn mehrere legitime oder kompromittierte Geräte einen DoS-Angriff auf ein einzelnes Gerät durchführen. Dieser verteilte Angriff kann das Zielgerät kompromittieren oder es zusammen mit seinen Diensten für legitime Benutzer zum Abschalten zwingen.

DoS-Einstellungen

Sie können Grenzwerte für den gesendeten und empfangenen Datenverkehr festlegen und DoS-Angriffe kennzeichnen, um eine Überflutung von Netzwerkhosts zu verhindern.

Tipp

Legen Sie Grenzwerte basierend auf Ihren Netzwerkspezifikationen fest. Werte, die Ihre verfügbare Bandbreite oder Serverkapazität überschreiten, können die Leistung beeinträchtigen. Zu niedrige Werte können gültige Anfragen blockieren.

| Name | Beschreibung |

|---|---|

| SYN-Flut | Hohe Rate an SYN-Anfragen, wodurch der Zielserver gezwungen wird, eine zunehmende Anzahl halboffener Verbindungen herzustellen. |

| UDP-Flut | Hohe Rate an UDP-Paketen, wodurch der Zielhost gezwungen wird, nach der am Port lauschenden Anwendung zu suchen und mit einer zunehmenden Anzahl von ICMP-Paketen zu antworten. |

| TCP-Flut | Hohe TCP-Paketrate. |

| ICMP/ICMPv6-Flut | Hohe Rate an ICMP/ICMPv6-Echoanforderungen. |

| Verworfene Quell-Routing-Pakete | Verwirft Pakete, für die der Absender die Paketroute angibt, und verhindert so, dass Angreifer die Routing-Tabellen manipulieren. |

| Deaktivieren Sie das ICMP/ICMPv6-Umleitungspaket | Akzeptiert keine ICMP- und ICMPv6-Umleitungspakete, um Angreifer an der Manipulation der Routing-Tabellen zu hindern. Downstream-Router senden diese Pakete, um die Sophos Firewall über eine optimale oder aktive Route zu einem Ziel zu informieren. |

| ARP-Härtung | Lässt ARP-Antworten nur zu, wenn Quell- und Ziel-IP-Adresse zum selben Subnetz gehören. Dies verhindert ARP-Flood und ARP-Poisoning. |

Paketrate: Anzahl der Pakete, die jeder Host pro Minute senden oder empfangen kann.

Burst-Rate: Gelegentliche Verkehrsspitzen über der Paketrate zu jedem Host sind zulässig.

Notiz

Mit der Burst-Rate können Sie zulassen, dass der Datenverkehr gelegentlich die Paketrate überschreitet. Die Firewall lässt jedoch keine häufigen oder anhaltenden Spitzen über der Paketrate zu.

Flagge anwenden: Wenden Sie das für das Protokoll angegebene Verkehrslimit an.

Der Verkehr ging zurück: Anzahl der verlorenen Quell- oder Zielpakete. Die Statistiken werden seit dem letzten Neustart der Sophos Firewall gesammelt.

DoS-Umgehungsregel

Sie können DoS-Einstellungen für bekannte Hosts für die angegebenen Ports und Protokolle umgehen. Sie können beispielsweise den Datenverkehr einer VPN-Zone oder bestimmter Hosts der VPN-Zone so zulassen, dass die DoS-Prüfung umgangen wird.

Weitere Informationen

Paketrate: Die Sophos Firewall lässt TCP-Verkehr für eine bestimmte Quelle oder ein bestimmtes Ziel zu, sofern die eingehenden Pakete die angegebene Rate nicht überschreiten. Andernfalls verwirft die Sophos Firewall den Verkehr.

Burst-Rate: Die Sophos Firewall lässt diese Paketmenge zunächst zu, ohne die Paketrate zu prüfen.

Der DoS-Schutz funktioniert auf Quell- oder Zielbasis, sodass die Paketrate und die Burst-Rate entweder für die Quelle oder das Ziel gelten.

Die Firewall prüft zunächst, ob eine Umgehungsregel vorliegt, und wendet dann DoS-Schutz auf den verbleibenden Datenverkehr an.

Die Firewall speichert DoS-Angriffsdaten 30 Sekunden lang, nachdem der Angriff beendet ist.

Probenfluss

- Die Sophos Firewall lässt die ersten 100 Pakete (bis zur Burst-Rate) zu und prüft nach 100 Paketen die Rate der eingehenden Pakete. Liegen die Pakete unter der konfigurierten Paketrate, akzeptiert die Sophos Firewall sie. Liegen die Pakete über der konfigurierten Paketrate, deklariert die Sophos Firewall den Datenverkehr als ARP-Flood-Angriffsversuch und verwirft die Pakete.

- Wenn ein neues Paket von der IP-Adresse eintrifft, die den Datenverkehr generiert hat, prüft die Sophos Firewall, ob das letzte Paket derselben Quelle innerhalb von dreißig Sekunden eingetroffen ist.

- Wenn das letzte Paket innerhalb von dreißig Sekunden eintrifft, verwirft die Sophos Firewall das Paket und protokolliert es als ARP-Flood-Angriffsversuch.

- Wenn das letzte Paket nicht innerhalb von 30 Sekunden eintrifft, schließt die Sophos Firewall die Quelle aus und lässt den Datenverkehr zu. Empfängt die Sophos Firewall nach 30 Sekunden keinen Datenverkehr von der Quell-IP-Adresse, wird sie nicht zur Zulassungsliste hinzugefügt und der Datenverkehr von dieser IP-Adresse wird weiterhin als ARP-Flood-Angriffsversuch eingestuft.

Weitere Ressourcen