Allgemeine Einstellungen

Die Firewall prüft HTTP(S)- und FTP-Verkehr auf Bedrohungen gemäß Ihren Firewall-Regeln und auf unangemessene Webnutzung, wenn für eine Regel eine Webrichtlinie ausgewählt ist. Diese Einstellungen gelten nur für Datenverkehr, der den Firewall-Regeln mit diesen Optionen entspricht. Sie können die Art des Scans, die maximale Dateigröße und zusätzliche Überprüfungen festlegen. Sie können außerdem Richtlinienüberschreibungen erstellen, um Endbenutzern den Zugriff auf ansonsten blockierte Websites zu ermöglichen.

Malware- und Inhaltsscans

Konfigurieren Sie allgemeine Einschränkungen für das Scannen und die Einschränkung des Datenverkehrs nach Typ und Protokoll. Um das Scannen von Malware und Inhalten zu aktivieren, wählen Sie HTTP und entschlüsseltes HTTPS scannen in der Firewall-Regel.

Um HTTPS zu entschlüsseln und auf Malware zu scannen, müssen Sie basierend auf Ihrer Konfiguration bestimmte Einstellungen auswählen.

-

Webproxy-Modus: Sie müssen auswählen Verwenden Sie einen Webproxy anstelle der DPI-Engine Und Entschlüsseln Sie HTTPS während der Webproxyfilterung in der Firewall-Regel.

-

DPI-Engine-Modus: Sie müssen einstellen Aktion Zu Entschlüsseln In Regeln und Richtlinien > SSL/TLS-Überprüfungsregeln.

Auswahl der Scan-Engine: Scan-Engine zur Verwendung für den gesamten Datenverkehr.

-

Einmotorig: Scannt den Datenverkehr mit der primären Antiviren-Engine (standardmäßig Sophos). Diese Auswahl sorgt für optimale Leistung.

-

Doppelmotor: Scannt den Datenverkehr mit beiden Engines, zuerst mit der primären und dann mit der sekundären. Diese Auswahl bietet maximale Erkennungsrate und Sicherheit, kann aber die Leistung beeinträchtigen.

Notiz

Wenn Sie Zero-Day-Schutz verwenden, stellen Sie die Single-Scan-Engine auf Sophos ein oder wählen Sie Dual-Engine-Scanning.

Webproxy-Scanmodus: Scanmodus für HTTP- und HTTPS-Verkehr. Diese Option gilt nur für die Webproxy-Filterung. Die DPI-Engine verwendet immer den Echtzeitmodus.

-

Charge: Im Batchmodus lädt die Firewall die Datei vollständig herunter und scannt sie. Nur der Webproxy kann den Batchmodus nutzen. Der Batchmodus bietet maximalen Schutz, kann aber die Browserleistung beeinträchtigen, da er die volle Bandbreite nutzt. Traffic Shaping wird angewendet, wenn die Datei an den Browser übergeben wird.

-

Echtzeit: Im Echtzeitmodus wird der heruntergeladene Dateiinhalt an den Browser weitergeleitet, jedoch erst abgeschlossen, wenn er gescannt und als sauber befunden wurde. Traffic Shaping wird angewendet, wenn die Datei an den Browser weitergeleitet wird.

Blockieren Sie potenziell unerwünschte Anwendungen: Verhindert, dass Benutzer potenziell unerwünschte Anwendungen (PUAs) herunterladen.

Autorisierte PUAs: Liste der PUAs, die Sie nicht blockieren möchten.

Aktion bei fehlgeschlagenem Malware-Scan: Aktion, die ausgeführt werden soll, wenn die Firewall auf Inhalte stößt, die nicht gescannt werden konnten.

Notiz

Die Firewall scannt Archivdateien mit bis zu 16 Komprimierungsstufen. Dateien, die aufgrund von Verschlüsselung, Beschädigung oder Komprimierung über 16 Stufen nicht vollständig gescannt werden können, enthalten möglicherweise unerkannte Bedrohungen. Das Blockieren von Dateien bietet den besten Schutz.

Scannen Sie keine Dateien, die größer sind als: Maximale Größe der auf HTTP(S) zu scannenden Dateien in MB. Dateien, die diese Größe überschreiten, werden nicht gescannt.

Notiz

Bei komprimierten Dateien berücksichtigt die Firewall die komprimierte Größe. Wenn beispielsweise das Scan-Limit für Dateien 30 MB beträgt und eine 500 MB große Datei auf 5 MB komprimiert wurde, scannt die Firewall die Datei.

Maximale Datei-Scangröße für FTP: Maximale Größe der für FTP zu scannenden Dateien in MB. Dateien, die diese Größe überschreiten, werden nicht gescannt.

Audio- und Videodateien scannen: Überprüft Audio- und Videoinhalte auf Malware und Bedrohungen. Das Scannen kann zu Problemen beim Streaming von Audio und Video führen.

Pharming-Schutz aktivierenPharming-Angriffe leiten Nutzer von legitimen Websites auf betrügerische Websites um, die so gestaltet sind, dass sie wie die legitime Website aussehen. Schützen Sie Nutzer vor Domain Name Poisoning-Angriffen, indem Sie vor der Verbindung wiederholt DNS-Lookups durchführen.

HTTPS-Entschlüsselung und -Scan

Zertifizierungsstelle (CA) für HTTPS-Scan: Zertifizierungsstelle zum Sichern gescannter HTTPS-Verbindungen. Diese wird nur vom Webproxy verwendet. Um die von der DPI-Engine verwendete Zertifizierungsstelle zu konfigurieren, verwenden Sie Entschlüsselungsprofile oder SSL/TLS-Überprüfungseinstellungen.

Tipp

Um das ausgewählte CA-Zertifikat herunterzuladen, klicken Sie auf die Schaltfläche „Herunterladen“.  neben der Dropdown-Liste.

neben der Dropdown-Liste.

Blockieren nicht erkannter SSL-Protokolle: Verhindert Datenverkehr, der HTTPS-Scans durch die Verwendung ungültiger SSL-Protokolle umgeht.

Ungültige Zertifikate blockieren: Verbindet sich nur mit Websites mit gültigem Zertifikat. Die Einstellung gilt nur für den Webproxy. Um die Zertifikatsvalidierungseinstellungen für die DPI-Engine zu konfigurieren, verwenden Sie Entschlüsselungsprofile.

Um die Zertifikatsvalidierung für bestimmte Websites, Webkategorien oder Quell- und Ziel-IP-Adressen zu deaktivieren, gehen Sie zu Web > Ausnahmen.

Für Fehler und Block-/Warnrichtlinienaktionen bei HTTPS-Verbindungen, wenn Entschlüsseln und Scannen deaktiviert ist: Wenn eine HTTPS-Anforderung zu einer Blockierungs- oder Warnrichtlinienaktion führt, bei der HTTPS entschlüsseln und scannen deaktiviert ist, können Sie dem Benutzer entweder eine Benachrichtigung anzeigen oder die Verbindung ohne Benutzerbenachrichtigung trennen.

Notiz

Browser zeigen möglicherweise Zertifikatswarnungen an, wenn die HTTPS-CA nicht installiert ist.

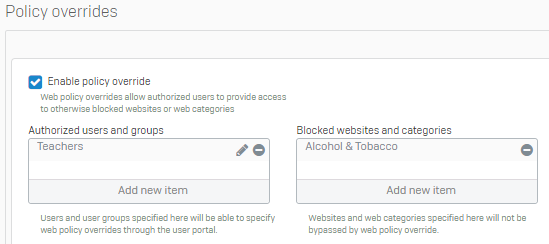

Richtlinienüberschreibungen

Mit Richtlinienüberschreibungen können autorisierte Benutzer sich selbst temporären Zugriff auf Websites gewähren, die normalerweise durch eine Webrichtlinie blockiert wären. Autorisierte Benutzer erstellen Richtlinienüberschreibungen im Benutzerportal und geben dabei Websites und Kategorien, einen Zeitraum und Zugriffscodes an. Wenn ein Benutzer eine Website besucht, für die eine Überschreibung festgelegt ist, enthält die Sperrseite ein zusätzliches Feld zur Eingabe eines Zugriffscodes.

- Um die aktuell festgelegten Außerkraftsetzungen anzuzeigen und zu verwalten, wählen Sie Außerkraftsetzungen anzeigenMit diesen Einstellungen können Sie Überschreibungen aktivieren oder deaktivieren und Überschreibungen löschen.

Richtlinienüberschreibung aktivieren: Autorisierten Benutzern das Erstellen von Außerkraftsetzungen für Webrichtlinien im Benutzerportal gestatten.

Notiz

Meine Richtlinien haben Vorrang Gilt nur für die Hauptgruppe von AD-Benutzern und für einzelne Benutzer. Es gilt nicht für deren andere Gruppenmitgliedschaften und die Option wird für diese Mitgliedschaften nicht im Benutzerportal angezeigt.

Autorisierte Benutzer und Gruppen: Benutzer und Gruppen, die Außerkraftsetzungen erstellen und verwalten können.

Blockierte Websites und Kategorien: Websites und Webkategorien, die durch Außerkraftsetzungen der Webrichtlinien niemals umgangen werden können.

Manuelle Eingabe des Zugangscodes zulassen: Ermöglicht den angegebenen Benutzern, eigene Zugangscodes im Benutzerportal zu erstellen. Wenn diese Option nicht aktiviert ist, müssen Benutzer generierte Codes verwenden.

Wenn der Datenverkehr der Richtlinienüberschreibung mit einer SSL/TLS-Inspektionsregel übereinstimmt, deren Aktion auf „Verweigern“ eingestellt ist, wird die Überschreibung nicht wirksam und die Website wird blockiert. Um dies zu verhindern, gehen Sie zu Web > Ausnahmen, und erstellen Sie eine Ausnahme, um die HTTPS-Entschlüsselung für die übereinstimmenden Kriterien zu überspringen.

Zugriff auf blockierte Websites zulassen

Mit der folgenden Richtlinienüberschreibung können Benutzer der Gruppe „Lehrer“ Endbenutzern den Zugriff auf ansonsten blockierte Websites gestatten. Wenn die Überschreibung aktiviert ist, können Endbenutzer jedoch nicht auf Websites der Kategorie „Alkohol und Tabak“ zugreifen.

Zwischenspeichern von Webinhalten

Aktivieren Sie den Webinhaltscache: Behalten Sie eine Kopie der zuletzt besuchten Websites, um den Bandbreitenverbrauch zu reduzieren und die Leistung zu verbessern.

Die Sophos Firewall erzwingt dies nur mit dem Webproxy.

Webproxy-Konfiguration

Die Firewall fängt den Datenverkehr transparent ab und erzwingt Webschutz (z. B. Richtlinien und Malware-Scans), wenn der Webproxydienst für eine Netzwerkzone aktiviert ist. Standardmäßig ist der Dienst für LAN- und WLAN-Zonen aktiviert. Im transparenten Modus lässt die Firewall nur HTTP-Datenverkehr auf Port 80 und HTTPS-Datenverkehr auf Port 443 zu.

Sie können die Firewall jedoch so konfigurieren, dass sie als Proxy für konfigurierte Webbrowser fungiert, indem Sie einen Webproxy-Abhörport angeben. Benutzer hinter dem Proxy müssen die LAN- oder WLAN-Adresse und den Port in den Webproxy-Konfigurationseinstellungen ihres Browsers angeben. (Weitere Informationen finden Sie in der Browserdokumentation.)

Geben Sie den Webproxy-Abhörport und die zulässigen Zielports an, wenn die Firewall als Webproxy für konfigurierte Webbrowser fungieren soll.

Notiz

Die IPS-Richtlinie gilt für den Datenverkehr zwischen Proxy und WAN, jedoch nicht zwischen Benutzer und Proxy.

Notiz

Die Traffic-Shaping-Richtlinie ist auf den direkten Proxy-Verkehr nicht anwendbar.

Webproxy-Abhörport: Port, auf dem der Webproxy auf HTTP-Verbindungsanforderungen wartet.

Erlaubte Zielports: Die Firewall empfängt möglicherweise Verbindungsanfragen zu Remote-Servern über einen nicht standardmäßigen Port. Geben Sie die Ports an, über die der Proxy Verbindungen zulässt. (Diese Einstellung gilt nur, wenn der Webproxy-Abhörport festgelegt ist.)

Warnung

Das Zulassen einer Verbindung über nicht standardmäßige Ports kann ein Sicherheitsrisiko darstellen.

Mindest-TLS-Version: Wählen Sie die minimale TLS-Version gleichzeitig für den Webproxy und das Captive Portal aus.

Weitere Ressourcen