Konfigurieren Sie die AD SSO-Authentifizierung pro Verbindung für Hosts mit mehreren Benutzern

Sie können die AD SSO-Authentifizierung pro Verbindung für Mehrbenutzerhosts verwenden, die für die Verwendung der Firewall als direkter Proxy konfiguriert sind.

Überblick

In dieser Übersicht wird erläutert, wie Sie die verbindungsbezogene Authentifizierung für Hosts mit mehreren Benutzern konfigurieren. Ein Host mit mehreren Benutzern ist ein Endpunkt oder Server, bei dem sich mehrere Benutzer gleichzeitig anmelden können, z. B. ein Linux-Server mit mehreren Benutzern oder ein Windows-Server mit Remotedesktopdiensten oder Direktzugriff.

Wenn Sie die verbindungsbezogene Authentifizierung aktivieren, authentifiziert der Webproxy jede HTTP- oder HTTPS-Verbindung vom Mehrbenutzerhost mithilfe einer NTLM- oder Kerberos-Authentifizierungsabfrage. Die Firewall behandelt den gesamten übrigen Netzwerkverkehr eines Mehrbenutzerhosts als nicht authentifiziert – ohne bekannte Benutzer-ID.

Einschränkungen

-

Die verbindungsbezogene Authentifizierung gilt nur für Verbindungen im direkten Proxy-Modus. Sie müssen Browser und andere Clients auf dem Mehrbenutzerhost so konfigurieren, dass sie über den Webproxy-Abhörport der Firewall eine Verbindung herstellen. Der Standardport ist 3128.

-

Ein Multi-User-Host mit konfigurierter verbindungsbezogener Authentifizierung kann nur diese verbindungsbezogene Authentifizierung verwenden. Die Sophos Firewall deaktiviert alle anderen Authentifizierungsmethoden für den gesamten Datenverkehr, der von der IP-Adresse dieses Hosts ausgeht.

-

Damit Kerberos SSO funktioniert, müssen die Endpoint-Computer in ihren Proxy-Einstellungen den FQDN der Sophos Firewall verwenden. Die Verwendung einer IP-Adresse ist nicht möglich. Der NTLMv2-Modus ist von dieser Einschränkung nicht betroffen und wird automatisch verwendet, wenn die Endpoint-Computer nicht korrekt konfiguriert sind oder der Browser die Kerberos-Authentifizierung nicht unterstützt.

Notiz

Mit Sophos Authentication for Thin Client (SATC) kann die Sophos Firewall Benutzer authentifizieren, die auf einen Server oder Remote-Desktop zugreifen. SATC ist in Sophos Server Protection in Sophos Central integriert und kann alle Arten von Verbindungen von Endbenutzer-Desktopsitzungen authentifizieren, ohne dass eine direkte Proxy-Konfiguration erforderlich ist. Siehe Sophos-Authentifizierung für Thin Client.

Einführung

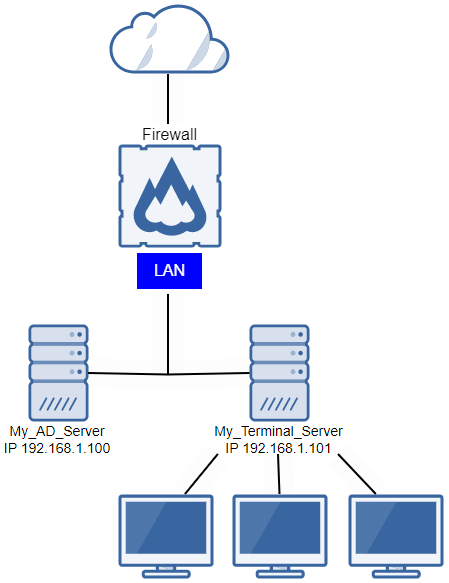

In diesem Beispiel möchten Sie die AD SSO-Authentifizierung pro Verbindung für Benutzer aktivieren, die angemeldet sind bei My_Terminal_Server im sophos.com Domäne. Hier ist das Netzwerkschema.

Konfiguration

Um die Authentifizierung pro Verbindung für Hosts mit mehreren Benutzern zu verwenden, gehen Sie wie folgt vor:

- Fügen Sie zur Authentifizierung einen Active Directory (AD)-Server hinzu.

- AD-Gruppen importieren.

- Legen Sie die Firewall-Authentifizierungsmethode fest.

- Erstellen Sie einen IP-Host für Ihren Multi-User-Host.

- Erstellen Sie Firewall-Regeln für eingehenden und ausgehenden Multi-User-Host-Datenverkehr.

Fügen Sie einen AD-Server zur Authentifizierung hinzu

Wenn sich ein Benutzer bei der Sophos Firewall anmeldet, wird er anhand der bei der AD-Integration erstellten Benutzerliste authentifiziert. Nach der Authentifizierung kommuniziert die Sophos Firewall mit AD, um zusätzliche Autorisierungsdaten für die Zugriffskontrolle abzurufen.

Um einen AD-Server hinzuzufügen, gehen Sie wie folgt vor:

- Gehe zu Authentifizierung > Server und klicken Sie auf Hinzufügen.

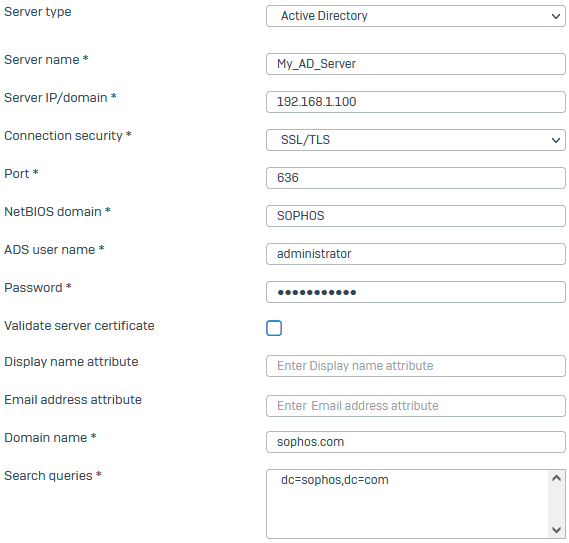

- Wählen Active Directory als Servertyp.

-

Geben Sie die Servereinstellungen an.

Notiz

Verwenden Sie für Einstellungen, die in diesem Beispiel nicht aufgeführt sind, die Standardeinstellungen.

Einstellung Wert Name Mein_AD_Server Server-IP/Domäne 192.168.1.100 Verbindungssicherheit SSL/TLS

Verwendet den Standardport.NetBIOS-Domäne SOPHOS ADS-Benutzername Administrator Passwort Passwort für den Administratorbenutzer des Servers. Domänenname sophos.com Suchanfragen Klicken Hinzufügen und geben Sie ein dc=sophos,dc=com.Hier ist ein Beispiel:

Tipp

Suchanfragen basieren auf dem Domänennamen (DN). In diesem Beispiel lautet der Domänenname

sophos.com, daher lautet die Suchanfrage:dc=sophos,dc=com.Sehen Suche nach AD

-

Klicken Verbindung testen um die Benutzeranmeldeinformationen zu validieren und die Verbindung zum Server zu überprüfen.

- Klicken Speichern.

AD-Gruppen importieren

Wenn sich ein Benutzer zum ersten Mal anmeldet, wird er von der Firewall automatisch der angegebenen Standardgruppe hinzugefügt. Ist die Gruppe des Benutzers in der Sophos Firewall vorhanden, wird er dieser Gruppe hinzugefügt.

Um AD-Gruppen in die Firewall zu importieren und Richtlinien für sie festzulegen, gehen Sie wie folgt vor:

-

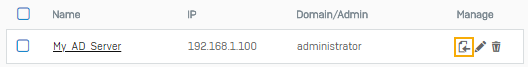

Gehe zu Authentifizierung > Server > Verwalten und klicken Sie auf Importieren

für

für My_AD_Server. -

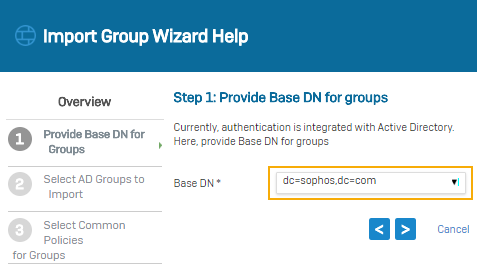

Klicken Sie im Assistenten „Gruppe importieren“ auf Start.

-

Für Basis-DN, wählen

dc=sophos,dc=com. -

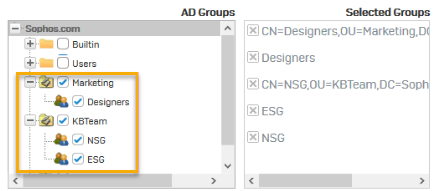

Wählen Sie die AD-Gruppen aus, die Sie importieren möchten. Wählen Sie in diesem Beispiel die Organisationseinheiten „Marketing“ und „KBTeam“ aus.

Tipp

Wenn Sie eine Organisationseinheit auswählen, werden alle Gruppen innerhalb dieser Organisationseinheit ausgewählt.

-

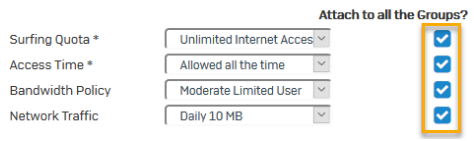

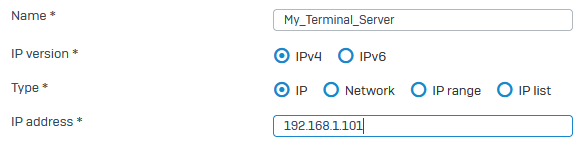

Wählen Sie gemeinsame Richtlinien für Gruppen aus. Wählen Sie An alle Gruppen anhängen , um die Richtlinien allen Gruppen zuzuweisen, die der Assistent importiert.

-

Überprüfen Sie die Auswahl.

- Sehen Sie sich die Ergebnisse an und klicken Sie auf Schließen.

- Gehe zu Authentifizierung > Gruppen und überprüfen Sie die kürzlich importierten Gruppen.

Festlegen der primären Authentifizierungsmethode

Wenn Sie mehrere AD-Server konfiguriert haben, führt Sophos Firewall eine Validierung anhand Ihrer AD-Server in der in der Webadministrationskonsole konfigurierten Reihenfolge durch.

Um den AD-Server als primäre Authentifizierungsmethode festzulegen, gehen Sie wie folgt vor:

- Gehe zu Authentifizierung > Leistungen.

- In der Liste der Authentifizierungsserver unter Firewall-Authentifizierungsmethoden, wählen

My_AD_Server. -

Verschiebt den Server an die erste Position in der Liste der ausgewählten Server.

Hier ist ein Beispiel:

-

Wählen Sie die Standardgruppe. Die Sophos Firewall fügt Benutzer zur Standardgruppe hinzu, wenn sie keiner lokalen Gruppe angehören.

-

Klicken Anwenden.

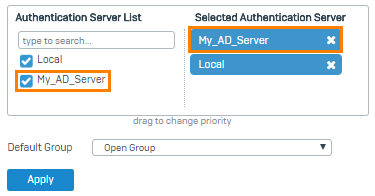

Erstellen eines IP-Hosts

Sie müssen einen IP-Host für Ihren Mehrbenutzer-Host erstellen, damit Sie ihn für die Authentifizierung pro Verbindung auswählen können.

Um einen IP-Host für Ihren Multi-User-Host zu erstellen, gehen Sie wie folgt vor:

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Name Mein_Terminal_Server IP-Version IPv4 Typ IP IP-Adresse 192.168.1.101 Hier ist ein Beispiel:

-

Klicken Speichern.

Tipp

Wenn Sie mehrere Multi-User-Hosts haben, können Sie eine IP-Hostgruppe erstellen. Siehe Hinzufügen einer IP-Hostgruppe.

Aktivieren Sie die AD SSO-Authentifizierung pro Verbindung für Hosts mit mehreren Benutzern.

Um mehrere Benutzer über eine einzelne IP-Adresse mit AD SSO zu authentifizieren, müssen Sie die verbindungsbezogene Authentifizierung für Hosts mit mehreren Benutzern aktivieren. Für alle anderen Hosts verwendet die Firewall weiterhin die verbindungsbezogene Authentifizierung.

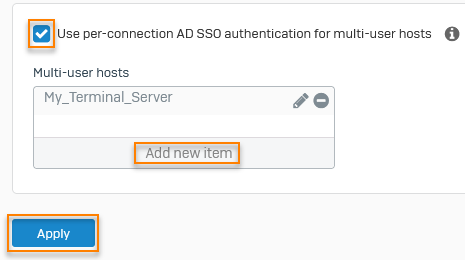

Um die Authentifizierung pro Verbindung für Hosts mit mehreren Benutzern zu aktivieren, gehen Sie wie folgt vor:

- Gehe zu Authentifizierung > Web-Authentifizierung > Authentifizierungseinstellungen für direkten Webproxy.

- Wählen Verwenden Sie die AD SSO-Authentifizierung pro Verbindung für Hosts mit mehreren Benutzern.

- Klicken Neues Element hinzufügen und wählen Sie

My_Terminal_Server. -

Klicken Anwenden.

Hier ist ein Beispiel:

Erstellen Sie Firewall-Regeln für den Host-Datenverkehr mehrerer Benutzer

Multi-User-Hosts mit aktivierter Authentifizierung pro Verbindung müssen über eine separate Firewall-Regel verfügen, die Übereinstimmung mit bekannten Benutzern ausgeschaltet.

Gehen Sie wie folgt vor, um Firewall-Regeln für ausgehenden Mehrbenutzer-Host-Datenverkehr zu erstellen:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Wählen IPv4 oder IPv6, wählen Firewallregel hinzufügenund wählen Sie Neue Firewall-Regel.

-

Geben Sie die Regeldetails ein:

Einstellung Wert Regelname TS_Outbound Regelposition Spitze Aktion Akzeptieren Protokollieren des Firewall-Datenverkehrs Wählen Sie diese Option aus, um den gesamten Datenverkehr zu protokollieren, der dieser Regel entspricht. Warnung

Die Sophos Firewall wertet die Regeln in der angezeigten Reihenfolge aus, bis sie eine Übereinstimmung findet. Verbindungsspezifische Authentifizierungsregeln müssen vor anderen Regeln stehen, die Ihre Multi-User-Hosts betreffen. Übereinstimmung mit bekannten Benutzern aktiviert, zum Beispiel Regeln, die alle Gruppen betreffen, denen Ihre Multi-User-Hosts angehören. Wenn Übereinstimmung mit bekannten Benutzern für einen Mehrbenutzer-Host aktiviert ist, verarbeitet die Firewall den gesamten Datenverkehr von diesem Host basierend auf dem angemeldeten Benutzer (normalerweise ein Administrator) und verarbeitet keine weiteren Regeln für diesen Host.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Quellzonen UND Quellnetzwerke und -geräte Mein_Terminal_Server Zielzonen VAN Zielnetzwerke Beliebig Leistungen Wählen Sie die Dienste aus, die Sie zulassen möchten. Übereinstimmung mit bekannten Benutzern Schalten Sie diese Einstellung aus. -

Geben Sie alle weiteren für Ihre Umgebung erforderlichen Einstellungen ein. Siehe Hinzufügen einer Firewallregel.

- Klicken Speichern.

Gehen Sie wie folgt vor, um Firewall-Regeln für eingehenden Mehrbenutzer-Host-Datenverkehr zu erstellen:

- Wählen IPv4 oder IPv6, wählen Firewallregel hinzufügenund wählen Sie Neue Firewall-Regel.

-

Geben Sie die Regeldetails ein:

Einstellung Wert Regelname TS_Inbound Regelposition Spitze Aktion Akzeptieren Protokollieren des Firewall-Datenverkehrs Wählen Sie diese Option aus, um den gesamten Datenverkehr zu protokollieren, der dieser Regel entspricht. Warnung

Die Sophos Firewall wertet die Regeln in der angezeigten Reihenfolge aus, bis sie eine Übereinstimmung findet. Verbindungsspezifische Authentifizierungsregeln müssen vor anderen Regeln stehen, die Ihre Multi-User-Hosts betreffen. Übereinstimmung mit bekannten Benutzern aktiviert, zum Beispiel Regeln, die alle Gruppen betreffen, denen Ihre Multi-User-Hosts angehören. Wenn Übereinstimmung mit bekannten Benutzern für einen Mehrbenutzer-Host aktiviert ist, verarbeitet die Firewall den gesamten Datenverkehr von diesem Host basierend auf dem angemeldeten Benutzer (normalerweise ein Administrator) und verarbeitet keine weiteren Regeln für diesen Host.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Quellzonen VAN Quellnetzwerke und -geräte Beliebig Zielzonen UND Zielnetzwerke Mein_Terminal_Server Leistungen Wählen Sie die Dienste aus, die Sie zulassen möchten. Übereinstimmung mit bekannten Benutzern Schalten Sie diese Einstellung aus. -

Geben Sie alle weiteren für Ihre Umgebung erforderlichen Einstellungen ein. Siehe Hinzufügen einer Firewallregel.

- Klicken Speichern.

Weitere Informationen