IPsec-VPN mit Firewall hinter einem Router

Sie können IPsec-VPN-Verbindungen zwischen Firewalls hinter einem Router konfigurieren.

In diesem Beispiel befindet sich die Firewall der Zentrale hinter einem Router und verfügt nicht über eine öffentliche IP-Adresse. Sie müssen in der Zentrale und in der Zweigstelle Folgendes konfigurieren:

- Firewall-Voraussetzung: Konfigurieren Sie IP-Hosts für die lokalen und Remote-Subnetze.

- Konfigurieren Sie die IPsec-VPN-Verbindung.

- Optional: Bearbeiten Sie die automatisch erstellte Firewall-Regel, um eine unabhängige Regel für ausgehenden Datenverkehr zu erstellen.

- Optional: Erstellen Sie eine Firewall-Regel für eingehenden Datenverkehr, wenn Sie unabhängige Firewall-Regeln wünschen.

- Zugriff auf Dienste zulassen.

- Konfigurieren Sie die Routereinstellungen.

- Überprüfen Sie die Konnektivität.

- Überprüfen Sie die Protokolle.

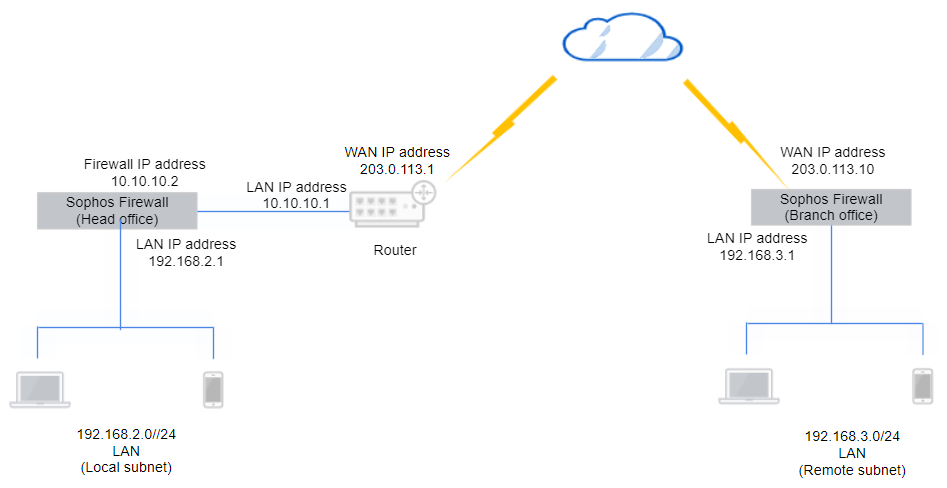

Hier ist ein Beispiel für ein Netzwerkdiagramm:

Konfigurieren der Firewall der Zentrale

Konfigurieren Sie die IPsec-Verbindung und Firewall-Regeln.

Hinzufügen einer IPsec-Verbindung

Erstellen und aktivieren Sie eine IPsec-Verbindung in der Zentrale.

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

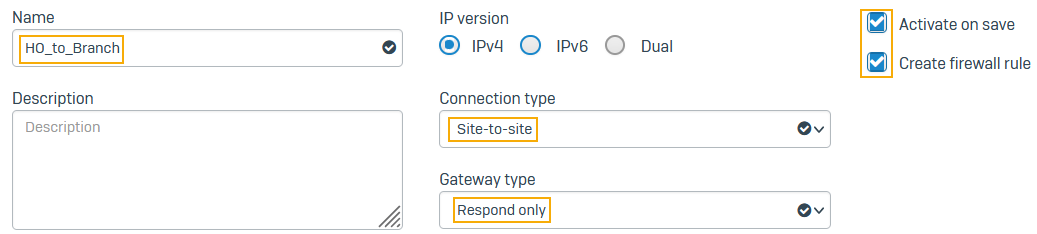

- Geben Sie einen Namen ein.

- Wählen Beim Speichern aktivieren.

- Wählen Erstellen einer Firewallregel.

- Für Anschlussart, wählen Site-to-Site.

-

Für Gateway-Typ, wählen Nur antworten.

Hier ist ein Beispiel:

-

Für Profil, wählen Hauptsitz (IKEv2).

- Für Authentifizierungstyp, wählen Vorinstallierter Schlüssel.

-

Geben Sie einen Schlüssel ein und bestätigen Sie ihn.

Hier ist ein Beispiel:

-

Für Abhörschnittstelle, wählen Sie den WAN-Port der lokalen Firewall (Beispiel:

10.10.10.2). - Für Gateway-Einstellungen, geben Sie den WAN-Port der Remote-Firewall ein (Beispiel:

203.0.113.10). - Für Lokales Subnetz, wählen Sie den IP-Host aus, den Sie für

192.168.2.0. - Für Remote-Subnetz, wählen Sie den IP-Host aus, den Sie für

192.168.3.0. -

Klicken Speichern.

Hier ist ein Beispiel:

Bearbeiten der Firewall-Regel

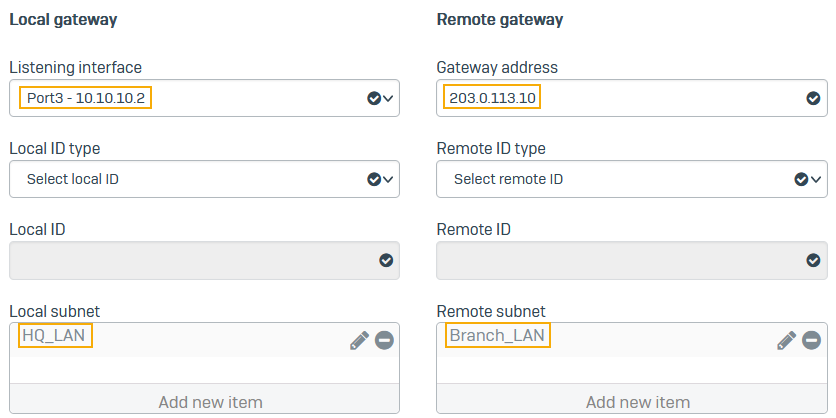

Um eine unabhängige ausgehende VPN-Regel zu konfigurieren, bearbeiten Sie die automatisch erstellte Firewall-Regel. Alternativ können Sie die Einstellungen überprüfen, wenn Sie bereits eine Firewall-Regel für VPN-Verkehr haben.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

-

Klicken Sie auf die Regelgruppe Automatische VPN-Regeln und klicken Sie auf die Regel, die Sie erstellt haben.

Hier ist ein Beispiel:

-

Geben Sie die folgenden Einstellungen an:

Option Einstellung Regelname Outbound VPN trafficQuellzonen UND Quellnetzwerke und -geräte HQ_LANZielzonen VPN Zielnetzwerke Branch_LANLeistungen Beliebig -

Klicken Speichern.

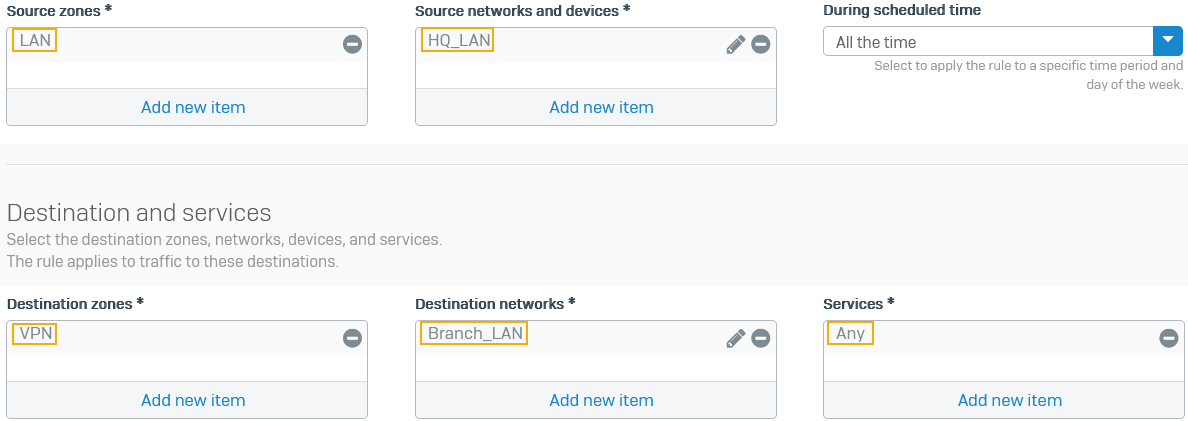

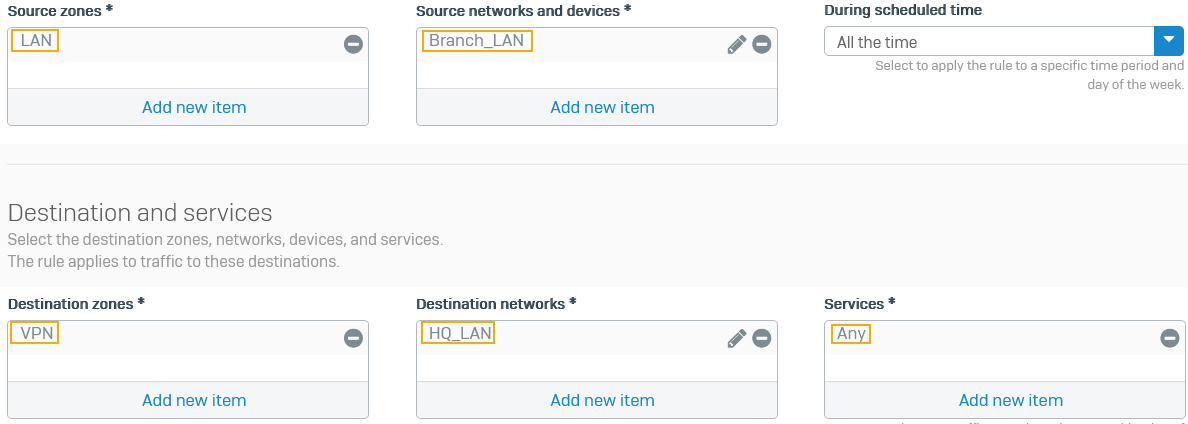

Hier ist ein Beispiel:

Hinzufügen einer Firewallregel

Erstellen Sie eine Firewall-Regel für eingehenden VPN-Verkehr, falls Sie noch keine haben.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Klicken Firewallregel hinzufügen und wählen Sie Neue Firewall-Regel.

-

Geben Sie die folgenden Einstellungen an:

Option Einstellung Regelname Inbound VPN trafficQuellzonen VPN Quellnetzwerke und -geräte Branch_LANZielzonen UND Zielnetzwerke HQ_LANLeistungen Beliebig -

Klicken Speichern.

Hier ist ein Beispiel:

Zugriff auf Dienste zulassen

- Gehe zu Verwaltung > Gerätezugriff.

- Unter IPsec, wählen VAN.

-

Unter Ping/Ping6, wählen VPN.

Benutzer können die IP-Adresse der Firewall über das VPN anpingen, um die Konnektivität zu überprüfen.

-

Klicken Anwenden.

Konfigurieren Sie Ihre Routereinstellungen

Gehen Sie wie folgt vor:

-

Stellen Sie sicher, dass Sie auf dem Router eine DNAT-Regel konfigurieren, um den VPN-Verkehr zuzulassen.

- Stellen Sie das ursprüngliche Ziel auf die WAN-Schnittstelle des Routers ein (Beispiel:

203.0.113.1). - Legen Sie das übersetzte Ziel auf die WAN-Schnittstelle der lokalen Firewall fest (Beispiel:

10.10.10.2).

- Stellen Sie das ursprüngliche Ziel auf die WAN-Schnittstelle des Routers ein (Beispiel:

-

Erlauben Sie die folgenden Dienste:

- UDP-Port 500

- UDP-Port 4500

- IP-Protokoll 50

Konfigurieren der Firewall der Zweigstelle

Konfigurieren Sie die IPsec-Verbindung und Firewall-Regeln.

Hinzufügen einer IPsec-Verbindung

Erstellen und aktivieren Sie eine IPsec-Verbindung in der Filiale.

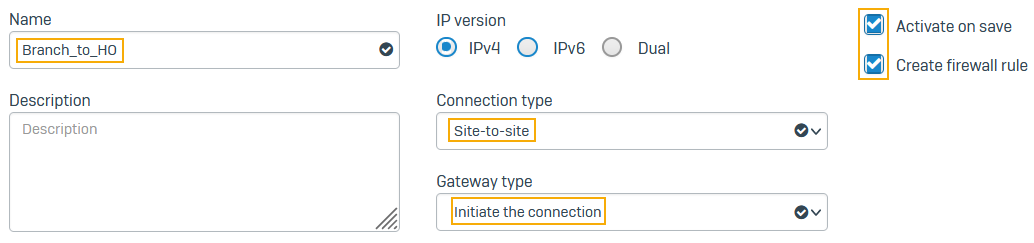

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

- Wählen Beim Speichern aktivieren.

- Wählen Erstellen einer Firewallregel.

- Für Anschlussart, wählen Site-to-Site.

-

Für Gateway-Typ, wählen Verbindung herstellen.

Hier ist ein Beispiel:

-

Für Profil, wählen Zweigstelle (IKEv2).

- Für Authentifizierungstyp, wählen Vorinstallierter Schlüssel.

-

Geben Sie einen Schlüssel ein und bestätigen Sie ihn.

Hier ist ein Beispiel:

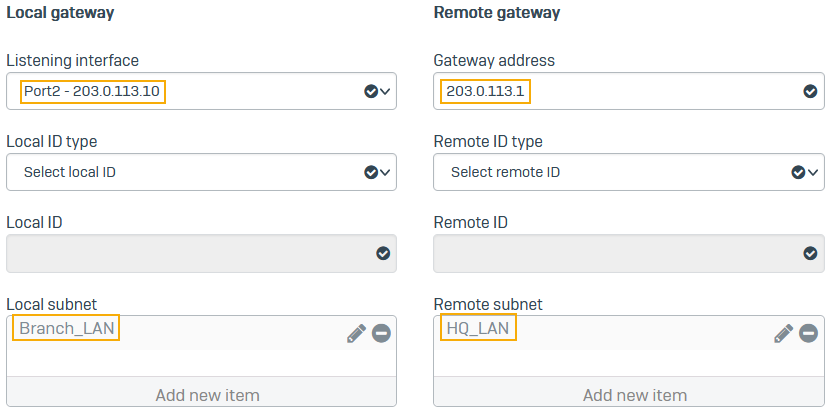

-

Für Abhörschnittstelle, wählen Sie den WAN-Port der lokalen Firewall (

203.0.113.10). - Für Gateway-Einstellungen, geben Sie den WAN-Port des Routers der Zentrale ein (

203.0.113.1). - Für Lokales Subnetz, wählen Sie den IP-Host aus, den Sie für

192.168.2.0. - Für Remote-Subnetz, wählen Sie den IP-Host aus, den Sie für

192.168.3.0. -

Klicken Speichern.

Bearbeiten der Firewall-Regel

Um eine unabhängige ausgehende VPN-Regel zu konfigurieren, bearbeiten Sie die automatisch erstellte Firewall-Regel. Alternativ können Sie die Einstellungen überprüfen, wenn Sie bereits eine Firewall-Regel für VPN-Verkehr haben.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

-

Klicken Sie auf die Regelgruppe Automatische VPN-Regeln und klicken Sie auf die Regel, die Sie erstellt haben.

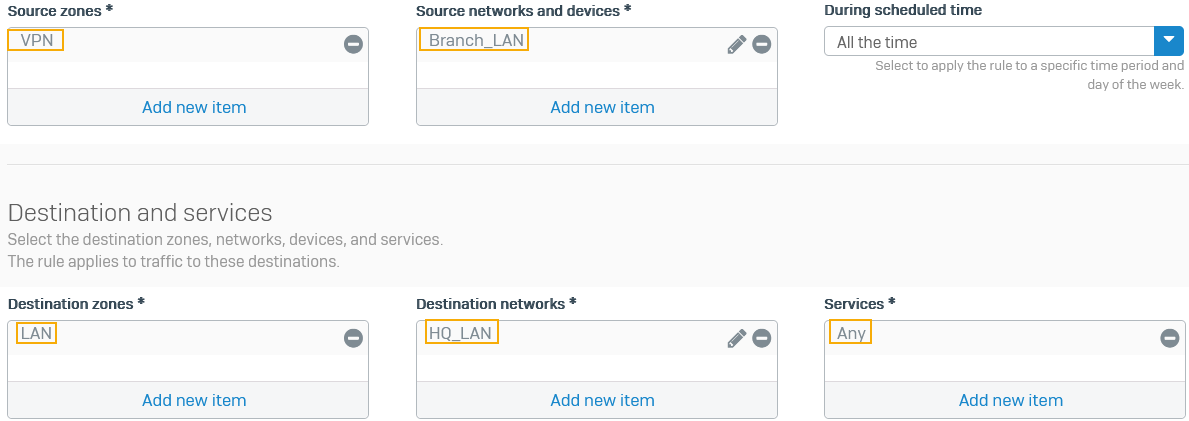

Hier ist ein Beispiel:

-

Geben Sie die folgenden Einstellungen an:

Option Einstellung Regelname Outbound VPN trafficQuellzonen UND Quellnetzwerke und -geräte Branch_LANZielzonen VPN Zielnetzwerke HQ_LANLeistungen Beliebig -

Klicken Speichern.

Hier ist ein Beispiel:

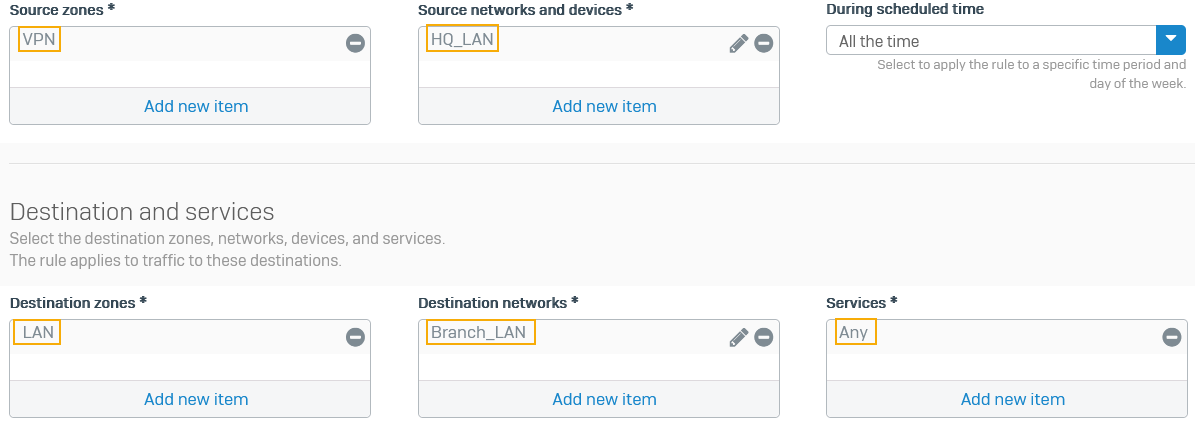

Hinzufügen einer Firewallregel

Erstellen Sie eine Regel für eingehenden VPN-Verkehr, falls Sie noch keine haben.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Klicken Firewallregel hinzufügen und wählen Sie Neue Firewall-Regel.

-

Geben Sie die folgenden Einstellungen an:

Option Einstellung Regelname Inbound VPN trafficQuellzonen VPN Quellnetzwerke und -geräte HQ_LANZielzonen UND Zielnetzwerke Branch_LANLeistungen Beliebig -

Klicken Speichern.

Hier ist ein Beispiel:

Zugriff auf Dienste zulassen

- Gehe zu Verwaltung > Gerätezugriff.

-

Unter Ping/Ping6, wählen VPN.

Benutzer können die IP-Adresse der Firewall über das VPN anpingen, um die Konnektivität zu überprüfen.

-

Klicken Anwenden.

Überprüfen Sie die Konnektivität

Überprüfen Sie die VPN-Konnektivität zwischen der Zentrale und der Zweigstelle.

- Firewall der Zentrale: Pingen Sie das Subnetz der Zweigstelle an. Geben Sie unter Windows beispielsweise den folgenden Befehl in die Eingabeaufforderung ein:

ping 192.168.3.0 - Firewall der Zweigstelle: Pingen Sie das Subnetz der Zentrale an. Geben Sie unter Windows beispielsweise den folgenden Befehl in die Eingabeaufforderung ein:

ping 192.168.2.0

Überprüfen Sie die Protokolle

Aus den Protokollen der Firewall der Zentrale geht hervor, dass davor ein NAT-Gerät erkannt wurde.

Aus den Protokollen der Firewall der Zweigstelle geht hervor, dass vor der Firewall der Hauptniederlassung ein NAT-Gerät erkannt wurde.

Weitere Ressourcen