Firewall-Konfigurationen für Bedrohungs-Feeds

Zusätzlich zu den Bedrohungs-Feed-Konfigurationen müssen Sie Firewall-Einstellungen und -Regeln basierend auf der Art der Indikatoren für eine Gefährdung (IoCs) und der Art des Datenverkehrs konfigurieren.

Weitere Informationen zu den Modulen, die der Firewall die Identifizierung von IoCs ermöglichen, finden Sie unter Wie andere Module Bedrohungsfeeds implementieren.

Konfigurationsanforderungen

Damit Active Threat Response alle IoCs identifizieren und Maßnahmen ergreifen kann, stellen Sie sicher, dass die folgenden Konfigurationen vorhanden sind:

- Firewall-Regel: Konfigurieren Sie eine Regel, die internen Datenverkehr zum WAN zulässt.

-

Einbruchschutz: Geben Sie mindestens eine der folgenden Einstellungen an.

- Die Anwendungsklassifizierung muss aktiviert sein. Sie ist standardmäßig aktiviert. Siehe Anwendungsklassifizierung.

- Wählen Sie in der Firewall-Regel eine Richtlinie zur Angriffsprävention aus.

Notiz

Die Firewall benötigt IPS-bezogene Einstellungen für den folgenden Datenverkehr:

- HTTPS-Verkehr

- DNS-Anfragen an andere Server als die Firewall über HTTP und HTTPS

-

Entschlüsselung: Geben Sie die Entschlüsselungseinstellungen und -regeln für URLs über HTTPS an, um den vollständigen URL-Pfad zu erhalten.

Notiz

Um die vollständige URL lesen zu können, muss die Firewall den Datenverkehr entschlüsseln. Der SNI-Header (Server Name Indication) enthält nur den Domänennamen.

-

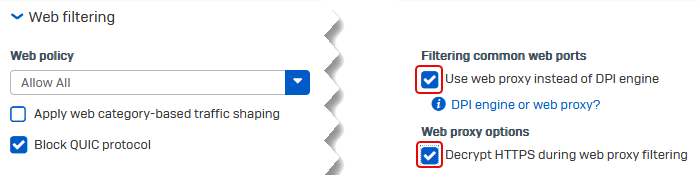

Wenn Sie Webproxy, gehen Sie wie folgt vor:

-

Wenn Sie DPI-Modus, gehen Sie wie folgt vor:

- Gehe zu Webfilterung in der Firewall-Regel und deaktivieren Sie Verwenden Sie einen Webproxy anstelle der DPI-Engine.

- Gehe zu Regeln und Richtlinien > SSL/TLS-Überprüfungsregelnauf Hinzufügenund erstellen Sie eine Regel mit Aktion eingestellt auf Entschlüsseln für internen WAN-Verkehr. Siehe Hinzufügen einer SSL/TLS-Überprüfungsregel.

-

Zusammenfassung der Anforderungen

Um auf IoCs reagieren zu können, benötigt die Firewall einige grundlegende Konfigurationen. Wenn ein IoC nicht blockiert ist, siehe Fehlerbehebung bei Active Threat Response.

flowchart TD; A(IoC types) B(IP addresses) C(Domains) D(URLs) E(Firewall rule) F(1. Firewall rule</br>2. Application classification: On</br> or IPS policy in firewall rule) G(1. Firewall rule</br>2. Application classification: On</br> or IPS policy in firewall rule</br>3. Web proxy, decryption settings in firewall rule</br> or DPI setting in firewall rule and</br> SSL/TLS inspection rule) H(Check threat exclusions) I(1. Check threat exclusions</br>2. Check web exclusions</br> or SSL/TLS exclusion lists) A==>B; A==>C; A==>D; B == Configuration ==> E == Troubleshooting ==> H style E text-align:left style H text-align:left C == Configuration ==> F == Troubleshooting ==> I style F text-align:left D == Configuration ==> G == Troubleshooting ==> I style G text-align:left style I text-align:left style A color:#000000, fill:white, stroke:#2962FF style E color:#000000, fill:white, stroke:#2962FF style F color:#000000, stroke:#2962FF, fill:white style G color:#000000, stroke:#2962FF, fill:white linkStyle default stroke:red linkStyle 0 stroke-width:2px,stroke:#708090 linkStyle 1 stroke-width:2px,stroke:#708090 linkStyle 2 stroke-width:2px,stroke:#708090 linkStyle 3 stroke-width:2px,stroke:#4169E1 linkStyle 4 stroke-width:2px,stroke:#FFA500 linkStyle 5 stroke-width:2px,stroke:#4169E1 linkStyle 6 stroke-width:2px,stroke:#FFA500 linkStyle 7 stroke-width:2px,stroke:#4169E1 linkStyle 8 stroke-width:2px,stroke:#FFA500