Gerätezugriff

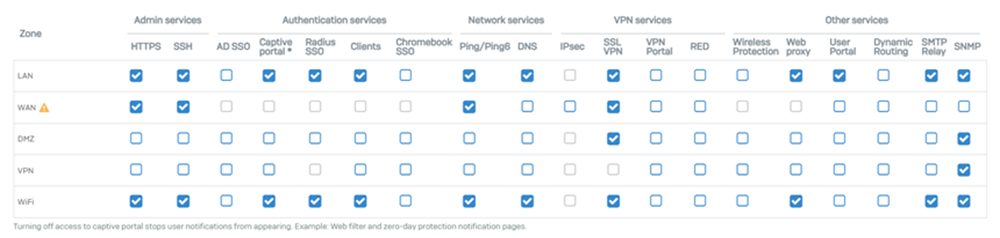

Sie können den Zugriff auf die Verwaltungsdienste der Sophos Firewall aus benutzerdefinierten und Standardzonen mithilfe der lokalen Dienst-ACL (Access Control List) steuern.

Lokale Dienste sind Verwaltungsdienste, die für die internen Funktionen der Sophos Firewall spezifisch sind, wie z. B. Webadministrator- und CLI-Konsolen sowie Authentifizierungsdienste. Sie können den Zugriff auf lokale Dienste von Verwaltung > Gerätezugriff.

- Aktivieren Sie die Kontrollkästchen, um den Zugriff auf diese Dienste aus verschiedenen Zonen zu ermöglichen. Weitere Informationen zu den Diensten finden Sie unter Zugang zu lokalen Diensten aus Zonen.

- Um nur bestimmten Hosts und Netzwerken den Zugriff auf die Dienste zu gestatten, scrollen Sie nach unten zur Ausnahmeregel „Lokale Dienst-ACL“ und klicken Sie auf „Hinzufügen“.

Lokale Service-ACL: So funktioniert der Gerätezugriff

Für die lokalen Dienste gelten folgende Bedingungen:

- Sie können den Datenverkehr zu diesen Diensten nicht über Firewall-Regeln steuern. Dies ist nur möglich von Verwaltung > Gerätezugriff.

-

Für benutzerdefinierte Zonen können Sie auch den Zugriff erlauben oder blockieren von Netzwerk > Zonen.

-

Um auf einen lokalen Dienst zuzugreifen, der das Subnetz, die Zone oder die Schnittstelle eines Hosts nutzt, müssen Sie die Zone auswählen. Um beispielsweise von der LAN-Zone aus auf den DNS-Dienst zuzugreifen, wenn die Sophos Firewall der DNS-Server ist, müssen Sie „LAN für DNS“ auswählen.

- Für den Zugriff auf diese Dienste werden die Standardports verwendet und die Ziel-IP-Adresse ist auf Sophos Firewall eingestellt.

- Sie können die Standardports einiger Dienste, z. B. SSL VPN und Benutzerportal, auf den entsprechenden Einstellungsseiten ändern. Wenn Sie die Ports ändern, empfehlen wir, den SSL VPN-Port nicht für andere Dienste zu verwenden. Er ermöglicht den Zugriff auf die Dienste aus Zonen, die Sie hier deaktiviert haben. Siehe SSL-VPN-Port.

- Wenn der Webproxy der Firewall konfiguriert ist, sind die HTTP- und HTTPS-Anfragen vom Webproxy intern und kommen nicht aus einer Zone. Sie können diese Anfragen also nicht von Verwaltung > GerätezugriffDies bedeutet, dass Benutzer mit Zugriff auf den Webproxy in einer beliebigen Zone eine Verbindung zu HTTP- und HTTPS-Diensten wie der Webadministratorkonsole, dem Captive Portal, dem VPN-Portal und dem Benutzerportal herstellen können, auch wenn diese Dienste für die Zone, aus der die Benutzer darauf zugreifen, nicht aktiviert sind.

Die Standardeinstellungen für die lokale Dienstzugriffskontrollliste sind im folgenden Bild dargestellt.

Standardeinstellungen für das Administratorkennwort

Die Werkskonfiguration der Sophos Firewall enthält standardmäßig einen Superadministrator mit den folgenden Anmeldeinformationen:

Benutzername: admin

Passwort: admin

Sie können diese verwenden, um sich bei der Webadministrationskonsole und der CLI anzumelden. Sie müssen das Standardkennwort ändern, wenn Sie die Sophos Firewall zum ersten Mal konfigurieren. Ihr Kennwort darf kein häufig verwendetes Kennwort oder ein Wörterbuchbegriff sein. Die Sophos Firewall vergleicht das von Ihnen festgelegte Kennwort mit einer Datenbank, die häufig verwendete Kennwörter und Wörterbuchbegriffe enthält. Wenn Ihr Kennwort mit einem Kennwort in der Datenbank übereinstimmt, werden Sie von der Firewall aufgefordert, es zu ändern.

Die Sophos Firewall bietet einen stärkeren Passwortschutz für den Standard-Superadministrator. Um diesen Schutz zu nutzen, müssen Sie das Passwort ändern, wenn Sie von Version 18.0 MR3 oder früher oder von Version 17.5 MR14 aktualisieren. Dies ist eine einmalige Änderung.

Sie können das Standardadministratorkonto nicht umbenennen oder löschen.

Notiz

Bewahren Sie das aktuelle Passwort an einem sicheren Ort auf. Wenn Sie auf eine frühere Firmware-Version wechseln, die das aktuelle Passwort verwendet, benötigen Sie es zur Anmeldung.

Multi-Faktor-Authentifizierung (MFA) für den Standardadministrator

Sie können MFA basierend auf Hardware- oder Software-Token für den Standardadministrator einrichten.

- Einschalten MFA für Standardadministrator und klicken Sie auf Anwenden.

-

Wählen Sie eine Token-Methode aus und klicken Sie auf Nächste:

-

Konfigurieren eines Hardware-Tokens:

- Geben Sie den vom Gerätehersteller bereitgestellten Schlüssel ein.

- Geben Sie den Zeitschritt ein, der dem im Hardware-Token konfigurierten Wert entspricht.

-

Klicken Nächste und geben Sie das Standardkennwort des Administrators gefolgt vom Passcode ein, der auf dem Hardware-Token angezeigt wird.

Beispiel:

<password><passcode> -

Klicken Bestätigen und klicken Sie auf Anwenden.

-

Generieren eines Software-Tokens:

- Installieren Sie eine Authentifizierungs-App auf Ihrem Mobilgerät und scannen Sie den QR-Code.

- Geben Sie Ihr Passwort gefolgt vom Passcode im folgenden Format ein:

<password><passcode>. - Klicken Bestätigen und klicken Sie auf Anwenden.

Warnung

Wenn Sie MFA für den Standardadministrator anwenden, stellen Sie sicher, dass Sie die zusätzlichen Passwörter an einem sicheren Ort speichern, z. B. in einem Passwort-Manager. Siehe Passwörter auf der Firewall generieren.

Wenn Sie dies nicht tun, riskieren Sie den Verlust des Zugriffs, wenn der Standardadministrator das Mobilgerät mit der Authentifizierungs-App verliert.

Notiz

Wenn das Hardware- oder Software-Token nicht verfügbar ist, können Sie die MFA überspringen, wenn sich der Standardadministrator das nächste Mal bei der Webadministrationskonsole anmeldet, oder Sie können die MFA zurücksetzen. Siehe Überspringen Sie die Multi-Faktor-Authentifizierung für die nächste Anmeldung des Administratorbenutzers oder Setzen Sie die Multi-Faktor-Authentifizierung für den Administratorbenutzer zurück.

-

Wenn Sie über ein vorhandenes Hardware- oder Software-Token verfügen und nur MFA aktivieren, wählen Sie aus den folgenden Optionen und folgen Sie den Anweisungen:

- Verwenden eines vorhandenen Tokens: Geben Sie das Passwort und anschließend den Passcode ein.

- Generieren eines Software-Tokens: Scannen Sie den QR-Code mit einer Authentifizierungs-App.

Authentifizierung mit öffentlichem Schlüssel für den Administrator

Sie können diese öffentlichen Schlüssel für den sicheren Zugriff auf die CLI verwenden. Sie können SSH-Schlüssel hinzufügen, bearbeiten oder löschen.

- Einschalten Authentifizierung aktivieren um einen sicheren Zugriff auf die CLI mithilfe eines SSH-Schlüssels zu ermöglichen.

- Verwenden Sie zum Generieren eines öffentlichen und privaten Schlüsselpaars SSH-Tools (Beispiel: PuTTYgen).

- Gehe zu Verwaltung > Gerätezugriff, scrollen Sie nach unten zu Authentifizierung mit öffentlichem Schlüssel für den Administratorund fügen Sie den öffentlichen Schlüssel hinzu.

-

Geben Sie den privaten Schlüssel an den Administrator weiter, der auf die CLI zugreifen muss.

Um auf die CLI zuzugreifen, muss der Administrator den privaten Schlüssel in das SSH-Tool eingeben (Beispiel: PuTTY).

Sie können diese Methode auch verwenden, um dem Sophos-Support zu Fehlerbehebungszwecken sicheren Zugriff zu gewähren.