Hinzufügen eines Microsoft Entra ID (Azure AD)-Servers

Fügen Sie einen Microsoft Entra ID (Azure AD)-Server hinzu, um Administratoren und Benutzer zu authentifizieren, die sich bei den folgenden Diensten anmelden:

- Web-Admin-Konsole

- Captive Portal

- VPN-Portal

- Remote-Zugriff auf IPsec-VPN und Remote-Zugriff auf SSL-VPN über den Sophos Connect-Client

Fügen Sie einen Microsoft Entra ID-Server hinzu

Bevor Sie einen Microsoft Entra ID-Server in der Firewall hinzufügen, müssen Sie die Authentifizierungsinfrastruktur im Azure-Portal konfigurieren. Siehe Konfigurieren der Microsoft Entra ID (Azure AD) im Azure-Portal.

Um einen Microsoft Entra ID-Server in der Firewall hinzuzufügen, gehen Sie wie folgt vor:

- Gehe zu Authentifizierung > Server und klicken Sie auf Hinzufügen.

- Von der Servertyp Liste, wählen Sie Azure AD SSO.

- In ServernameGeben Sie einen Namen für den Server ein.

-

Für die IDs gehen Sie wie folgt vor:

- Gehen Sie in Azure zu Azure Active Directory > App-Registrierungen und klicken Sie auf die Anwendung, die Sie für die Firewall erstellt haben.

- Kopie Anwendungs-ID (Client-ID) und fügen Sie es ein Anwendungs-ID (Client-ID) auf der Firewall.

- Kopie Verzeichnis-ID (Mandant) und fügen Sie es ein Verzeichnis-ID (Mandant) auf der Firewall.

-

Erstellen Sie in Azure ein Clientgeheimnis und fügen Sie es ein Clientgeheimnis.

-

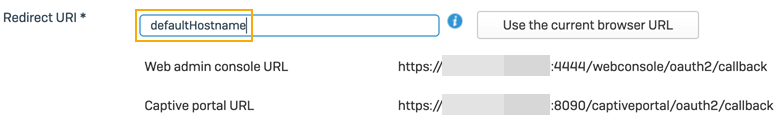

In Umleitungs-URIGeben Sie den FQDN oder die IP-Adresse ein, von der aus auf die Firewall zugegriffen werden kann. Sie können auch auf Aktuelle Browser-URL verwenden um es automatisch auszufüllen. Die Umleitungs-URI ist für jede Firewall eindeutig.

Wenn Sie die Microsoft Entra ID über die Firewall-Verwaltung von Sophos Central konfigurieren, verwenden Sie nicht die Reverse-SSO-URL von Sophos Central.

Wenn Sie Microsoft Entra ID über die Gruppen-Firewallverwaltung von Sophos Central konfigurieren, wird die Umleitungs-URI Einstellung. Die Konfiguration erfolgt wie folgt:

- In 20.0 MR1 und höher ist die Umleitungs-URI wird automatisch auf den Hostnamen der Firewall eingestellt, sofern dieser konfiguriert ist.

-

In 20.0 GA und früher, oder wenn kein Hostname konfiguriert ist, Umleitungs-URI verwendet automatisch den Text

defaultHostname. Nach der Erstkonfiguration müssen Sie die Firewall-Einstellungen jeder Firewall manuell aktualisieren. Umleitungs-URI mit der IP-Adresse oder dem Hostnamen, von dem aus die Firewall erreichbar ist.

-

Kopieren Sie die URL der Webadministrationskonsole, URL des Captive-Portals, oder VPN-Portal und Remote-Zugriffs-URL.

- Fügen Sie die URL in die Anwendung ein, die Sie für die Firewall in Azure erstellt haben. Siehe Fügen Sie die Umleitungs-URI in Azure ein.

- Benutzerattribute unter Benutzerattributzuordnung werden aus dem Azure-Token abgerufen, um Benutzer in der Firewall zu erstellen.

-

Von der Fallback-Benutzergruppe Wählen Sie in der Liste eine Benutzergruppe aus.

Wenn die Microsoft Entra ID-Gruppe eines Benutzers in der Firewall vorhanden ist, wird der Benutzer dieser Gruppe zugewiesen. Ist sie nicht vorhanden, wird der Benutzer der hier ausgewählten Gruppe zugewiesen.

Notiz

Wenn Sie den Microsoft Entra ID-Server in Authentifizierung > Leistungen unter Firewall-Authentifizierungsmethoden, Die Fallback-Benutzergruppe gilt weiterhin anstelle der Standardgruppe.

-

Wählen Sie die Kriterien für die Rollenzuordnung wie folgt aus:

-

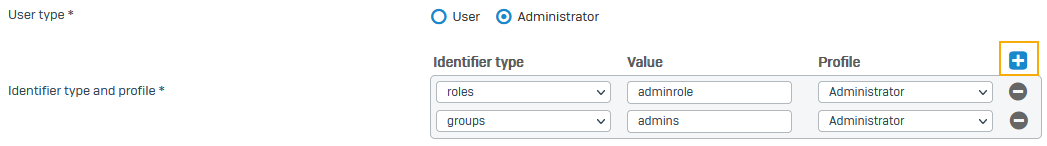

Benutzertyp:

- Benutzer: Wählen Sie diese Option, wenn Sie Benutzer authentifizieren möchten, die sich beim Captive Portal, VPN-Portal, Remote Access IPsec VPN und Remote Access SSL VPN anmelden.

- Administrator: Wählen Sie diese Option, wenn Sie Administratoren und Benutzer der Webadministrationskonsole authentifizieren möchten, die sich beim Captive Portal, VPN-Portal, Remote-Access-IPsec-VPN und Remote-Access-SSL-VPN anmelden.

-

Kennungstyp und Profil:

-

Kennungstyp: Wählen Sie den Typ aus, den Sie in Azure konfiguriert haben:

- Rollen

- Gruppen

-

Wert: Geben Sie den Wert ein, den Sie in Azure für den Bezeichnertyp konfiguriert haben.

-

Profil: Wählen Sie ein Administratorprofil aus.

Sie können diese sehen auf Profile > Gerätezugriff auf der Firewall.

Um mehrere Kennungstypen hinzuzufügen, klicken Sie auf Expandieren

.

. -

-

-

Klicken Verbindung testen um die Benutzeranmeldeinformationen zu validieren und die Verbindung zum Server zu überprüfen.

- Klicken Speichern.

Einrichten von Authentifizierungsmethoden

Die Firewall lässt für jede Authentifizierungsmethode nur einen Microsoft Entra ID-Server zu.

Um die Microsoft Entra ID zur Authentifizierung zu verwenden, gehen Sie wie folgt vor:

- Gehe zu Authentifizierung > Leistungen.

-

Wählen Sie den Microsoft Entra ID-Server als Authentifizierungsmethode für die gewünschten Dienste aus:

- Firewall-Authentifizierungsmethoden: Für das Captive Portal.

- Administrator-Authentifizierungsmethoden: Für die Webadministratorkonsole.

- Authentifizierungsmethoden für VPN-Portale: Für das VPN-Portal.

- VPN (IPsec/Dial-In/L2TP/PPTP)-Authentifizierungsmethoden: Für den Remote-Zugriff auf IPsec VPN.

- SSL-VPN-Authentifizierungsmethoden: Für den Fernzugriff SSL VPN.

Notiz

Überprüfen Sie die Anforderungen für VPN-Portal, Remote-Access-IPsec-VPN und Remote-Access-SSL-VPN. Siehe Anforderungen.

-

Klicken Anwenden für jeden Dienst, dem Sie den Microsoft Entra ID-Server hinzugefügt haben.

Notiz

Sie müssen auswählen Übereinstimmung mit bekannten Benutzern Und Verwenden Sie die Webauthentifizierung für unbekannte Benutzer in den entsprechenden Firewall-Regeln, um die Microsoft Entra ID zur Authentifizierung zu verwenden.

Zusätzliche Konfigurationen

Gehen Sie für das Captive Portal wie folgt vor:

- Gehe zu Authentifizierung > Web-Authentifizierung.

-

Unter Captive-Portal-Verhalten, wählen In einem neuen Browserfenster.

Benutzer müssen sich explizit abmelden, um ihre Sitzungen zu beenden, oder auf das Ablaufdatum des Microsoft Entra ID (Azure AD)-Tokens warten. Wir empfehlen, das Captive-Portal-Fenster für die Abmeldung geöffnet zu lassen.

-

Klar Verwenden Sie unsicheres HTTP anstelle von HTTPS.

Microsoft Entra ID SSO wird nicht unterstützt, wenn Sie diese Option auswählen.

-

Klicken Anwenden.

Notiz

Microsoft Entra ID (ehemals Azure AD) verwendet tokenbasierte Authentifizierung über OAuth 2.0 und OpenID Connect (OIDC). Daher können lokale und Remote-Benutzer nicht Anmeldeinformationen und melden Sie sich mit Benutzername und Passwort an.

Umsetzen Anmeldeinformationenkönnen Sie Verzeichnisdienste wie Active Directory (AD) oder LDAP verwenden.