Konfigurieren der Microsoft Entra ID (Azure AD) im Azure-Portal

Um Microsoft Entra ID mit der Firewall zu konfigurieren, müssen Sie in Azure wie folgt vorgehen:

- Erstellen Sie eine Anwendung für die Firewall.

-

Erstellen Sie Anwendungsrollen, Gruppen oder beides.

Anwendungsrollen sind anwendungsspezifisch. Sie können den Zugriff steuern, indem Sie den für die Anwendung erforderlichen Rollen Benutzer und Berechtigungen zuweisen. Informationen zur Verwendung von Anwendungsrollen finden Sie unter Erstellen einer Anwendungsrolle.

Um Microsoft Entra ID-Gruppen zu verwenden, erstellen Sie Gruppen speziell für die Firewall und fügen Sie nur die Benutzer hinzu, denen Sie Zugriff auf die Firewall gewähren möchten. Informationen zur Verwendung von Microsoft Entra ID-Gruppen finden Sie unter Erstellen einer Microsoft Entra ID-Gruppe.

-

Weisen Sie der Anwendung Benutzer zu.

In der Firewall müssen Sie dann Microsoft Entra ID SSO als Authentifizierungsserver hinzufügen. Siehe Hinzufügen eines Microsoft Entra ID (Azure AD)-Servers.

Bewährte Methoden

Hier sind die Best Practices zum Konfigurieren der Microsoft Entra ID mit der Firewall:

- Erstellen Sie eine separate Azure-Anwendung für die Firewall zur detaillierten Steuerung und Isolierung.

- Stellen Sie sicher, dass Sie Zuweisung erforderlich in der Microsoft Entra-ID, um nur den der Azure-Anwendung zugewiesenen Benutzern Zugriff zu gewähren.

- Erteilen Sie nur die erforderlichen API-Berechtigungen. Benutzer.Lesen, Benutzer.ReadAll Und Gruppe.AllesLesen.​

- Verwenden Sie Anwendungsrollen anstelle von Microsoft Entra ID-Gruppen.

Erstellen einer Anwendung für die Firewall

Wir empfehlen Ihnen, eine separate Azure-Anwendung für die Firewall zu erstellen, um eine präzise Steuerung und Isolierung zu gewährleisten. Gehen Sie wie folgt vor, um eine Anwendung für die Firewall zu erstellen:

- Suchen Sie in Azure nach

app registrationsund klicken Sie auf App-Registrierungen. - Klicken Neuanmeldung.

- Geben Sie einen Namen für die Anwendung ein.

- Unter Unterstützte Kontotypen, für Wer kann diese Anwendung verwenden oder auf diese API zugreifen?, wählen Nur Konten in diesem Organisationsverzeichnis (nur Standardverzeichnis – einzelner Mandant).

-

Unter Umleitungs-URI (optional), im Wählen Sie eine Plattform Liste, wählen Sie Web.

Sie müssen im nächsten Feld keine URL angeben.

-

Klicken Registrieren.

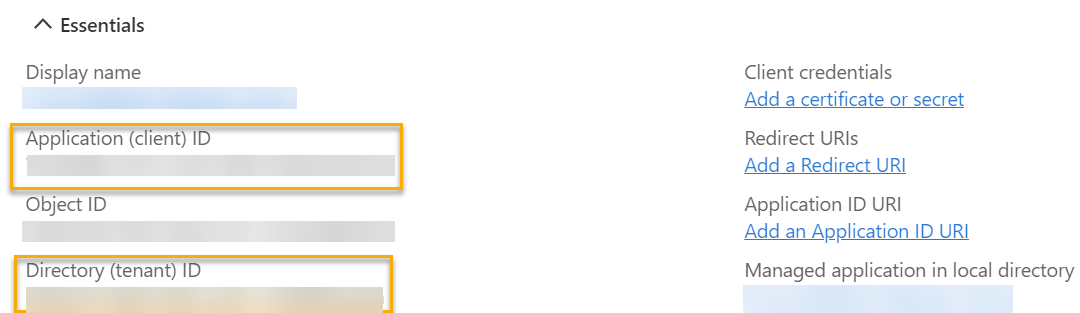

Das Azure-Portal zeigt die Details der von Ihnen erstellten Anwendung an.

-

Beachten Sie die folgenden Details:

- Anwendungs-ID (Client-ID)

- Verzeichnis-ID (Mandant)

Sie müssen diese Details eingeben, wenn Sie der Firewall einen Microsoft Entra ID-Server hinzufügen.

Erstellen einer Anwendungsrolle

Sie können eine Anwendungsrolle erstellen, um Benutzern und Anwendungen Berechtigungen zuzuweisen.

Um eine Anwendungsrolle zu erstellen, gehen Sie wie folgt vor:

- Gehen Sie in der Anwendung, die Sie für die Firewall in Azure erstellt haben, zu App-Rollen und klicken Sie auf App-Rolle erstellen.

- Geben Sie einen Namen für die Rolle ein.

- In Zulässige Mitgliedstypen, wählen Beides (Benutzer/Gruppen + Anwendungen).

-

In Werteinen Wert für die Anwendungsrolle ein.

Zum Beispiel, Administratorrolle.

Wenn sich ein Benutzer bei der Firewall anmeldet, sendet Microsoft Entra ID ein Token mit Informationen zu diesem Benutzer. Das Token enthält diesen Wert, um die dem Benutzer zugeordneten Gerätezugriffsrechte (oder das Profil) zu identifizieren. Sie müssen diesen Wert für den entsprechenden Bezeichnertyp in der Firewall eingeben.

-

Geben Sie eine Beschreibung für die Rolle ein.

-

Klicken Anwenden.

Die von Ihnen erstellte Anwendungsrolle wird in der Liste der Anwendungsrollen angezeigt.

-

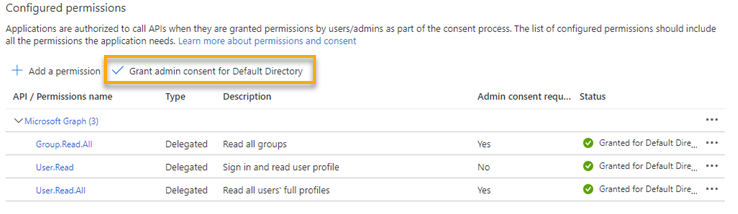

Gehe zu API-Berechtigungen und klicken Sie auf Hinzufügen einer Berechtigung.

- Im API-Berechtigungen anfordern auf Microsoft Graph.

- Wählen Delegierte Berechtigungen.

- Unter Berechtigungen auswählenwählen Sie die Benutzer.Lesen, Benutzer.ReadAll Und Gruppe.AllesLesen Berechtigungen.

- Klicken Berechtigungen hinzufügen.

-

Erteilen Sie die Administratorzustimmung für die ausgewählten Berechtigungen und klicken Sie auf Ja wenn Sie dazu aufgefordert werden.

Hier ist ein Beispiel:

Notiz

Der Administrator erteilt die Zustimmung im Namen aller Benutzer im Active Directory des Mandanten. Dadurch kann die Anwendung auf die Daten aller Benutzer zugreifen, ohne die Benutzer um Zustimmung zu bitten. Siehe Berechtigungen und Zustimmung in der Microsoft Identity Platform.

Anwendungszuweisung erforderlich

Sie müssen eine Anwendungszuweisung verlangen, um nur zugewiesenen Benutzern, Apps oder Diensten den Zugriff auf Ihre Anwendung zu gestatten.

Um eine Anwendungszuweisung anzufordern, gehen Sie wie folgt vor:

- Suchen Sie in Azure nach

enterprise applicationsund klicken Sie auf Unternehmensanwendungen. - Klicken Sie auf die Anwendung, die Sie für die Firewall in Azure erstellt haben.

- Gehe zu Verwalten > Eigenschaften und schalten Sie Zuweisung erforderlich.

- Klicken Speichern.

Erstellen einer Microsoft Entra ID-Gruppe

Sie können eine Microsoft Entra ID-Gruppe erstellen. Gehen Sie in Azure wie folgt vor:

- Erstellen Sie eine Microsoft Entra ID-Gruppe speziell für die Firewall.

- Fügen Sie der Microsoft Entra ID-Gruppe nur die Benutzer hinzu, denen Sie Zugriff auf die Firewall gewähren möchten.

- Um Gruppen zu importieren, fügen Sie die erforderliche API-Berechtigung hinzu. Siehe Importgruppen.

Anweisungen zum Erstellen von Microsoft Entra ID-Gruppen und zum Zuweisen von Benutzern finden Sie unter Schnellstart: Erstellen einer Gruppe mit Mitgliedern und Anzeigen aller Gruppen und Mitglieder in Azure Active Directory.

Zuweisen von Benutzern zur Anwendung

Um der Anwendung Benutzer zuzuweisen, gehen Sie wie folgt vor:

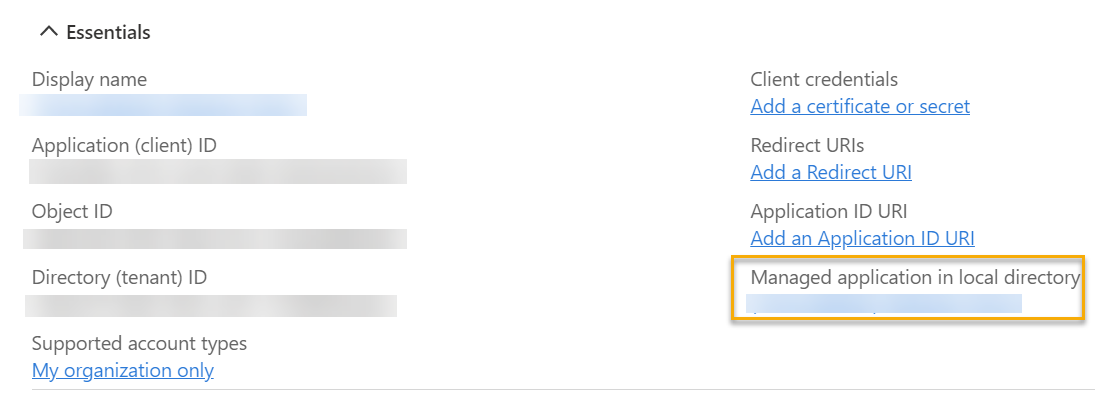

- Gehen Sie zu der Anwendung, die Sie für die Firewall auf Azure erstellt haben.

-

Neben Anwendung im lokalen Verzeichnis verwaltenauf den Namen der Anwendung.

-

Gehe zu Verwalten > Benutzer und Gruppenund klicken Sie dann auf Benutzer/Gruppe hinzufügen.

- Suchen Sie nach dem Benutzer, den Sie hinzufügen möchten, und wählen Sie ihn aus.

-

Wählen Sie die von Ihnen erstellte Anwendungsrolle aus.

Wenn Sie mehr als eine Anwendungsrolle erstellt haben, wählen Sie die Anwendungsrolle aus, die Sie dem Benutzer zuweisen möchten.

-

Klicken Zuordnen.

Erstellen eines Clientgeheimnisses

Wenn Sie den Microsoft Entra ID-Server zur Firewall hinzufügen, fügen Sie dieses Geheimnis ein Clientgeheimnis.

Gehen Sie wie folgt vor, um ein Clientgeheimnis in Azure zu erstellen:

- Gehe zu App-Registrierungen und klicken Sie auf die Anwendung, die Sie für die Firewall erstellt haben.

- Gehen Sie in der Anwendung zu Zertifikate und Geheimnisse > Clientgeheimnisse und klicken Sie auf Neues Clientgeheimnis.

- Geben Sie eine Beschreibung ein, wählen Sie die Ablaufdauer des Geheimnisses aus und klicken Sie auf Hinzufügen.

-

Kopieren Sie das Geheimnis von Wert neben dem Namen des Geheimnisses.

Notiz

Sie müssen das Geheimnis sofort kopieren, da das Azure-Portal das Geheimnis verbirgt, sobald die Seite neu geladen wird.

Fügen Sie die Umleitungs-URI in Azure ein

Gehen Sie wie folgt vor:

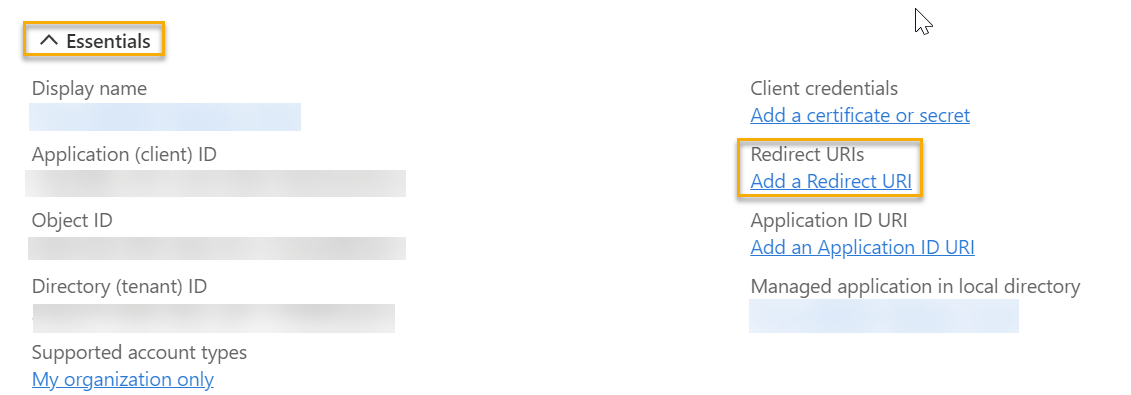

-

Gehen Sie zu der Anwendung, die Sie für die Firewall erstellt haben, und unter Grundausstattung > Umleitungs-URIsauf Hinzufügen einer Umleitungs-URI.

-

Gehe zu Eine Plattform hinzufügen > Web.

- In Umleitungs-URIs, fügen Sie die URL der Webadministratorkonsole, die URL des Captive-Portals oder die URL des VPN-Portals und des Remote-Zugriffs ein.

- Klicken Konfigurieren.