Konfigurieren der AD SSO-Webauthentifizierung

Die Sophos Firewall unterstützt NTLM- und Kerberos-Webauthentifizierung für Active Directory Single Sign-On (AD SSO). Siehe Authentifizierungsmethoden.

Sie müssen die folgenden Schritte konfigurieren:

- Geben Sie einen Hostnamen für die Sophos Firewall an.

- Konfigurieren Sie einen Active Directory (AD)-Server.

- Bestätigen Sie, dass der AD-Server der primäre Dienst für die Authentifizierung ist.

- Aktivieren Sie AD SSO für die Zonen, die eine NTLM- und Kerberos-Authentifizierung erfordern.

- Aktivieren Sie die NTLM- und Kerberos-Authentifizierung für die Webauthentifizierung.

Konfigurieren eines Hostnamens

Für NTLM können Sie einen Hostnamen oder einen vollqualifizierten Domänennamen (FQDN) konfigurieren. Für die ordnungsgemäße Funktion von Kerberos ist ein FQDN erforderlich.

- Gehe zu Verwaltung > Administrator- und Benutzereinstellungen.

-

Für HostnameGeben Sie einen Hostnamen oder einen FQDN ein. Verwenden Sie Kleinbuchstaben, da Kerberos zwischen Groß- und Kleinschreibung unterscheidet.

Maximale Zeichenanzahl für den Hostnamen: 15

Wenn Sie einen FQDN konfigurieren, beachten Sie Folgendes:

- Stellen Sie sicher, dass der Host-Teil maximal 15 Zeichen lang ist. Beispiel:

sophosfirewall.mycompany.com ist gültig, da der Host-Teil 14 Zeichen hat, aberÂheadofficesophosfirewall.mycompany.com ist ungültig, da der Hostteil mehr als 15 Zeichen umfasst. - Die Firewall verwendet den Host-Teil, um der AD-Domäne beizutreten und hängt dann die AD-Domäne innerhalb von AD an. So können Sie konfigurieren

sophosfirewall.mycompany.com, aber es wird in AD gespeichert alssophosfirewall.mycompany.localDies ist bei der DNS- und Kerberos-Authentifizierung von Bedeutung.

Notiz

Standardmäßig wird die Seriennummer als Hostname verwendet, wenn Sie bei der Ersteinrichtung der Firewall keinen bestimmten FQDN-Hostnamen konfigurieren.

- Stellen Sie sicher, dass der Host-Teil maximal 15 Zeichen lang ist. Beispiel:

-

Klicken Anwenden.

Konfigurieren des Umleitungsorts

- Gehe zu Verwaltung > Administrator- und Benutzereinstellungen.

-

Unter Admin-Konsole und Endbenutzerinteraktion, wählen und konfigurieren Sie die entsprechende Umleitungseinstellung:

Wenn Sie Kerberos im transparenten Modus verwenden, muss der für die Umleitung verwendete Hostname der Hostname sein, den AD kennt. Dieser kann vom konfigurierten abweichen.

Auf dem Client können Sie

setspn -Q HTTP/*um den Service Principal Name (SPN) der Firewall zu bestätigen. Sie müssen denselben Wert bei der Umleitung verwenden. Stellen Sie sicher, dass er im DNS aufgelöst werden kann.Wenn Sie NTLM im transparenten Modus mit einem Hostnamen zur Umleitung verwenden, vertraut der Client automatisch darauf, dass der Server ihm Anmeldeinformationen sendet.

Wenn Sie einen FQDN zur Umleitung verwenden, muss der Client so konfiguriert werden, dass er diesem vertraut.

-

Klicken Anwenden.

Hinzufügen eines AD-Servers

Fügen Sie einen AD-Server hinzu, der eine Suchabfrage enthält. Dazu benötigen Sie die folgenden Informationen:

- Domänenname

- NetBIOS-Domäne

-

Benutzername und Passwort eines der Domäne beigetretenen Benutzers

Tipp

Jedes domänengebundene Benutzerkonto kann AD-Gruppenmitgliedschaften abfragen, suchen und lesen und ist für Nicht-AD-SSO ausreichend. Sie benötigen jedoch ein Konto, das Mitglied von

Domain Admins, um den Computer mit AD SSO zu verbinden. Sie können die Berechtigung für ein Benutzerkonto später ändern.

Überprüfen Sie die Eigenschaften des AD-Servers. Gehen Sie unter Microsoft Windows beispielsweise zu den Windows-Verwaltungstools.

Suchanfragen basieren auf dem Domänennamen (DN). In diesem Beispiel lautet der DN contoso.com, daher lautet die Suchanfrage: dc=contoso,dc=com.

- Gehe zu Authentifizierung > Server und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie Folgendes:

Notiz

Verwenden Sie für hier nicht aufgeführte Einstellungen den Standardwert.

Einstellung Wert Servertyp Active Directory Servername My_AD_ServerServer-IP/Domäne 192.168.1.100NetBIOS-Domäne contosoADS-Benutzername <username> Passwort <password> Domänenname contoso.comSuchanfragen dc=contoso,dc=com -

Klicken Verbindung testen um die Benutzeranmeldeinformationen zu validieren und die Verbindung zum Server zu überprüfen.

Notiz

Wenn Sie Probleme beim Verbinden der Firewall mit dem AD-Server für AD SSO haben, versuchen Sie, die Verbindungssicherheit Zu Klartext. Während Verbindung testen Obwohl die AD SSO-Verbindung möglicherweise funktioniert, kann es bei erhöhter Verbindungssicherheit manchmal zu Problemen kommen. Eine vorübergehende Verringerung der Sicherheit während des Debuggens kann Aufschluss darüber geben, ob dies das Problem ist und weitere Untersuchungen erforderlich sind.

-

Klicken Speichern.

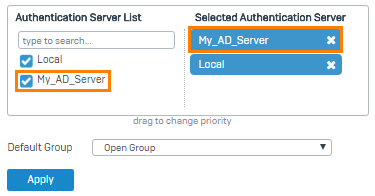

Primäre Authentifizierungsmethode festlegen

Um zuerst den AD-Server abzufragen, legen Sie ihn als primäre Authentifizierungsmethode fest. Wenn sich Benutzer zum ersten Mal bei der Firewall anmelden, werden sie automatisch als Mitglied der angegebenen Standardgruppe hinzugefügt.

- Gehe zu Authentifizierung > Leistungen.

- Im Liste der Authentifizierungsserver unter Firewall-Authentifizierungsmethoden, wählen

My_AD_Server. -

Verschiebt den Server an die erste Position in der Liste der ausgewählten Server.

-

Klicken Anwenden.

- Gehe zu Authentifizierung > Gruppen und überprüfen Sie die importierten Gruppen.

Notiz

AD SSO verbindet sich mit den Servern in der Reihenfolge ihrer Auflistung unter Ausgewählter Authentifizierungsserver. Es stellt nur dann eine Verbindung zu den anderen Servern her, wenn es die vorhergehenden Server nicht erreichen kann.

Aktivieren Sie AD SSO für LAN-Zonen

Aktivieren Sie die AD-Authentifizierung für die erforderlichen Zonen.

Damit Kerberos und NTLM funktionieren, ist eine AD-Authentifizierung erforderlich.

- Gehe zu Verwaltung > Gerätezugriff.

- Aktivieren Sie das Kontrollkästchen zum Aktivieren AD SSO für die LAN-Zone. Sie können AD SSO bei Bedarf auch für andere Zonen aktivieren.

- Klicken Anwenden.

Notiz

Dadurch wird ein AD-Computerobjekt in Ihrer Domäne erstellt.

Aktivieren Sie Kerberos- und NTLM-Authentifizierung für die Webauthentifizierung

Erlauben Sie Browsern die Authentifizierung mit Kerberos und NTLM.

- Gehe zu Authentifizierung > Web-Authentifizierung.

- Unter Wenn Active Directory (AD) SSO konfiguriert ist, wählen Kerberos und NTLM.

- Klicken Anwenden.

Überprüfen Sie die Kerberos- und NTLM-Verbindung

Verwenden Sie den Protokollbetrachter, um zu überprüfen, ob Kerberos und NTLM funktionieren und ob Webanforderungen korrekt authentifiziert werden.

- Offen Protokollanzeige.

- Wählen Sie in der Dropdown-Liste Authentifizierung.

Wenn die Firewall sich zum ersten Mal mit dem AD-Server verbindet, protokolliert sie die Nachrichten Kerberos authentication initialized successfully Und NTLM authentication channel established successfully.

AD SSO funktioniert nicht, wenn die Meldung Cannot initialize Kerberos authentication oder Cannot establish NTLM authentication channel erscheint. Die Firewall erfordert, dass sowohl NTLM als auch Kerberos konfiguriert sind und korrekt mit dem AD-Server funktionieren, bevor sie Webclients eine der beiden Optionen anbietet. Überprüfen Sie in diesem Fall den konfigurierten AD-Server. Ändern Sie ggf. Verbindungssicherheit Zu Klartextund stellen Sie sicher, dass das AD-Serverkonto Mitglied von ist Domain Admins. Auf dem AD-Server sind möglicherweise detailliertere Fehlermeldungen verfügbar, warum der Server die Verbindung ablehnt.

Erfolgreiche Authentifizierungen werden in diesem Protokoll angezeigt, wenn Sie Webanforderungen so konfigurieren, dass eine Webauthentifizierung erforderlich ist. Die Protokollkomp. gibt an, ob der Client NTLM oder Kerberos verwendet.

Notiz

Wenn der Client Kerberos verwenden soll, aber NTLM verwendet, stimmt der Client möglicherweise nicht mit dem Service Principal Name (SPN) überein. Führen Sie auf dem Client den Befehl setspn -Q HTTP/*Für den transparenten Modus muss die konfigurierte Umleitungs-URL mit dem SPN übereinstimmen. Für den Standardmodus muss der im Browser konfigurierte Proxy mit dem SPN übereinstimmen.

Weitere Ressourcen