RED-Betrieb und LAN-Modi

Mit den RED-Betriebsmodi können Sie definieren, wie sich das Remote-Netzwerk hinter RED in Ihr lokales Netzwerk integriert.

Mit der VLAN-Switch-Port-Konfiguration können Sie LAN-Ports separat mit LAN-Modi konfigurieren.

ROTE Betriebsmodi

Der RED-Betriebsmodus definiert, wie das Remote-Netzwerk hinter dem RED in Ihr lokales Netzwerk integriert wird.

An Drahtlose Netzwerke, wenn Sie REDs einrichten mit Client-Verkehr eingestellt auf Separate Zone, der gesamte drahtlose Datenverkehr wird unabhängig vom Betriebsmodus über das VXLAN-Protokoll an die Sophos Firewall weitergeleitet.

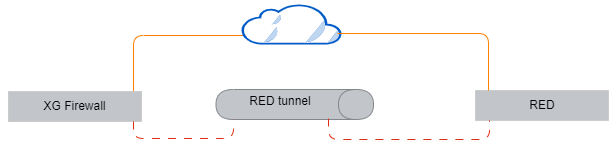

RED kann in verschiedenen Modi betrieben werden. Die Sophos Firewall wird in Ihrem lokalen Netzwerk und die RED-Appliance in Ihrem Remote-Netzwerk eingesetzt. Die RED-Appliance baut einen Tunnel mit der Sophos Firewall auf. Beide haben eine Verbindung zum Internet. Hier ein Beispiel:

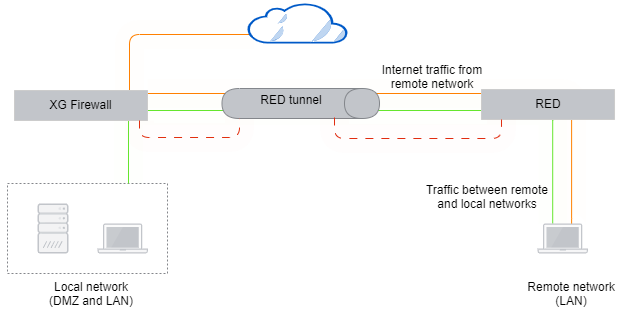

Standard/Einheitlich

Die Firewall verwaltet das Remote-Netzwerk, das als Remote-LAN verwaltet wird, vollständig über das RED. Sie fungiert als DHCP-Server und Standard-Gateway.

In diesem Modus können Sie den Datenverkehr zwischen lokalen und Remote-LANs mithilfe von Firewall-Regeln blockieren oder zulassen. Mit dem Websicherheitsmodul können Sie den Webdatenverkehr filtern und Anwendungen wie Skype oder BitTorrent für lokale und Remote-LAN-Benutzer steuern. Dies bietet ein Höchstmaß an Sicherheit und Verwaltbarkeit für Remote-Netzwerke.

Dieser Modus kann erhöhte Bandbreitenanforderungen an die Internetverbindung der Firewall stellen.

Wenn RED den Kontakt zur Sophos Firewall verliert und der Tunnel ausfällt, stellt RED die Weiterleitung des Datenverkehrs ein. Remote-LAN-Benutzer verlieren den Zugriff auf das Internet und die internen Netzwerke der Firewall, bis die Tunnelverbindung wiederhergestellt ist.

Notiz

Behandeln Sie VLAN-Verkehr über den Standard-/Unified-Modus, wenn VLAN hinter RED bereitgestellt wird.

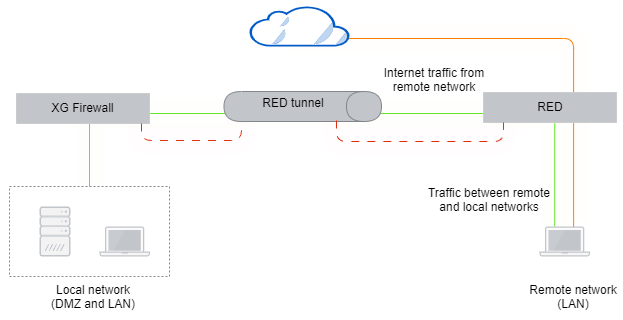

Standard/Split

Die Firewall verwaltet das Remote-Netzwerk und fungiert als DHCP-Server. Nur der für die geteilten Netzwerke bestimmte Datenverkehr wird an Ihre lokale Firewall umgeleitet. Der gesamte Datenverkehr, der nicht für die geteilten Netzwerke bestimmt ist, wird direkt ins Internet umgeleitet.

Notiz

Nur Datenverkehr aus dem DHCP-Netzwerk von RED kann ins Internet gelangen.

In diesem Modus tarnt RED ausgehenden Datenverkehr als von seiner öffentlichen IP-Adresse stammend. Diese Funktion minimiert die Bandbreitennutzung über den Tunnel und verringert die Bandbreitenanforderungen an die Firewall, reduziert aber auch die Verwaltbarkeit des Remote-Netzwerks erheblich. Datenverkehr zum oder vom Internet kann nicht gefiltert oder vor Bedrohungen geschützt werden. Sicherheit kann nur zwischen dem Remote- und dem lokalen LAN angewendet werden.

Wenn RED den Kontakt zur Sophos Firewall verliert und der Tunnel ausfällt, stellt RED die Weiterleitung des Datenverkehrs ein. Remote-LAN-Benutzer verlieren den Zugriff auf das Internet und die internen Netzwerke der Firewall, bis die Tunnelverbindung wiederhergestellt ist.

Notiz

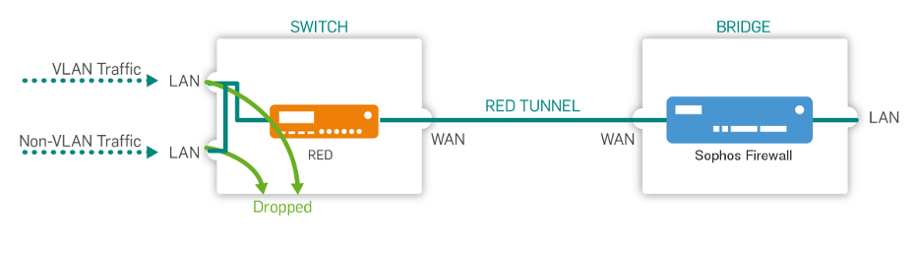

Dieser Modus ist nicht mit VLAN-getaggten Frames kompatibel.

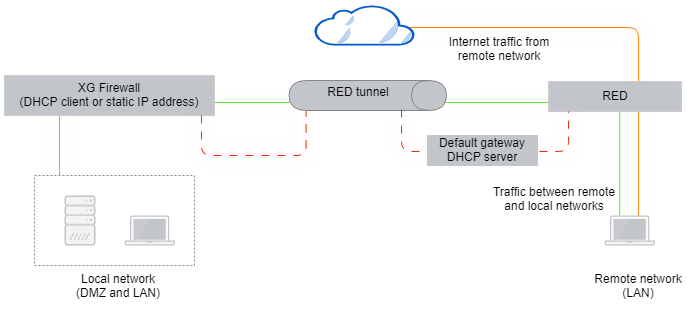

Transparent/Geteilt

Die Firewall verwaltet nicht das Remote-Netzwerk. Sie ist mit dem Remote-LAN und dessen Gateway verbunden und erhält über DHCP eine Adresse im Remote-LAN. Nur für bestimmte Netzwerke bestimmter Datenverkehr wird durch den Tunnel übertragen. In diesem Fall fungiert die RED nicht als Gateway, sondern ist mit dem Gateway verbunden und kann Pakete transparent durch den Tunnel umleiten.

Da die Firewall keine Kontrolle über das entfernte Netzwerk hat, können lokale Domänen vom entfernten Router nur aufgelöst werden, wenn Sie einen Split-DNS-Server definieren. Dabei handelt es sich um einen lokalen DNS-Server in Ihrem Netzwerk, der von entfernten Clients abgefragt werden kann.

In diesem Modus werden die lokale Schnittstelle des RED und seine Uplink-Schnittstelle zu Ihrer lokalen Firewall sowie seine Verbindung zum Remote-Router überbrückt. Da die Firewall ein Client des Remote-Netzwerks ist, ist die Weiterleitung des Datenverkehrs zu den geteilten Netzwerken wie in anderen Modi nicht möglich. Daher fängt der RED den gesamten Datenverkehr ab. Datenverkehr, der auf ein geteiltes Netzwerk oder eine geteilte Domäne abzielt, wird an die Firewall-Schnittstelle umgeleitet.

Notiz

Dieser Modus ist nicht mit VLAN-getaggten Frames kompatibel.

Manuell/Split

Dieser Modus lässt sich nur über die physische Konfiguration einrichten. In diesem Modus kann der Tunnel abgebaut werden, ohne den lokalen Internetzugang zu unterbrechen. In diesem Szenario konfigurieren Sie das RED-Gerät im Standard-/Unified-Modus, platzieren es jedoch nicht vor dem Remote-LAN. Sie verbinden es mit einem alternativen Gateway im Remote-LAN und fügen dann Routen auf dem vorhandenen Standard-Gateway hinzu, um auf Remote-Netzwerke hinter dem RED zuzugreifen.

Sie stecken den WAN-Port in denselben LAN-Switch, mit dem auch die LAN-Clients verbunden sind, und sobald RED seine Moduskonfiguration erhält, verbinden Sie einen LAN-Port mit demselben LAN-Switch.

Dieses Setup ist physikalisch komplexer als andere Modi, aber logisch einfacher und ermöglicht einen Tunnel- oder RED-Hardwarefehler, ohne den normalen Internetverkehr zu unterbrechen.

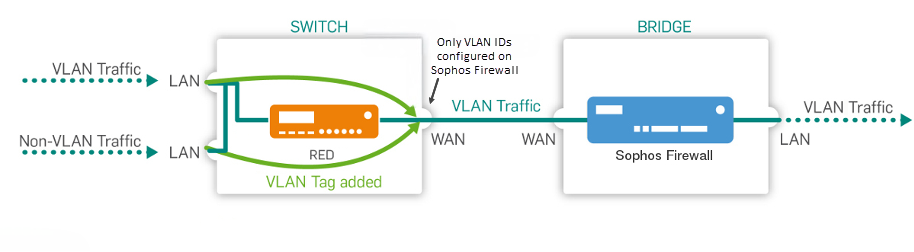

Überbrücktes RED-Setup

Wenn Sie viele RED-Geräte haben, behandeln Sie alle Remote-RED-Netzwerke als ein einziges LAN. Erstellen Sie eine einzelne Bridge-Schnittstelle in der Firewall, die eine beliebige Anzahl von Netzwerkkarten verbindet. Sie können mehrere RED-Verbindungen miteinander verbinden, um alle Remote-RED-Verbindungen als ein einziges LAN zu behandeln. Mithilfe von Firewall-Regeln können Sie den Zugriff von RED zu RED steuern, sodass die Sicherheit in diesem Setup nicht beeinträchtigt wird.

Um eine Brücke einzurichten, gehen Sie wie folgt vor:

- Fügen Sie mindestens zwei RED-Geräte zur Sophos Firewall hinzu. Siehe Ein RED-Gerät manuell einrichten.

- Gehe zu Netzwerk > Schnittstellenauf Schnittstelle hinzufügenund klicken Sie auf Brücke hinzufügen.

- Geben Sie einen Namen und einen Hardwarenamen ein.

- Unter Mitgliedsschnittstellen, wählen Sie die ROTEN Geräte und ihre Zonen aus.

- Klicken Speichern.

RED LAN-Modi

Bei REDs mit mehr als einem Uplink können Sie die VLAN-Switch-Port-Konfiguration verwenden, um LAN-Ports separat zu konfigurieren.

Unmarkiert (Hybrid-Port)

Ethernet-Frames mit den in der LAN-WID(s) Felder werden an diesen Port gesendet. Die Frames werden ohne Tags gesendet. Endpunkte müssen daher kein VLAN unterstützen. Dieser Port erlaubt eine VLAN-ID.

Nicht-VLAN-Verkehr wird mithilfe des angegebenen VLAN gekennzeichnet.

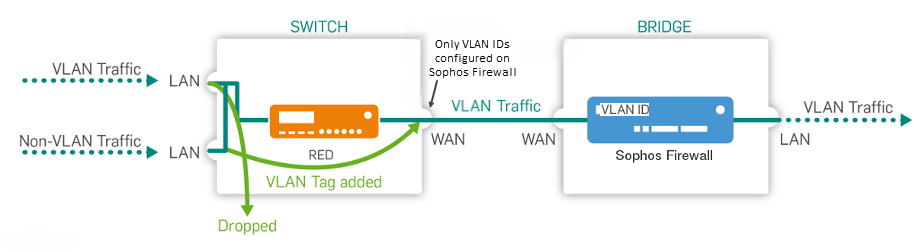

Unmarkiert, Drop-markiert (Zugriffsport)

Ethernet-Frames mit den in der LAN-WID(s) Die folgenden Felder werden nicht an diesen Port gesendet. Die Frames werden ohne Tags gesendet. Daher müssen Endpunkte kein VLAN unterstützen.

Nicht-VLAN-Verkehr wird mithilfe des angegebenen VLAN gekennzeichnet.

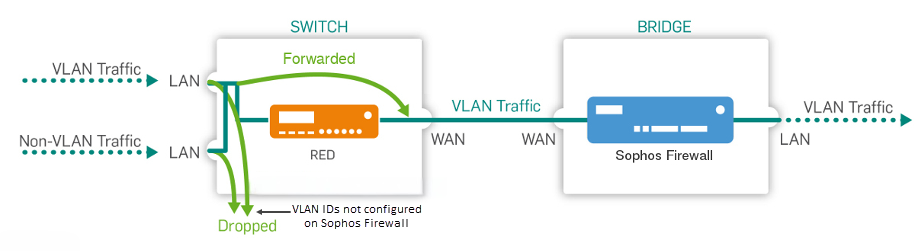

Markiert (Trunk-Port)

Ethernet-Frames mit den in der LAN-WID(s) Die unten aufgeführten Felder werden an diesen Port gesendet. Die Frames werden mit Tags gesendet, und die Endpunkte müssen VLAN unterstützen. Frames ohne VLAN-IDs werden nicht an diesen Port gesendet. Dieser Port erlaubt bis zu 64 VLAN-IDs. Trennen Sie die IDs durch Kommas.

Nicht-VLAN-Verkehr wird gelöscht.

Deaktiviert

Dieser Port ist geschlossen. Ethernet-Frames mit oder ohne VLAN-IDs, die im LAN-WID(s) Felder werden nicht an diesen Port gesendet.

Weitere Ressourcen