Das Netzwerk hinter der Firewall ist nicht erreichbar

Wenn der Tunnel hergestellt ist, der Anforderungsverkehr vom Endpunkt jedoch die zulässige Netzwerkressource nicht erreicht, überprüfen Sie die folgenden Einstellungen.

-

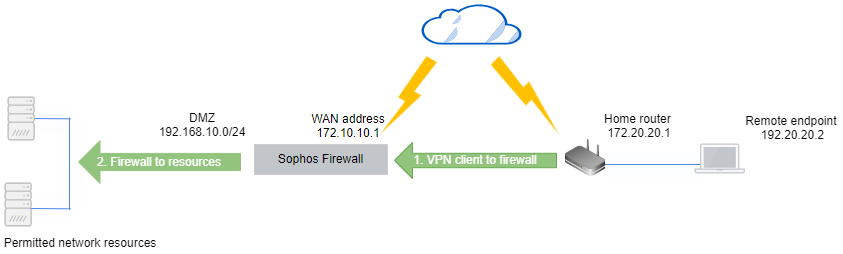

Szenario: Verkehrsfluss

- Firewall zur zulässigen Ressource

- Endpunkt zur zulässigen Ressource

Um zu überprüfen, ob der Client-Verkehr die Firewall erreicht, lesen Sie die folgenden Seiten:

Datenverkehr vom Endpunkt zur zulässigen Ressource

Im Endpunkt

Die Route wird nach dem Tunnelaufbau an den Endpunkt weitergeleitet. Um zu überprüfen, ob die Route hinzugefügt wurde, sehen Sie sich die Routing-Tabelle des Endpunkts wie folgt an:

- Geben Sie den Routenbefehl für Ihr Endpunkt-Betriebssystem ein.

-

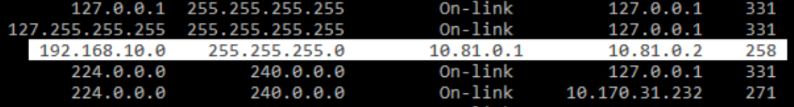

Der Routeneintrag muss folgende Angaben enthalten:

- Ziel-IP-Adresse: Adresse der zulässigen Netzwerkressource (Beispiel:

192.168.10.0). - Schnittstelle: Die

tunSchnittstellenadresse. Es handelt sich um eine IP-Adresse aus dem SSL-VPN-Lease-Bereich (Beispiel:10.81.0.1). - Dem Endpunkt zugewiesene Adresse: Eine IP-Adresse aus dem SSL-VPN-Lease-Bereich (Beispiel:

10.81.0.2).

- Ziel-IP-Adresse: Adresse der zulässigen Netzwerkressource (Beispiel:

Ein Beispiel:

Die Route existiert im Endpunkt nicht.

Wenn Sie die Route im Endpunkt nicht finden, gehen Sie wie folgt vor:

- Laden Sie die

.ovpnDatei erneut, um zu sehen, ob das Problem dadurch behoben wird. - Überprüfen Sie das Protokoll des VPN-Clients, um das Problem zu ermitteln.

- Überprüfen Sie die Endpunktberechtigungen.

In der Firewall

Wenn die Route im Endpunkt vorhanden ist, überprüfen Sie die folgenden Parameter:

-

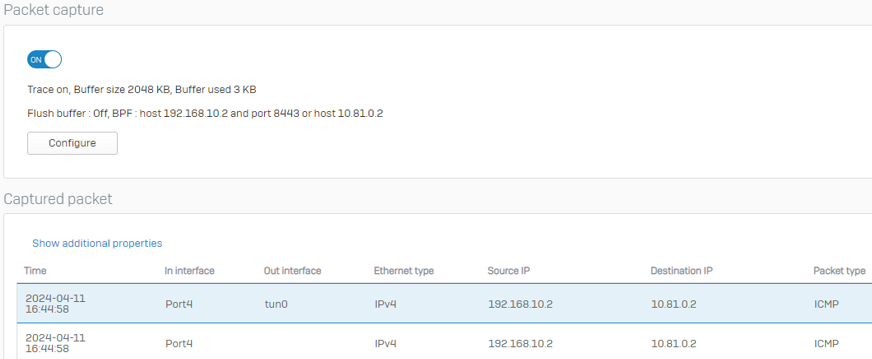

Um zu überprüfen, ob SSL-VPN-Verkehr an der Firewall ankommt, gehen Sie wie folgt vor:

- Senden Sie eine Ping-Anfrage vom Endpunkt an die zulässige Ressource.

- Gehe zu Diagnose > Paketerfassung, und geben Sie unter BPF-String Folgendes ein:

host <Destination IP address> and port <SSL VPN port> or host <Leased IP address>Beispiel

host 192.168.10.2 and port 8443 or host 10.81.0.2 -

Wenn Sie das obige Ergebnis nicht erhalten, überprüfen Sie, ob die Firewall die Ressource erreichen kann:

- Schalten Sie den Ping in der zulässigen Netzwerkressource vorübergehend ein.

- Gehe zu Diagnose > Werkzeuge und senden Sie einen Ping von der Firewall an die Ressource.

Wenn keine Antwort erfolgt, müssen Sie Ihre Netzwerktopologie überprüfen.

Überprüfen Sie die Konfigurationen

Überprüfen Sie die folgenden Konfigurationen.

Firewall-Regeln

Firewall-Regel für SSL-VPN

Stellen Sie sicher, dass die Firewall-Regel die folgenden Einstellungen hat:

- Quellzonen:

VPN - Quellnetzwerke: Das System hostet

##ALL_SSLVPN_RWoder##ALL_SSLVPN_RW6. -

Zielzonen: Wählen Sie eine der folgenden Optionen:

- Beliebig wenn Sie eingeschaltet haben Standardgateway in der SSL-VPN-Richtlinie.

- Zonen, zu denen die zulässigen Netzwerkressourcen gehören, beispielsweise WAN, DMZ.

-

Zielnetzwerke: Wählen Sie eine der folgenden Optionen:

- Beliebig wenn Sie eingeschaltet haben Standardgateway in der SSL-VPN-Richtlinie.

- Die zulässigen Netzwerkressourcen, die Sie in den SSL-VPN-Richtlinien für den Remotezugriff angegeben haben.

-

Benutzer und Gruppen: Wenn Sie den Ressourcenzugriff für bestimmte Benutzer festgelegt haben, stellen Sie sicher, dass Sie die Benutzer oder Gruppen wie folgt hinzugefügt haben:

- Wählen Übereinstimmung mit bekannten Benutzern.

- Fügen Sie Benutzer oder Gruppen hinzu unter Benutzer oder Gruppen.

Stimmt mit einer falschen Firewall-Regel überein

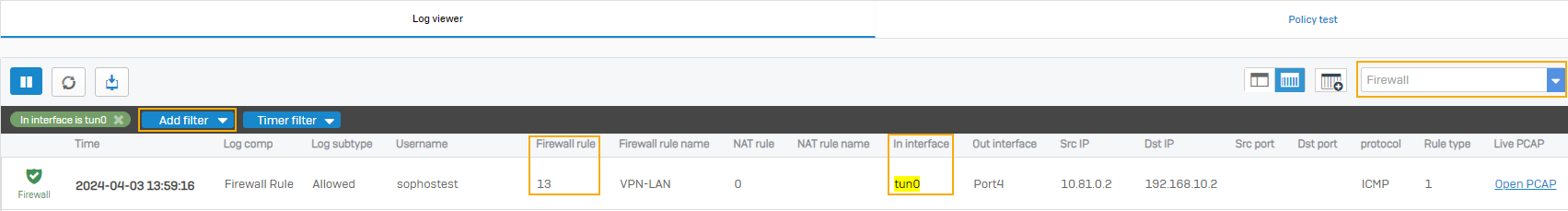

Um zu überprüfen, ob der Datenverkehr der richtigen Firewall-Regel entspricht, gehen Sie wie folgt vor:

- Gehe zu Protokollanzeige und wählen Sie Firewall in der Dropdown-Liste.

-

Klicken Filter hinzufügen und geben Sie die folgenden Filter an:

Einstellung Wert Feld In der Schnittstelle Zustand Ist Wert tun

Die Firewall verwendet Tun-Schnittstellen, wie zum Beispiel tun0 Und tun1, für SSL-VPN-Verkehr.

- Klicken Filter hinzufügen.

- Die Firewall-Regel-ID finden Sie unter Firewall-Regel Spalte.

Ein Beispiel:

Wenn eine falsche Firewall-Regel gefunden wird, führen Sie eine der folgenden Aktionen aus:

- Verschieben Sie es in der Firewall-Regelliste nach unten als die richtige Firewall-Regel.

- Ändern Sie seine Leistungen Einstellung zum Ausschließen der Port-Protokoll-Kombination von SSL VPN.

SSL-VPN-Konfigurationen

Globale SSL-VPN-Einstellungen

Unter IP-Adressen zuweisen, stellen Sie sicher, dass sich die Subnetze nicht mit den folgenden Adressen überschneiden:

- Ein internes Netzwerk.

- Die Ziel-IP-Adresse oder das Zielnetzwerk einer beliebigen statischen Route.

- Statische Peer-IP-Adressen in Site-to-Site-SSL-VPN-Tunneln.

-

Häufig verwendete Heimrouter-Subnetze, wie z. B.

192.168.0.0/24,192.168.1.0/24,192.168.2.0/24,10.0.0.0,10.0.1.0, Und10.1.1.0. -

Statische IP-Adressen müssen, sofern vorhanden, innerhalb des statischen IPv4- oder IPv6-Adressbereichs in den globalen SSL-VPN-Einstellungen liegen.

SSL-VPN-Richtlinie

- Gehe zu Remote-Zugriff-VPN > SSL VPN.

- Stellen Sie sicher, dass Sie die richtigen Benutzer oder Gruppen hinzugefügt haben Richtlinienmitglieder in der Richtlinie.

-

Unter Erlaubte Netzwerkressourcen, stellen Sie sicher, dass Sie diese Richtlinien befolgen:

- Auch wenn Sie eingeschaltet StandardgatewayWählen Sie die Netzwerkressourcen aus, auf die Remotebenutzer zugreifen können.

- Wählen Sie die Schnittstellen nicht aus. Diese stellen nicht sicher, dass Benutzer auf die entsprechenden Subnetze zugreifen.

- Überprüfen Sie, ob Sie die richtigen Ressourcen ausgewählt haben.

Notiz

Um die Änderungen an den SSL-VPN-Richtlinien anzuwenden, müssen Benutzer die Verbindung zum Tunnel trennen und erneut herstellen.

DNAT-Regel

Wenn die zulässige IP-Adresse der Netzwerkressource mit der Adresse des Heimrouters übereinstimmt, fügen Sie wie folgt eine DNAT-Regel hinzu:

- Originalquelle: IP-Host mit dem SSL-VPN-Lease-Bereich.

- Übersetzte Quelle:

Original - Ursprüngliches Ziel: Eine nicht in Konflikt stehende IP-Hostadresse.

- Übersetztes Ziel: Zulässige Netzwerkressourcenadresse.

DNS-Auflösung

Wenn Benutzer mit ihrem FQDN nicht auf zulässige Ressourcen zugreifen können, überprüfen Sie die folgenden Konfigurationen:

- Wenn es sich bei der zulässigen Ressource um einen FQDN mit dynamischen IP-Adressen handelt, müssen Remotebenutzer die Verbindung manuell trennen und wiederherstellen, wenn sich die Adresse ändert.

- Stellen Sie sicher, dass Sie den richtigen DNS-Server konfiguriert haben in Globale SSL-VPN-Einstellungen.

- Gehe zu Verwaltung > Gerätezugriff und prüfen Sie, ob Sie DNS über VPN zugelassen haben.