Nicht alle Benutzer können Tunnel aufbauen

Wenn kein Benutzer SSL-VPN-Tunnel für den Remotezugriff einrichten kann, überprüfen Sie die folgenden Einstellungen.

Globale SSL-VPN-Einstellungen

Gehe zu Remote-Zugriff-VPN > SSL VPN > Globale SSL-VPN-Einstellungen.

Änderung der globalen Einstellungen

-

Szenario

- Protokoll

- SSL-Serverzertifikat

- Hostnamen überschreiben

- Hafen

Erfordernis

Diese Einstellungen stellen sicher, dass Tunnel eingerichtet werden. Wenn Sie eine dieser Einstellungen ändern, müssen Benutzer die .ovpn Konfigurationsdatei aus dem VPN-Portal und importieren Sie sie erneut in den VPN-Client.

Hostnamen überschreiben

-

Szenario: WAN-Schnittstelle

- Einzelne statische öffentliche IP-Adresse

- Mehrere öffentliche IP-Adressen

- Private IP-Adresse

- Dynamische öffentliche IP-Adresse

Statische öffentliche IP-Adressen

- Einzelne IP-Adresse: Sie können Hostnamen überschreiben leer, wenn die Firewall eine einzelne statische IP-Adresse hat.

- Mehrere IP-Adressen: Sie können den Domänennamen eingeben oder das Feld leer lassen. Die Firewall listet alle WAN-Adressen im

.ovpnDatei.

Führen Sie in beiden Szenarien die folgenden Prüfungen durch:

- Öffnen Sie das

.ovpnDatei in einem Texteditor. -

Überprüfen Sie, ob es den Domänennamen oder öffentliche IP-Adressen enthält.

- Wenn nicht, laden Sie die

.ovpnDatei erneut und überprüfen Sie. - Gehe zu Netzwerk > Schnittstellen, und überprüfen Sie Ihre WAN-Schnittstelleneinstellungen.

- Wenn Sie den Domänennamen eingegeben haben, überprüfen Sie seine DNS-Auflösung.

- Wenn nicht, laden Sie die

Private oder dynamische öffentliche IP-Adressen

Wählen Sie eine der folgenden Optionen:

-

Upstream-Router: Wenn die Firewall über einen Upstream-Router verfügt, überprüfen Sie die folgenden Konfigurationen:

- Geben Sie die öffentliche IP-Adresse des Routers oder den Domänennamen in Hostnamen überschreiben.

-

Konfigurieren Sie den Router so, dass SSL-VPN-Verkehr per Portweiterleitung an die Firewall weitergeleitet wird.

-

Dynamische IP-Adresse: Um die dynamischen öffentlichen IP-Adressen der Firewall aufzulösen, gehen Sie wie folgt vor:

- Gehe zu Netzwerk > DDNS und konfigurieren Sie die Einstellungen. Siehe Einen dynamischen DNS-Anbieter hinzufügen.

- Unter Hostnamen überschreiben, geben Sie den DDNS ein Hostname. Es ist ein FQDN.

SSL-Serverzertifikat

-

Szenario

ApplianceCertificateoder lokal signiertes Zertifikat- Externes Zertifikat

- Zeichen in Zertifikatsfeldern

-

Zertifikatsquelle:

ApplianceCertificateoder ein anderes lokal signiertes Zertifikat: Wenn Sie das Standard CA-Einstellungen müssen Benutzer die.ovpnDatei erneut an den VPN-Client.- Externes Zertifikat: Laden Sie das Zertifikat, den privaten Schlüssel, das Zwischenzertifikat (falls vorhanden) und die Stammzertifizierungsstelle hoch. Siehe Globale SSL-VPN-Einstellungen.

-

Wenn Sie das Serverzertifikat ändern, müssen Benutzer das

.ovpnDatei erneut an den VPN-Client. - Zeichen: Verwenden Sie keine UTF-8-kodierten Zeichen in Zertifikats- und CA-Einstellungen. Siehe SSL-VPN-Verbindungsfehler „Zertifikatsüberprüfung fehlgeschlagen“.

WAN-Zugriff

-

Szenario

- SSL VPN

- VPN-Portal

- Ping/Ping6

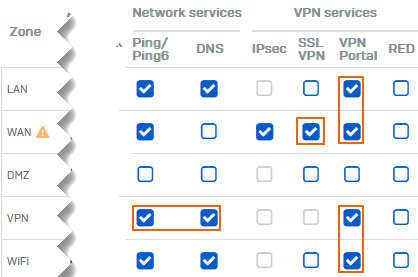

Gehe zu Verwaltung > Gerätezugriff und wählen Sie die Zonen für die folgenden Dienste aus:

- SSL-VPN: WAN

- VPN-Portal: WAN, LAN

- (Optional) Ping/Ping6: VPN

DNAT-Regel

Wenn eine DNAT-Regel mit den folgenden Einstellungen vorhanden ist, gleicht die Firewall diese zuerst ab und sendet den Datenverkehr an die zulässige Netzwerkressource, anstatt den Tunnel aufzubauen.

- Originalquelle: Beliebig

- Ursprüngliches Ziel: Beliebig

- Leistungen: Beliebig oder den SSL-VPN-Port und das Protokoll.

Ändern Sie die Dienste der DNAT-Regel, um die Port-Protokoll-Kombination des Remote-Access-SSL-VPN auszuschließen. Sie finden diese auf Globale SSL-VPN-Einstellungen.

SSL-VPN-Dienst

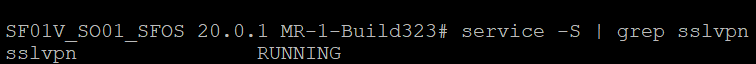

Überprüfen Sie wie folgt, ob der SSL-VPN-Dienst in der Firewall ausgeführt wird:

- Melden Sie sich bei der CLI an und geben Sie ein 5 für Geräteverwaltung Und 3 für Erweiterte Shell.

-

Geben Sie den folgenden Befehl ein:

service -S | grep sslvpn

DoS-Einstellungen

- Gehe zu Einbruchschutz > DoS- und Spoofing-Schutz.

-

Unter DoS-Einstellungen, überprüfen Sie, ob Sie die Flags für UDP, TCP und ICMP/ICMPv6-Flood ausgewählt haben.

Die Firewall blockiert SSL-VPN-Verkehr und Ping-Anfragen, wenn diese die entsprechenden Grenzwerte überschreiten.

Um dies zu verhindern, DoS-Bypass-Regeln, fügen Sie wie folgt eine eingehende Regel hinzu:

| Einstellungen | Eingehende Regel |

|---|---|

| Quell-IP/Netzmaske | * |

| Ziel-IP/Netzmaske | Zulässige Netzwerkressourcenadresse |

| Protokoll | TCP oder UDP |

| Quellport | Beliebig |

| Zielhafen | 8443 |