Fehlerbehebung beim Remote-Zugriff auf VPN

SSL VPN

Nach der Migration auf Version 20.0 MR1 werden keine Remote-Access-SSL-VPN-Verbindungen hergestellt.

Ursache

Firewalls, die SFOS 20.0 MR1 verwenden, können keine SSL-VPN-Verbindungen für den Remotezugriff mit dem älteren VPN-Client herstellen, der früher verfügbar war.

Abhilfe

Sie können eine der folgenden Optionen verwenden:

- Verwenden Sie den Sophos Connect-Client.

- Verwenden Sie IPsec-Verbindungen für den Remotezugriff.

Nach der Migration auf Version 19.5 fließt der Datenverkehr nicht über SSL-VPN-Verbindungen für den Remotezugriff.

Ursache

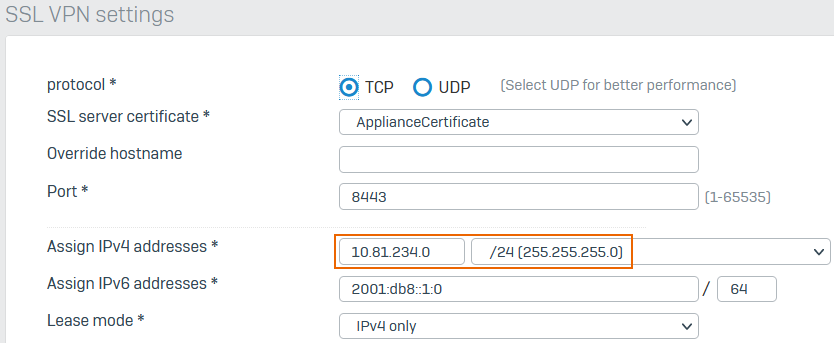

In Version 19.0.x und höher, auf Globale SSL-VPN-Einstellungen, für IPv4-Adressen zuweisengeben Sie eine Netzwerk-IP-Adresse und ein Subnetz statt eines IP-Bereichs ein.

Hier ist ein Beispiel:

Die Firewall vermietet IP-Adressen für den Remotezugriff von SSL-VPN-Benutzern aus dem von Ihnen konfigurierten Netzwerk.

Wenn Sie auf 19.5 und höher migrieren, konvertiert die Firewall den in 18.5.x und früheren Versionen konfigurierten IP-Bereich und die Subnetzmaske in den Subnetzwert.

Wenn Sie jedoch den entsprechenden Firewallregeln einen benutzerdefinierten IP-Host für den Lease-Bereich hinzugefügt haben, stimmt der Lease-Bereich des Hosts möglicherweise nicht mit dem migrierten Subnetz überein. Daher kann der Datenverkehr nach der Migration möglicherweise nicht über die SSL-VPN-Verbindungen für den Remotezugriff fließen.

Abhilfe

Wählen Sie für die Quell- und Zielnetzwerke in den entsprechenden Firewall-Regeln die Systemhosts aus ##ALL_SSLVPN_RW Und ##ALL_SSLVPN_RW6. Sehen Konfigurieren Sie ein Remote-Access-SSL-VPN als Split-Tunnel.

Die Firewall wendet die Konvertierung vom IP-Bereich zum Netzwerk für diese Systemhosts automatisch an, da sie die geleasten IP-Adressen diesen Systemhosts dynamisch hinzufügt, wenn Remotebenutzer Verbindungen herstellen.

Die SSL-VPN-Konfigurationsdatei hat eine Dateigröße von 0 Byte.

Das Problem kann aufgrund unvollständiger Zertifikats- oder CA-Konfigurationen oder aus anderen Gründen auftreten.

Gehen Sie wie folgt vor:

- Stellen Sie sicher, dass Sie die signierende Zertifizierungsstelle korrekt konfiguriert haben. Standardmäßig verwendet das Serverzertifikat Gerätezertifikatund seine CA ist Standard DAS.

- Generieren Sie das von dieser Zertifizierungsstelle generierte Zertifikat erneut.

- Benutzer müssen die SSL-VPN-Konfiguration herunterladen und installieren (

.ovpn)-Datei erneut.

Benutzer können in einer SSL-VPN-Konfiguration mit vollständigem Tunnel-Remotezugriff nicht auf das Internet zugreifen.

Stellen Sie sicher, dass Sie über die folgenden Konfigurationen verfügen:

- Eine Firewall-Regel, um Datenverkehr von der VPN-Zone zur WAN-Zone zuzulassen.

- Eine SNAT-Regel zum Maskieren ausgehenden Datenverkehrs.

Weitere Informationen finden Sie unter Überprüfen Sie die SNAT-Regel.

IPsec

Der folgende Fehler wird angezeigt: Zertifikat konnte nicht validiert werden.

Ursache

Die Sophos Connect Client-Konfiguration verwendet ein Drittanbieterzertifikat.

An Remote-Zugriff-VPN > IPsec, wenn Sie das lokale Zertifikat auf ApplianceCertificate oder ein lokal signiertes Zertifikat und legen Sie als Remote-Zertifikat ein Drittanbieterzertifikat fest. Der Client importiert die Verbindung und stellt beim ersten Mal eine Verbindung her. Die Fehlermeldung wird angezeigt, wenn Benutzer nach dem Neustart des Endpunkts oder des Sophos Connect-Clients versuchen, eine Verbindung herzustellen.

Der Fehler tritt auf, wenn die lokalen und Remote-Zertifikate nicht von derselben Zertifizierungsstelle signiert wurden.

Abhilfe

Führen Sie einen der folgenden Schritte aus:

- Legen Sie selbstsignierte Zertifikate fest, die auf der Firewall generiert wurden, oder solche, die von derselben Drittanbieter-CA signiert wurden wie die lokalen und Remote-Zertifikate.

- Wenn Sie Zertifikate von Drittanbietern verwenden, laden Sie die signierende Zertifizierungsstelle auf die Firewall hoch.

- Alternativ können Sie für IPsec-Remotezugriffsverbindungen einen vorinstallierten Schlüssel verwenden.

Tunnel wird getrennt, da die zugehörige Schnittstelle ausgeschaltet ist.

Wenn Ihr IPsec-Tunnel getrennt ist, überprüfen Sie, ob Sie die zugehörige Schnittstelle ausgeschaltet haben.

Wenn Sie die zugehörige Schnittstelle ausgeschaltet haben:

- Site-to-Site-IPsec-Tunnelinitiatoren trennen den Tunnel sofort.

- Site-to-Site-IPsec-Tunnel-Responder und Remote-Access-Verbindungen trennen den Tunnel, wenn Inaktivität oder ein Dead Peer Detection (DPD)-Timeout auftritt.

MFA führt zum Ausfall von IPsec-Tunneln für den Remotezugriff.

Während der Neuverschlüsselung von Phase 1 von IKEv1 werden Remote-Access-IPsec-Tunnel unterbrochen, wenn eine OTP-Anforderung gestellt wird.

Das Rekey-Intervall des Standard-IPsec-Profils beträgt ungefähr vier Stunden.

Wenn Sie die Unterbrechung verhindern möchten, erstellen Sie ein benutzerdefiniertes IPsec-Profil mit einem längeren Rekey-Intervall von bis zu 24 Stunden.

Die Authentifizierung mit den korrekten Anmeldeinformationen schlägt fehl

Gehen Sie folgendermaßen vor, um das Problem zu beheben:

- Gehen Sie in der Webadministrationskonsole zu Authentifizierung > Benutzer und überprüfen Sie die Hauptgruppe des Benutzers.

- Gehe zu Remote-Zugriff-VPN > IPsec.

-

Stellen Sie sicher, dass die Hauptgruppe des Benutzers unter Zugelassene Benutzer und Gruppen.

Remote Access IPsec VPN unterstützt nur die Hauptgruppe. Siehe Remote-Zugriff-VPN.

SSL VPN und IPsec

Einige Benutzer können nicht authentifiziert werden.

Überprüfen Sie, ob der Benutzername Umlaute, UTF-8- oder UTF-16-Zeichen enthält. Der Sophos Connect Client unterstützt diese derzeit nicht. Er unterstützt nur ASCII-Zeichen.

Einmaliges Anmelden (SSO)

Die Option Single Sign-On (SSO) ist ausgegraut

Dieses Problem betrifft nur den Sophos Connect Client ab Version 2.4 unter Windows.

Ursache

Die folgenden Werte sind nicht vorhanden in der ovpn oder scx Dateien:

sso_api_portsso_api_domain

Abhilfe

Stellen Sie sicher, dass Sie zuerst den Microsoft Entra ID-Server als Authentifizierungsmethode in Authentifizierung > Leistungen vor dem Herunterladen der VPN-Konfigurationsdatei. Die Firewall wendet dann automatisch die sso_api_port Und sso_api_domain Werte in der ovpn oder scx Dateien.