SD-WAN-Routingverhalten

Sie können SD-WAN-Routen mit SD-WAN-Profilen konfigurieren, um Verbindungen dynamisch umzuleiten, wenn ein Gateway nicht verfügbar ist oder die SLAs nicht mehr erfüllt.

Sie können SD-WAN-Routen verwenden, um systemgenerierten Datenverkehr und Antwortpakete weiterzuleiten.

Verbindungen umleiten

Um ein Failover ohne Auswirkungen zu implementieren, wird der Verkehr umgeleitet (reroute-connection) ist standardmäßig aktiviert.

Sie können es wie folgt über die Befehlszeilenkonsole ein- oder ausschalten:

| Optionen | CLI-Befehle |

|---|---|

| Umleitungsstatus anzeigen | show routing reroute-connection |

| Umleitung aktivieren | set routing reroute-connection enable |

| Umleitung deaktivieren | set routing reroute-connection disable |

Sehen Routing-Befehle.

SNAT-Verbindungen umleiten

Standardmäßig leitet die Sophos Firewall alle Verbindungen um, die nicht mit einer Quell-NAT-Regel (SNAT) übereinstimmen. Sie können die Umleitung für SNAT-Verbindungen über die reroute-snat-connection CLI-Befehl. Darüber hinaus können Sie die Umleitung für nicht-NAT-Verbindungen deaktivieren, indem Sie reroute-connection CLI-Befehl.

Die Umleitung von SNAT-Verbindungen funktioniert jedoch nur, wenn Sie für die Umleitung von Verbindungen dieselbe Quell-IP-Adresse auf Gateways oder Links anwenden. Wenn Sie beispielsweise Port A mit der Quell-NAT-IP-Adresse 192.0.2.1 zum Routing der ursprünglichen Verbindung verwenden, muss die umgeleitete Verbindung über Port B ebenfalls dieselbe Quell-NAT-IP-Adresse 192.0.2.1 verwenden.

Durch die Verwendung von Konfigurationen wie maskiert (MASQ) Verbindungen oder Quellübersetzung überschreiben in einer SNAT-Regel ändert sich die Übersetzte QuelleEine SNAT-Regel mit unterschiedlich übersetzten IP-Adressen oder IP-Bereichen führt zu Kommunikationsfehlern zwischen Endgeräten und Servern. Daher leitet die Firewall SNAT-Verbindungen für diese Konfigurationen nicht um.

Sie können die SNAT-Umleitung wie folgt über die Befehlszeilenkonsole ein- oder ausschalten:

| Optionen | CLI-Befehle |

|---|---|

| Umleitungsstatus für SNAT-Verbindungen anzeigen | show routing reroute-snat-connection |

| Umleitung für SNAT-Verbindungen aktivieren | set routing reroute-snat-connection enable |

| Umleitung für SNAT-Verbindungen deaktivieren | set routing reroute-snat-connection disable |

Sehen Routing-Befehle.

Systemgenerierter Datenverkehr und Antwortpakete

Sie können SD-WAN-Routen erstellen und die Gateways für systemgenerierten Datenverkehr und Antwortpakete festlegen. Aktivieren Sie in der Befehlszeilenschnittstelle (CLI) das Routing für beide Routen.

Antwortpakete

Die Sophos Firewall erzwingt symmetrisches Routing auf WAN-Schnittstellen für Antwortpakete. Diese Pakete verwenden dieselbe WAN-Schnittstelle wie die Originalpakete.

Sie können asymmetrisches Routing für Antwortpakete auf Nicht-WAN-Schnittstellen konfigurieren. Beispielsweise können Sie für den LAN-zu-DMZ-Verkehr eine andere Schnittstelle als die des ursprünglichen Datenverkehrs angeben.

Beschränkung

SD-WAN-Routen gelten nicht für Antwortpakete, wenn der ursprüngliche Datenverkehr die Standardroute verwendet (WAN-Link-Lastausgleich). Es gilt die Standardroute und Antwortpakete werden über dieselbe Schnittstelle verlassen, an der sie eingehen.

Sie können die Einstellung über die CLI ändern. Um das SD-WAN-Routing für Antwortpakete zu aktivieren, führen Sie den folgenden Befehl aus:

set routing sd-wan-policy-route reply-packet enable Sehen Routing-Befehle.

Vom System generierter Verkehr

Wählen Sie nur die Zielnetzwerke und -dienste aus, da die Eingangsschnittstelle und die Quellnetzwerke unbekannt bleiben. Beispielsweise fließt der Datenverkehr der von der Sophos Firewall verwendeten Dienste je nach Diensttyp über unterschiedliche Schnittstellen.

Sie können die Einstellung in der CLI ändern. Um SD-WAN-Routing für systemgenerierten Datenverkehr zu aktivieren, führen Sie den folgenden Befehl aus:

set routing sd-wan-policy-route system-generate-traffic enable Sehen Routing-Befehle.

Notiz

- Die Firewall leitet den vom System generierten Datenverkehr nicht weiter, wenn Sie alle konfigurierten Gateways als Sicherung An Netzwerk > WAN-Link-ManagerSie müssen mindestens einen davon als Aktiv.

- Der vom System generierte RED-Verkehr auf UDP-Port 3410 ist Layer-2-Verkehr. Daher sind SD-WAN-Routen für diesen Verkehr nicht relevant.

Überprüfen Sie den Status

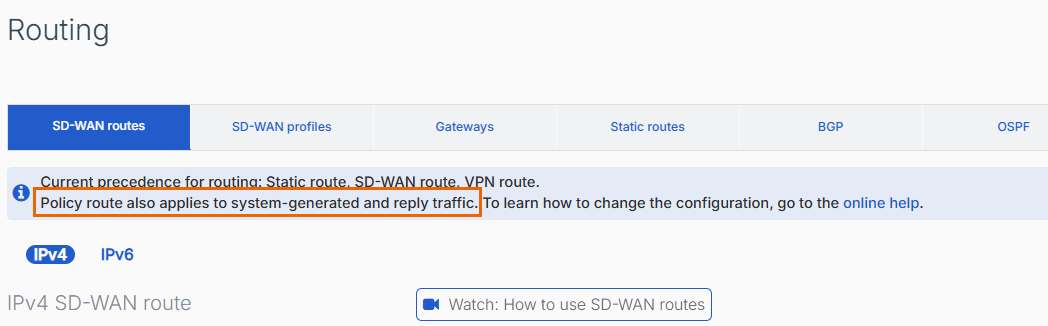

Sie können in der Webadministratorkonsole überprüfen, ob das SD-WAN-Routing für systemgenerierten Datenverkehr und Antwortpakete aktiviert ist.

Der Tooltip unter Routenplanung > SD-WAN-Routen zeigt diesen Status an.

Routenbasierte VPNs mit SD-WAN-Routen

Sie können SD-WAN-Routen mit routenbasierten IPsec-VPN-Verbindungen verwenden. Sie können das Gateway der XFRM-Schnittstelle in SD-WAN-Profilen oder SD-WAN-Routen auswählen. Siehe Erstellen Sie ein routenbasiertes VPN (von jedem zu jedem Subnetz).

Um den Verkehr des IPsec-Tunnels zu komprimieren und so den Durchsatz zu erhöhen, gehen Sie zu Profile > IPsec-Profile und wählen Sie Daten im komprimierten Format weitergeben für das Profil, das Sie in der routenbasierten VPN-Konfiguration ausgewählt haben.

Anfrage- und Antwortverkehr

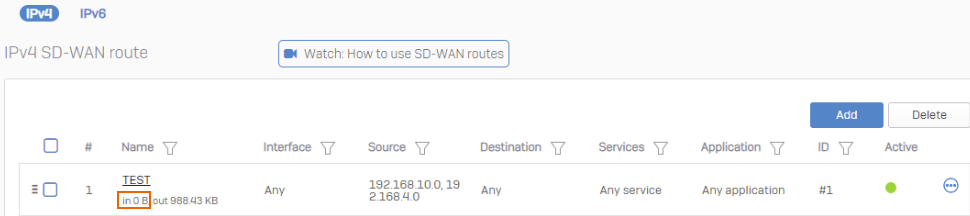

SD-WAN-Routen zeigen die Verkehrsanzahl einer Route nur für den Verkehr an, der mit den Quell- und Zieleinstellungen in der Route übereinstimmt.

Das folgende Beispiel zeigt nur die Anzahl des Anforderungsverkehrs basierend auf den Quell- und Zieleinstellungen der Route. Obwohl der Antwortverkehr einem symmetrischen Pfad folgt, d. h. dieselbe Route verwendet, wird die Anzahl des Antwortverkehrs in der Routenkonfiguration nicht angezeigt. Die Anzahl der ausgehenden Daten steht für die Anzahl des Anforderungsverkehrs. Die Anzahl der eingehenden Daten steht für die Anzahl des Antwortverkehrs.

Um die Anzahl der Anfragen- und Antwortdaten anzuzeigen, stellen Sie sicher, dass die Quell- und Zieleinstellungen der Route mit den Anfragen- und Antwortdaten übereinstimmen.