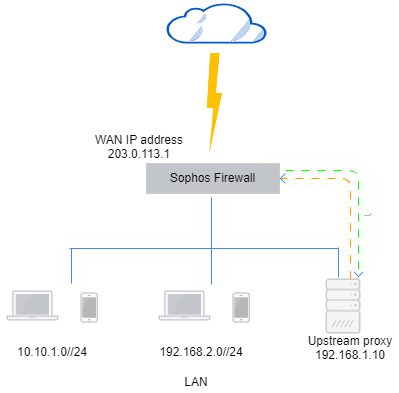

Senden Sie Webanforderungen über einen Upstream-Proxy im LAN

Sie können die Sophos Firewall so konfigurieren, dass alle Webanforderungen über einen Upstream-Proxy im LAN oder in der DMZ an das externe Netzwerk gesendet werden.

Sophos Firewall mit dem Upstream-Proxy im LAN verbinden

In diesem Beispiel befindet sich der Upstream-Proxy in der LAN-Zone. Die Netzwerkdetails lauten wie folgt:

IP-Adresse des Upstream-Proxys: 192.168.1.10

WAN-IP-Adresse der Sophos Firewall: 203.0.113.1

Wenn Sie einen Upstream-Proxy im LAN oder in der DMZ einsetzen, müssen Sie die Sophos Firewall als Proxy-Server konfigurieren.

Sie müssen Folgendes konfigurieren:

- Hinzufügen des Upstream-Proxys zur Sophos Firewall.

- Firewall-Regel zum Filtern und Scannen von Webinhalten im Webproxy-Modus.

- Firewall-Regel, um Datenverkehr von internen Benutzern zum Upstream-Proxy zuzulassen.

- Quell-NAT-Regel zum Maskieren des Datenverkehrs von internen Benutzern zum Upstream-Proxy.

- Firewall-Regel, um Datenverkehr vom Upstream-Proxy zum Internet zuzulassen.

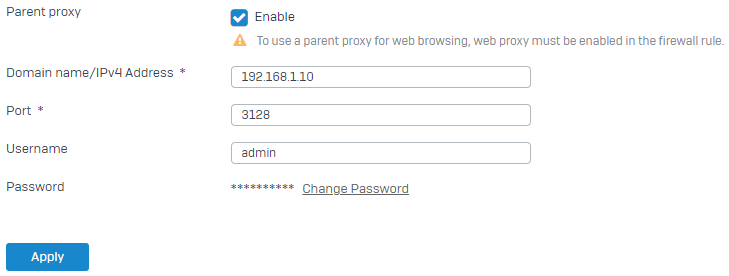

Fügen Sie den Upstream-Proxy zur Sophos Firewall hinzu

Fügen Sie den Upstream-Proxy zur Sophos Firewall hinzu und geben Sie die Anmeldeinformationen ein, wenn der Proxy eine Authentifizierung erfordert.

- Gehe zu Routenplanung > Upstream-Proxy.

- Wählen Übergeordneter Proxy.

- Geben Sie die IP-Adresse des Upstream-Proxys ein (Beispiel:

192.168.1.10). - Geben Sie die Portnummer ein, über die der Upstream-Proxy den Web-Datenverkehr empfängt (Beispiel:

3128). -

Geben Sie den Benutzernamen und das Kennwort ein, wenn der Upstream-Proxy eine Authentifizierung erfordert.

Hier ist ein Beispiel:

-

Klicken Anwenden.

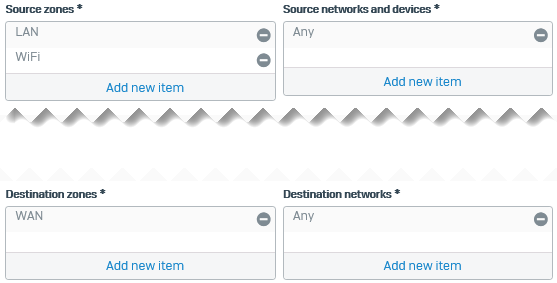

Erstellen Sie eine Firewall-Regel zum Scannen des Webverkehrs

Erstellen Sie eine Firewall-Regel, um den Datenverkehr zwischen den internen Benutzern und dem WAN zu scannen und zuzulassen.

- Gehe zu Regeln und Richtlinienauf Firewallregel hinzufügen > Neue Firewall-Regel.

- Satz Quellzonen Zu

LANUndWi-Fi. - Satz Quellnetzwerke und -geräte Zu

Any. - Satz Zielzonen Zu

WAN. -

Satz Zielnetzwerke Zu

Any.Hier ist ein Beispiel:

-

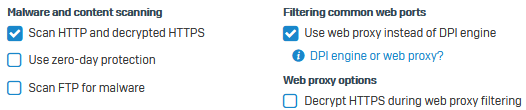

Wählen HTTP und entschlüsseltes HTTPS scannen Und Verwenden Sie einen Webproxy anstelle der DPI-Engine.

-

Klicken Speichern.

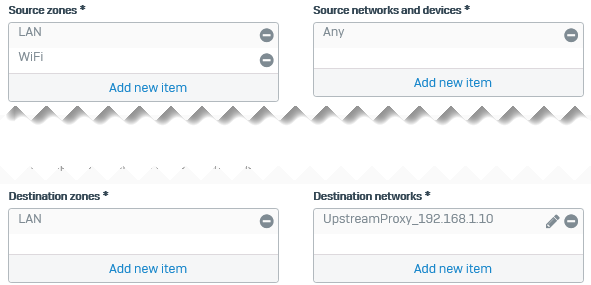

Erstellen Sie eine Firewall-Regel, um internen Datenverkehr zum Upstream-Proxy zuzulassen

Erstellen Sie eine Firewall-Regel, um den Datenverkehr von den internen Benutzern zum Upstream-Proxy in der LAN-Zone zuzulassen.

- Gehe zu Regeln und Richtlinienauf Firewallregel hinzufügenund klicken Sie auf Neue Firewall-Regel.

- Satz Quellzonen Zu

LANUndWi-Fi. - Satz Quellnetzwerke und -geräte Zu

Any. -

Satz Zielzonen Zu

LANda sich der Upstream-Proxy in der LAN-Zone befindet.Wenn sich der Upstream-Proxy in der DMZ befindet, setzen Sie Zielzonen zur DMZ.

-

Satz Zielnetzwerke zum IP-Host, den Sie für den Upstream-Proxy erstellen.

Hier ist ein Beispiel:

-

Klicken Speichern.

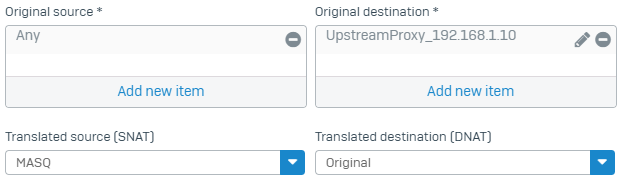

Erstellen einer SNAT-Regel für interne Benutzer

Erstellen Sie eine Quell-NAT-Regel, um Webanforderungen von internen Benutzern an den Upstream-Proxy zu maskieren.

- Gehe zu Regeln und Richtlinienauf NAT-Regelnund klicken Sie auf NAT-Regel hinzufügen.

- Satz Originalquelle Zu

Any. - Satz Übersetzte Quelle (SNAT) Zu

MASQ. - Satz Ursprüngliches Ziel zu dem IP-Host, den Sie für den Upstream-Proxy erstellt haben.

-

Satz Übersetztes Ziel (DNAT) Zu

Original.Hier ist ein Beispiel:

-

Klicken Speichern.

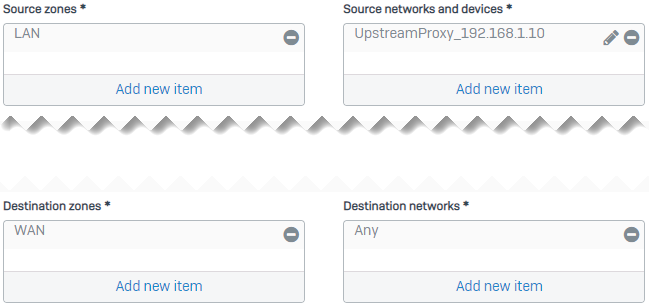

Erstellen Sie eine Firewall-Regel, um Datenverkehr vom Upstream-Proxy zum WAN zuzulassen

Erstellen Sie eine Firewall-Regel, um Datenverkehr vom Upstream-Proxy in der LAN-Zone zum WAN zuzulassen.

- Gehe zu Regeln und Richtlinienauf Firewallregel hinzufügenund klicken Sie auf Neue Firewall-Regel.

-

Satz Quellzonen Zu

LAN.Wählen Sie alternativ DMZ, wenn sich der Upstream-Proxy in der DMZ befindet.

-

Satz Quellnetzwerke und -geräte zum IP-Host, den Sie für den Upstream-Proxy erstellen.

-

Satz Zielzonen Zu

WAN.Wählen Sie außerdem DMZ aus, wenn Sie Datenverkehr vom Upstream-Proxy zu Ihren Webservern in der DMZ zulassen möchten.

-

Satz Zielnetzwerke Zu

Any.Hier ist ein Beispiel:

-

Stellen Sie sicher Web-Richtlinie ist eingestellt auf

Noneund wählen Sie nicht die Malware- und Inhaltsscans Einstellungen. - Wählen Sie ein Exploits erkennen und verhindern (IPS) Richtlinien, wenn Sie möchten.

- Klicken Speichern.

- Ziehen Sie diese Regel per Drag & Drop in die Firewall-Regelliste, um sie über Regeln mit übereinstimmenden Quell- und Zieleinstellungen und Webproxymodus zu platzieren.

Die Standard-SNAT-Regel (Default SNAT IPv4) am Ende der NAT-Regelliste maskiert die private IP-Adresse des Upstream-Proxys für den Datenverkehr zur WAN-Zone. Die Maskierung gilt für den Upstream-Proxy im LAN und in der DMZ. Wenn Sie andere Übersetzungseinstellungen festlegen möchten, erstellen Sie eine SNAT-Regel.