Sophos UTM Elevated 9.4 - mit Sophos Sandbox - Integration und zahlreichen Neuerungen

Momentan noch als Beta-Version, doch schon bald produktiv einsetzbar hebt Sophos mit der UTM Elevated 9.4 die Sicherheit auf ein neues Niveau. Hier möchten wir auf einige Neuerungen eingehen und die neuen Möglichkeiten aufzeigen.

Sophos Sandstorm in UTM 9.4 from Sophos on Vimeo.

Highlights:

Erweiterter Zero-Day Schutz durch das Aufspüren von unerkannten Bedrohungen durch Sophos Sandstorm mit der neuen Cloud-Sandboxing Subscription (Achtung, die neue Subscription ist nicht im FullGuard Bundle bzw. TotalProtect enthalten und muss separat lizenziert werden.)

Neue Konfigurationsmöglichkeiten durch neue Funktion Benutzer und Gruppenbasierte Regeln zu definieren. Einbindung der neuen Sophos Hardware AP15C, RED15w, SG85 und SG85w ist ausschließlich mit UTM 9.4 möglich.

Definition von Sophos Sandstorm

- neue "Breach Detection Platform" im Sophos Portfolio

- Cloud basierte NextGen Sandbox

- erkennt, blockiert und reagiert auf unbekannte Bedrohungen (APT, ATA, 0-day usw.)

- dynamische Malwareanalyse

- gezielter Angriffsschutz, Transparenz und Analyse

Hinweis: Für die XG-Serie ist die Einführung von Sophos Sandstorm im Q4 2016 geplant

Was wird erreicht:

- Angriffsanalyse

- Angriffsschutz

- Angriffssichtbarkeit

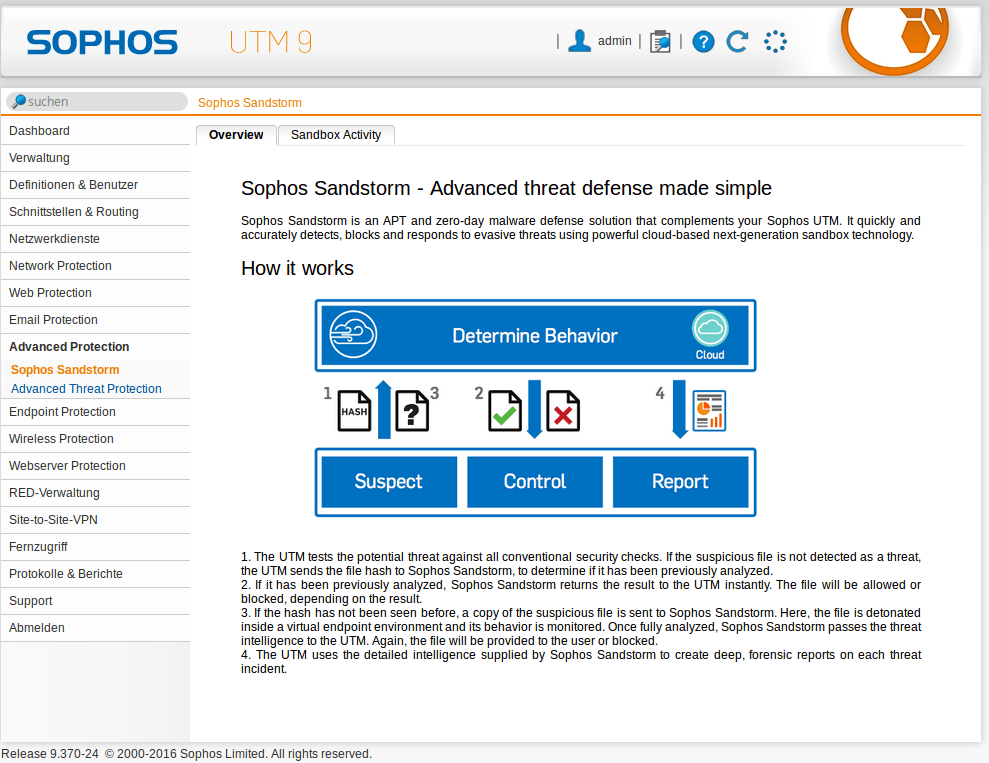

Wie funktioniert Sophos Sandboxing?

Hier eine grobe Beschreibung der Funktionsweise:

Die vorhandene Schwarmintelligenz wird mit Sandboxing perfekt genutzt. Es erfolgt eine dynamische Analyse bspw. E-Mail mit bislang unbekannten Anhang geht ein (vergleichbar mit Anwender möchte Datei im Internet herunterladen). Bislang noch unbekannter Anhang wird von der UTM untersucht, es wird ein Hash-Wert erstellt, um festzustellen, ob die Datei schon untersucht wurde und welches Ergebnis erzielt wurde. Es kann somit direkt festgestellt werden, wie weiter verfahren wird und ob ein positives oder negatives Ergebnis vorliegt. Dabei gibt es drei Möglichtkeiten:

- Datei wurde schon einmal in der Sandbox überprüft, es befindet sich Schadcode darin, über Negativliste wird sichergestellt, dass Datei nicht zugestellt wird.

- Datei wurde überprüft und ist frei von Schadcode, ergibt einen positiven Wert, d.h. Datei wird an Anwender zugestellt.

- Datei noch gar nicht bekannt - Es wird eine Kopie der Datei an die Sophos Labs übertragen und dort in der Sandbox ausgeführt und auf Schadcode untersucht. Es erfolgt ein Prüfung gegenüber diversen Betriebssystemen (Windows, Mac OS, Android), Browsern es kann dann eine Aussage getroffen werden, ob Datei mit positiven oder negativen Ergebnis geprüft wurde. Auf Grundlage dessen, wird die Datei dem Anwender zur Verfügung gestellt oder bei Belastung die Zustellung verhindert. Gleichzeitig wird über entsprechende Datei ein Report erstellt, um den Administrator zu informieren. Dort wird dargestellt, welche schadhaften Segmente die Datei enthielt.

Wo wird es aktiviert?

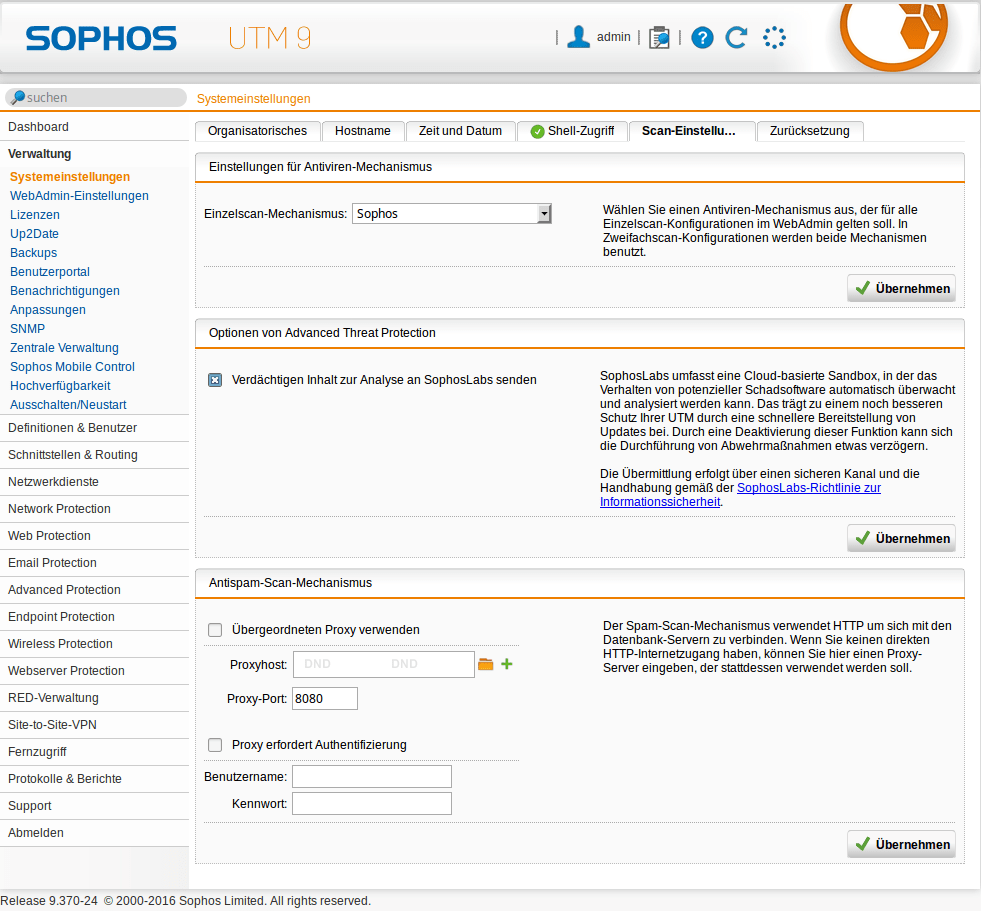

Voraussetzung für die Aktivierung von Sophos Sandbox ist, dass als primäre AV-Engine die Sophos Engine ausgewählt wird. Sonst gibt es keine neuen Extra-Menüpunkte für Sophos Sandbox. Einstellungen erfolgt unter den betreffenden Menüpunkten der Web Protection u. E-Mail Protection

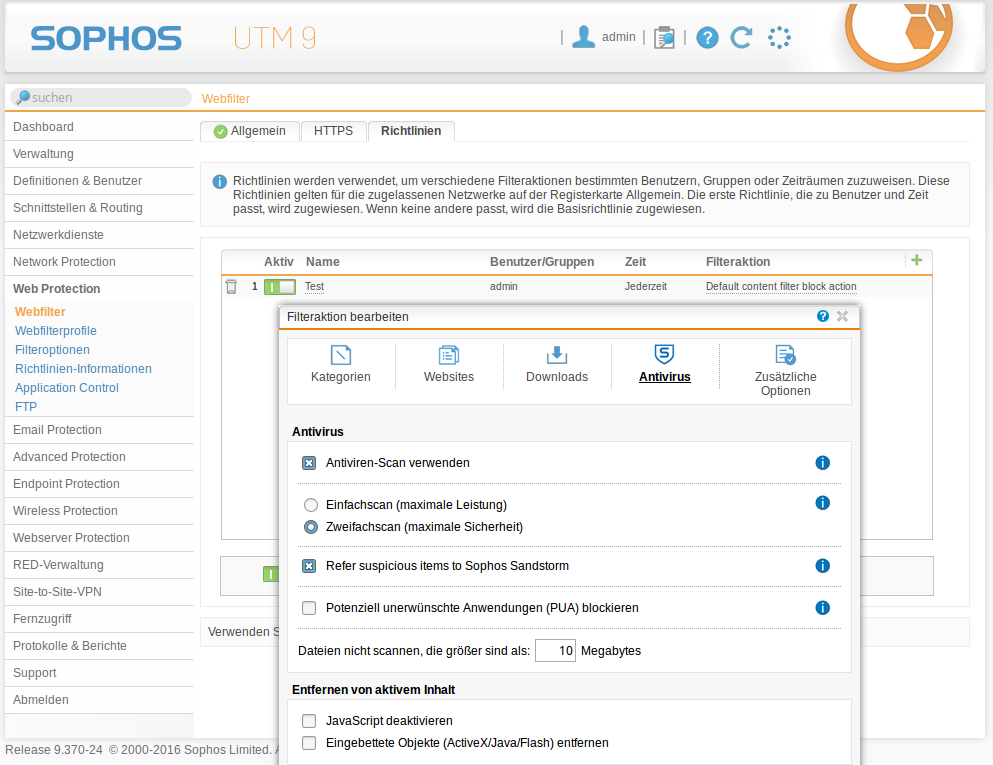

1. In der Web Protection über zusätzliche Aktivierung unter Web Protection/ Webfilter/ Policies/ Antivirus

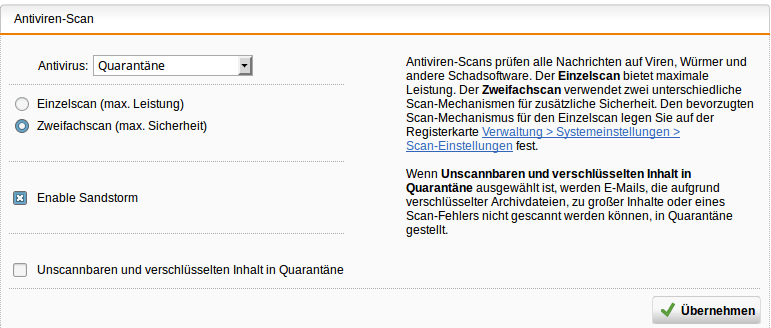

2. In der E-Mail Protection kann Sandstorm über die Auswahl des Sandstorm-Häkchens unter SMTP/ Antivirus aktiviert werden.

Neuer Punkt auf Oberfläche "Advanced Protection" mit den bereichen "Advanced Threat Protection" und "Sophos Sandstorm" mit weiteren Informationen.

Unser Fazit: Sandstorm bietet eine zusätzliche, sehr sinnvolle Erweiterung der ohnehin schon gegebenen Sicherheit. Leider als zusätzliche Subscription und leider ist es auch nicht im FullGuard Bundle enthalten. Aber Sophos Sandstorm ist eine Investition in die Sicherheit, die sich für viele Unternehmen lohnen könnte. Interessant wäre wie sich Sophos Sandboxing auf die Performance der UTM auswirkt bzw. wie Sandboxing funktioniert, wenn das Unternehmen über eine eher geringe Bandbreite angeschlossen (Upload) ist und große Dateien verschickt werden. Wir werden diesbezüglich weitere Tests durchführen und hier berichten.

Weitere Highlights der neuen UTM Elevated 9.4:

- Sophos Transparent Authentication Suite - die eine transparente Authentifizierung für Firewall und Applikatinsregeln gegen das AD ermöglicht.

- WAF Persistent Session Cookies, die die Zusammenarbeit mit Webapplikationen und Serverfarmen verbessern.

- IPv6 SSL VPN Support

Neue Sophos UTM-Hardware:

- Sophos SG85 (SG 85) und SG85w (SG 85w) - die neue Einstiegsebene im Sophos UTM Bereich mit 8 GB Flash-Speicher, ohne Festplatte und vorerst nur einem integrierten Virenscanner (Sophos)

- Sophos AP15C

- Sophos RED15w WiFi Appliance

Quelle der Informationen: Sophos GmbH, vielen Dank!