Leiten Sie vom System generierte Authentifizierungsabfragen durch einen IPsec-Tunnel weiter

Sie können den von der Sophos Firewall generierten Datenverkehr durch einen richtlinienbasierten oder routenbasierten VPN-Tunnel leiten.

So können Sie beispielsweise die Authentifizierungsanfragen der Firewall einer Zweigstelle über einen IPsec-Tunnel an den in der Zentrale eingesetzten AD-Server weiterleiten.

Überblick

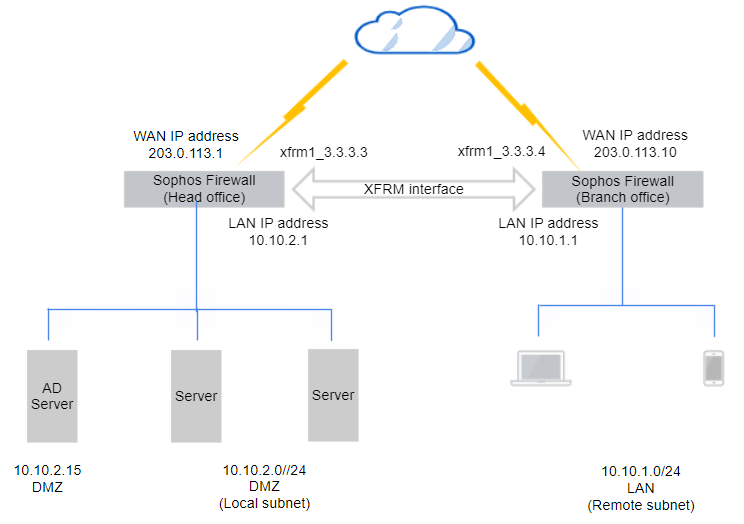

Ein IPsec-VPN-Tunnel verbindet die Firewalls der Zentrale und der Zweigstellen.

Der vom System generierte Datenverkehr verwendet ein Gateway, das auf Netzwerk > WAN-Link-Manager standardmäßig. Sie können sicherstellen, dass dieser Datenverkehr einen IPsec-Tunnel verwendet. Dieses Beispiel zeigt, wie Sie richtlinien- und routenbasierte Tunnel für den Datenverkehr verwenden.

Gehen Sie für richtlinienbasierte IPsec-Tunnel auf der Firewall der Zweigstelle wie folgt vor:

- Fügen Sie eine IPsec-Route für systemgenerierten Datenverkehr zum AD-Server hinzu.

- Übersetzen (Source-NAT) Sie die Gateway-Adressen der Zweigstelle in eine LAN- oder WAN-Schnittstelle für Authentifizierungsabfragen an die Adresse des AD-Servers. In diesem Beispiel verwenden wir eine LAN-Schnittstelle.

- Überprüfen Sie die lokalen und Remote-Subnetze in Ihrer richtlinienbasierten IPsec-Konfiguration auf die LAN- oder WAN-Schnittstelle, die Sie bei der Übersetzung verwendet haben.

Gehen Sie für routenbasierte IPsec-Tunnel wie folgt vor:

- Übersetzen Sie (Source-NAT) die Gateway-Adressen der Zweigstelle in die XFRM-Schnittstelle für Authentifizierungsabfragen an die Adresse des AD-Servers. Führen Sie dies in der Firewall der Zweigstelle durch.

- Konfigurieren Sie eine SD-WAN-Route, um Authentifizierungsabfragen an die XFRM-Schnittstelle zu senden. Führen Sie dies auf den Firewalls der Zweigstelle und der Zentrale durch.

- Konfigurieren Sie eingehende und ausgehende Firewall-Regeln für die Firewall der Hauptniederlassung.

Die Konfigurationsdetails sind Beispiele, die auf dem folgenden Netzwerkdiagramm basieren:

Voraussetzung: Konfigurieren eines IPsec-VPN-Tunnels

Sie müssen auf beiden Firewalls über eine der folgenden VPN-Konfigurationen verfügen:

- Ein richtlinienbasiertes VPN für den Datenverkehr zwischen dem LAN der Zweigstelle und den DMZ-Subnetzen der Zentrale. Siehe die folgenden Konfigurationsbeispiele:

- Ein routenbasiertes VPN mit Any-to-Any-Subnetzen zwischen den Firewalls der Zweigstelle und der Zentrale. Siehe folgendes Konfigurationsbeispiel:

Sie müssen die folgenden IP-Hosts auf beiden Firewalls konfigurieren:

- AD-Server (Beispiel:

10.10.1.15) - LAN-Schnittstelle der Zweigstelle (Beispiel:

10.10.1.1) - XFRM-Schnittstellenadressen (Beispiel:

3.3.3.3Und3.3.3.4)

Sie müssen eine IPsec-Route hinzufügen und die Gateway-Adressen in der Firewall der Zweigstelle übersetzen.

Zweigstelle: Hinzufügen einer IPsec-Route

Gehen Sie wie folgt vor:

- Melden Sie sich bei der CLI der Firewall der Zweigstelle an.

- Eingeben 4 für Gerätekonsole und drücken Sie die Eingabetaste.

-

Um eine IPsec-Route hinzuzufügen, die vom System generierten Datenverkehr über eine IPsec-Verbindung an den AD-Server sendet, geben Sie den folgenden Befehl ein:

system ipsec_route add host <IP address of host> tunnelname <tunnel>Beispiel

System ipsec_route Host hinzufügen

10.10.2.15Tunnelname Zweigstelle_zur_Zentrale

Übersetzen Sie die Adressen von Gateways, die vom systemgenerierten Datenverkehr genutzt werden

Gehen Sie wie folgt vor:

-

Übersetzen Sie die Gateway-Adressen der Firewall der Zweigstelle in eine LAN-Schnittstellenadresse für Authentifizierungsabfragen an den AD-Server in der Zentrale.

Geben Sie den folgenden Befehl ein:

set advanced-firewall sys-traffic-nat add destination <Destination or network IP address> snatip <NATed IP>Beispiel

Erweiterte Firewall festlegen, Sys-Traffic-Nat, Ziel hinzufügen

10.10.2.15Schnappschuss10.10.1.1 -

Stellen Sie sicher, dass Sie die übersetzte LAN-Schnittstelle als lokales und Remote-Subnetz in den entsprechenden IPsec-Konfigurationen der Zweigstelle und der Zentrale ausgewählt haben.

Sie können einen routenbasierten Tunnel mit beliebigen Subnetzen verwenden.

Zweigstelle: SD-WAN-Route hinzufügen

- Gehe zu Routenplanung > SD-WAN-Routen und klicken Sie auf Hinzufügen.

- Geben Sie einen Name.

- Satz Quellnetzwerke Zu Beliebig.

- Satz Zielnetzwerke zum IP-Host für den AD-Server. So konfigurieren Sie den IP-Host:

- Klicken Neues Element hinzufügen und klar Beliebig.

- Klicken Hinzufügen und geben Sie eine Name.

- Für IP-Adresse, eingeben

10.10.2.15 - Klicken Speichern.

-

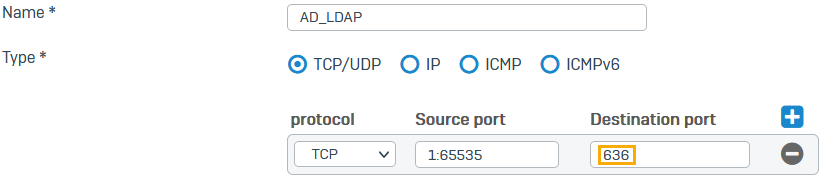

Für Leistungen, erstellen Sie ein Objekt für TCP-Port 636 (den Standardport für sichere AD- und LDAP-Authentifizierung).

Gehen Sie wie folgt vor:

-

Unter Einstellungen für die Linkauswahl, wählen Primäre und Backup-Gateways.

- Klicken Sie auf die Dropdown-Liste für Primäres Gateway und klicken Sie auf Hinzufügen.

-

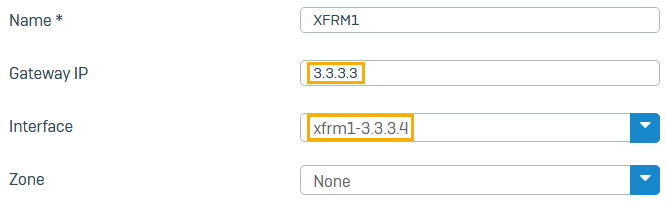

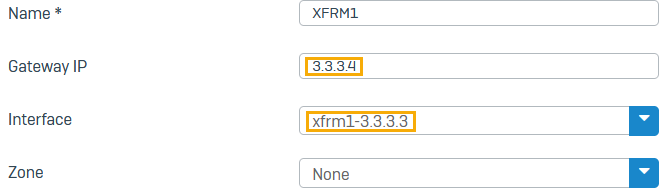

Gehen Sie wie folgt vor:

- Geben Sie einen Namen ein.

- Für Gateway-IP, geben Sie die XFRM-IP-Adresse der Zentrale ein (

3.3.3.3). -

Für Schnittstelle, wählen Sie die XFRM-Schnittstelle aus, die Sie auf dieser Firewall konfiguriert haben (Beispiel:

xfrm1_3.3.3.4). -

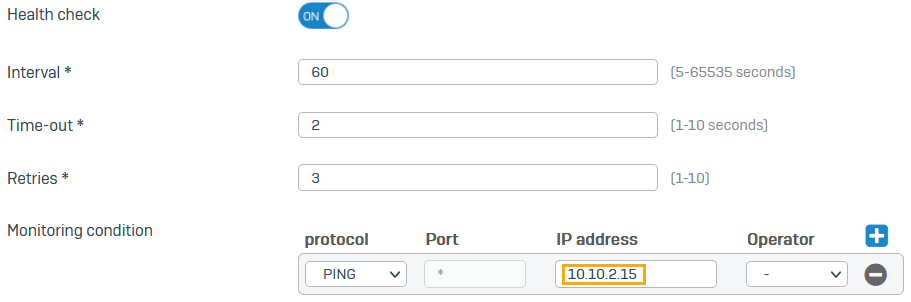

Falls Sie es wollen Gesundheitscheck auf, für Überwachungsbedingung, geben Sie die IP-Adresse des AD-Servers ein (

10.10.2.15).

-

Wählen Weiterleiten nur über angegebene Gateways.

Die Firewall blockiert dann den Datenverkehr, wenn der Tunnel nicht verfügbar ist.

-

Klicken Speichern.

Zweigstelle: Ping über VPN einschalten

- Gehe zu Verwaltung > Gerätezugriff.

- Unter Ping/Ping6aktivieren Sie das Kontrollkästchen für VPN.

- Klicken Anwenden.

Zweigstelle: Übersetzen Sie das standardmäßig verwendete Gateway

Übersetzen Sie (Source-NAT) die Gateway-Adressen der Firewall der Zweigstelle in die XFRM-Schnittstellenadresse für systemgenerierten Datenverkehr zum AD-Server der Hauptniederlassung.

Geben Sie den folgenden Befehl ein:

set advanced-firewall sys-traffic-nat add destination <Destination or network IP address> snatip <NATed IP> Beispiel

Erweiterte Firewall festlegen, Sys-Traffic-Nat, Ziel hinzufügen 10.10.2.15 Schnappschuss 10.10.1.1

Hauptsitz: SD-WAN-Route hinzufügen

- Gehe zu Routenplanung > SD-WAN-Routen und klicken Sie auf Hinzufügen.

- Geben Sie einen Name.

- Satz Quellnetzwerke zum IP-Host für den AD-Server (

10.10.2.15). - Satz Zielnetzwerke zum IP-Host für die LAN-Schnittstelle, auf die Sie in der Firewall der Zweigstelle übersetzt haben (

10.10.1.1). -

Für Leistungen, erstellen Sie ein Objekt für TCP-Port 636 (den Standardport für sichere AD- und LDAP-Authentifizierung).

Gehen Sie wie folgt vor:

- Klicken Neues Element hinzufügen und klar Beliebig.

- Klicken Hinzufügen und klicken Sie auf Leistungen.

- Geben Sie einen Name.

- Für Zielhafen, eingeben

636. - Klicken Speichern.

-

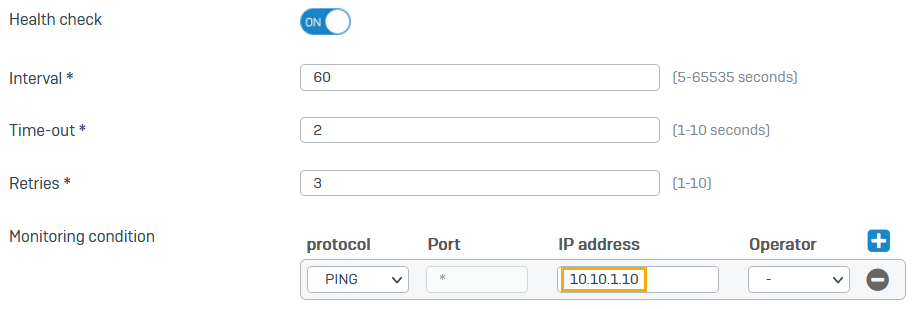

Unter Einstellungen für die Linkauswahl, wählen Primäre und Backup-Gateways.

- Klicken Sie auf die Dropdown-Liste für Primäres Gateway und klicken Sie auf Hinzufügen.

-

Gehen Sie wie folgt vor:

- Geben Sie einen Namen ein.

- Für Gateway-IP, geben Sie die XFRM-IP-Adresse der Zweigstelle ein (

3.3.3.4). -

Für Schnittstelle, wählen Sie die XFRM-Schnittstelle aus, die Sie auf dieser Firewall konfiguriert haben (Beispiel:

xfrm1_3.3.3.3). -

Falls Sie es wollen Gesundheitscheck auf, für Überwachungsbedingung, geben Sie eine IP-Adresse im LAN der Zweigstelle ein (

10.10.1.10).

-

Wählen Weiterleiten nur über angegebene Gateways.

Die Firewall blockiert dann den Datenverkehr, wenn der Tunnel nicht verfügbar ist.

-

Klicken Speichern.

Zentrale: Ping über VPN einschalten

- Gehe zu Verwaltung > Gerätezugriff.

- Unter Ping/Ping6aktivieren Sie das Kontrollkästchen für VPN.

- Klicken Anwenden.

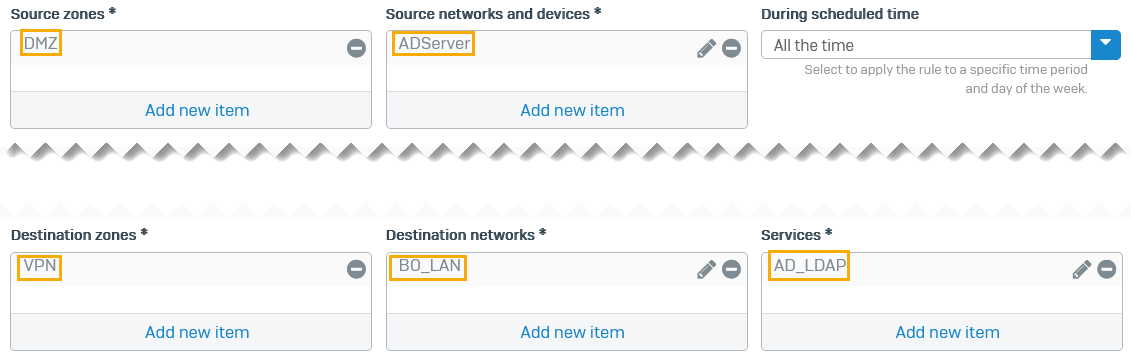

Hauptsitz: Firewallregel für ausgehenden Datenverkehr

Konfigurieren Sie eine Firewall-Regel, um ausgehenden Datenverkehr über die Firewall der Zentrale zuzulassen. Dadurch kann der AD-Server seine Antworten über den routenbasierten VPN-Tunnel senden.

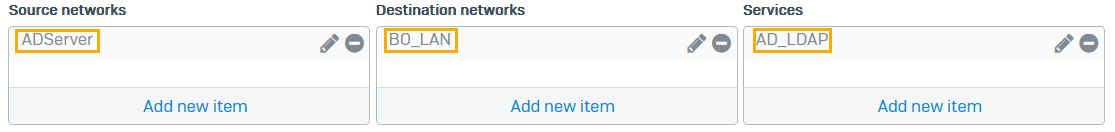

Wählen Sie Folgendes aus:

- Quellzonen:

DMZ - Quellnetzwerke und -geräte:

ADServer - Zielzonen:

VPN - Zielnetzwerke:

BO_LAN - Leistungen:

AD_LDAP -

Klicken Speichern.

Hier ist ein Beispiel:

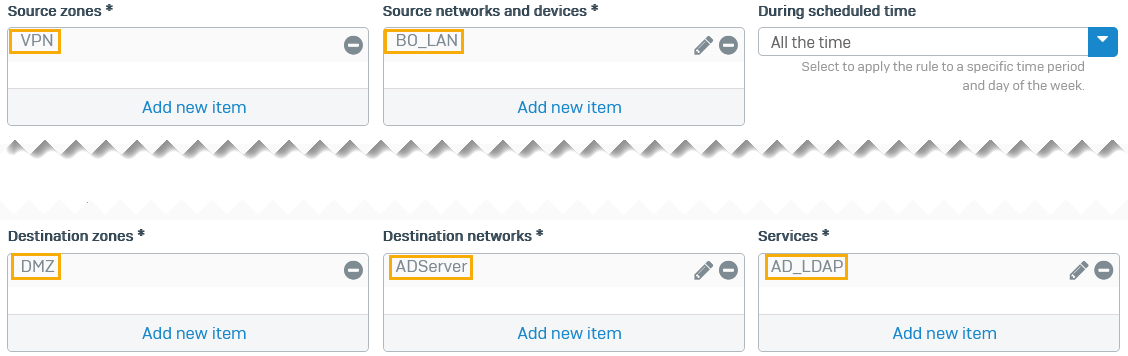

Hauptsitz: Firewall-Regel für eingehenden Datenverkehr

Konfigurieren Sie eine Firewall-Regel, um eingehenden Datenverkehr über die Firewall der Zentrale zuzulassen. Über den routenbasierten VPN-Tunnel empfangene Authentifizierungsanfragen werden dann an den AD-Server gesendet.

Wählen Sie Folgendes aus: