SATC mit Sophos Server Protection einrichten

Sophos Authentication for Thin Client (SATC) mit Sophos Server Protection ermöglicht der Sophos Firewall die Authentifizierung von Benutzern, die auf einen Server oder Remote-Desktop zugreifen.

Einführung

SATC ist in Sophos Server Protection in Sophos Central enthalten. Es ist Teil des Sophos Central Server Core Agent und mit jeder Server Protection-Lizenz in Sophos Central verfügbar. SATC wird ab Windows Server 2016 unterstützt.

Die Sophos Firewall unterstützt die eigenständige SATC-Komponente nicht mehr.

Notiz

SATC mit Sophos Server Protection unterstützt nur Windows Remote Desktop Services.

Notiz

Sie müssen das Windows Server-Installationsprogramm von Sophos Central herunterladen. Die angezeigten Installationsprogramme hängen von Ihren Lizenzen ab.

Um die SATC-Authentifizierung mit Sophos Server Protection auf Windows Remote Desktop Services zu implementieren, müssen Sie das Windows Server-Installationsprogramm auf dem Remote Desktop Session Host installieren. Anschließend müssen Sie SATC über die Registrierung des Hosts an folgendem Speicherort konfigurieren:

HKLM\Software\Sophos\Sophos Network Threat Protection\Application

Sie können die folgenden Optionen konfigurieren:

| Registrierungswert | Beschreibung |

|---|---|

| SendSatcEvents (DWORD) | Wenn vorhanden und ungleich Null, ist die SATC-Funktion aktiviert. |

| SatcDestinationAddr (STRING) | Die IPv4-Adresse der Firewall. |

| SatcDestinationPort (DWORD) | Der Port, an den die SATC-Nachrichten gesendet werden. Standard: 6060 |

| SatcExcludedUsers (MULTISTRING) | Eine Liste auszuschließender Benutzernamen. Bei den Einträgen wird die Groß- und Kleinschreibung beachtet. Standardmäßig sendet SATC Authentifizierungsinformationen für lokale Benutzer, beispielsweise die Konten SYSTEM und Administrator. Wir empfehlen die Verwendung dieses Schlüssels, um lokale Benutzerkonten auf dem Gerät auszuschließen. |

| SatcExcludedAddresses (MULTISTRING) | Eine Liste auszuschließender Ziele. Bei der Verbindung mit diesen Zielen werden keine Authentifizierungsinformationen an die Firewall gesendet. Sie können Ziele in den folgenden Formaten eingeben:

|

| SatcPendDurationMs (DWORD) | Wenn SATC aktiviert und auf ein gültiges Ziel konfiguriert ist, steuert dieser Wert, wie lange der Treiber ausgehende IPv4-TCP-Verbindungen wartet. Der Standardwert beträgt 100 ms, wenn er nicht vorhanden ist. Wenn dieser Wert auf Null gesetzt wird, wird die wartende Verbindung deaktiviert. |

Tipp

Wenn Sie die Windows-Eingabeaufforderung zum Konfigurieren von Registrierungsschlüsseln mit mehreren Zeichenfolgen verwenden, verwenden Sie \0 um mehrere Einträge zu trennen. Hier ein Beispiel:

reg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SatcExcludedUsers /t REG_MULTI_SZ /d "SYSTEM\0administrator"

SATC auf einem Windows-Server über die Registrierung einrichten

Um SATC mit Serverschutz einzurichten, gehen Sie wie folgt vor:

- Melden Sie sich bei Sophos Central an.

- Gehe zu Geräte schützen.

-

Unter Serverschutz, laden Sie die Windows Server-Installationsprogramm und installieren Sie es auf Ihrem Windows-Remote-Desktop-Server. Weitere Informationen finden Sie unter Sophos Server Protection.

Notiz

Die auf Sophos Central angezeigten Installationsprogramme hängen von Ihren Lizenzen ab.

-

Deaktivieren Sie den Manipulationsschutz zum Schutz des Servers. Weitere Informationen finden Sie unter Sophos Endpoint: So deaktivieren Sie den Manipulationsschutz.

Tipp

Notieren Sie sich die aktuellen Einstellungen, bevor Sie den Manipulationsschutz deaktivieren. Sie müssen diese wieder ändern, sobald SATC aktiviert ist.

-

Öffnen Sie auf dem Server eine Befehlszeilenkonsole.

-

Führen Sie die folgenden Befehle aus, um SATC zu aktivieren:

reg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SendSatcEvents /t REG_DWORD /d 1reg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SatcDestinationAddr /t REG_SZ /d FIREWALL-IPreg add "HKLM\Software\Sophos\Sophos Network Threat Protection\Application" /v SatcDestinationPort /t REG_DWORD /d FIREWALL-PORT

Ersetzen Sie bei der Eingabe der obigen Befehle

FIREWALL-IP, UndFIREWALL-PORT, mit der IP-Adresse der Sophos Firewall und dem Port (Standard: 6060), über den SATC kommuniziert. -

Aktivieren Sie den Manipulationsschutz erneut.

- Starten Sie den Windows-Remotedesktopserver neu.

IP-Adresse des Windows-Remotedesktopservers zur Sophos Firewall hinzufügen

Damit SATC Benutzer authentifizieren kann, müssen Sie die IP-Adressen Ihrer Windows-Remotedesktopserver auf der Sophos Firewall angeben.

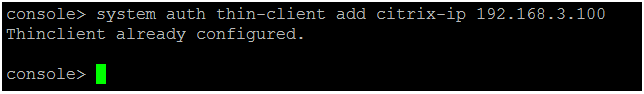

- Gehen Sie zur Befehlszeilenkonsole der Sophos Firewall und wählen Sie die Option 4. Gerätekonsole.

-

Geben Sie den folgenden Befehl ein, um die IP-Adresse des Windows-Remotedesktopservers hinzuzufügen:

system auth thin-client add citrix-ip <TERMINALSERVERIP> Ersetzen<TERMINALSERVERIP> im Befehl durch die IP-Adresse Ihres Windows-Remotedesktopservers.

Ersetzen<TERMINALSERVERIP> im Befehl durch die IP-Adresse Ihres Windows-Remotedesktopservers.Notiz

Die Sophos Firewall unterstützt bis zu 192 Server. Sobald dieses Limit erreicht ist, erscheint folgende Fehlermeldung:

Maximum Thinclient limit reached. Maximum supported Thinclients are 192.Notiz

Sobald Sie die IP-Adresse des Windows-Remote-Desktop-Servers zur Sophos Firewall hinzugefügt haben, funktioniert SATC als einzige Authentifizierungsmethode für diese IP-Adresse. Keine andere Authentifizierungsmethode, auch keine clientlose Benutzerdefinition, funktioniert für diese IP-Adresse.

Hinzufügen eines Active Directory-Servers

Zuerst fügen Sie einen Active Directory-Server hinzu, der eine Suchabfrage enthält.

Zum Abschließen dieser Aufgabe benötigen Sie die folgenden Informationen:

- Domänenname

- NetBIOS-Domäne

- Active Directory-Serverkennwort

Überprüfen Sie die Eigenschaften des Active Directory-Servers. Gehen Sie unter Microsoft Windows beispielsweise zu den Windows-Verwaltungstools.

Suchanfragen basieren auf dem Domänennamen (DN). In diesem Beispiel lautet der Domänenname sophos.com, daher lautet die Suchanfrage: dc=sophos,dc=com.

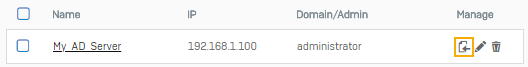

- Gehe zu Authentifizierung > Server und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen fest.

Nachfolgend sind Beispieleinstellungen aufgeführt:

Option Wert Servertyp Aktives Verzeichnis Servername Mein_AD_Server Server-IP/Domäne 192.168.1.100 NetBIOS-Domäne Sophos ADS-Benutzername Administrator Passwort <AD server password>

Verwenden Sie das auf dem Active Directory-Server konfigurierte Kennwort.Domänenname sophos.com Suchanfragen dc=sophos,dc=com -

Klicken Verbindung testen um die Benutzeranmeldeinformationen zu validieren und die Verbindung zum Server zu überprüfen.

Notiz

Wenn sowohl die synchronisierte Benutzer-ID als auch STAS konfiguriert sind, verwendet der Authentifizierungsserver den Mechanismus, von dem er zuerst die Anmeldeanforderung erhält.

-

Klicken Speichern.

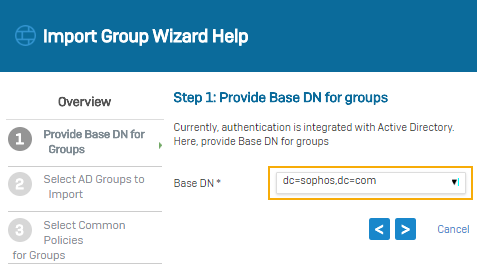

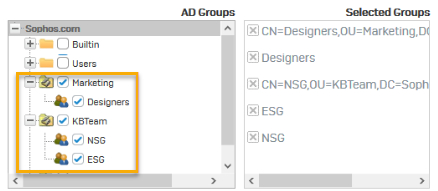

Active Directory-Gruppen importieren

Importieren Sie Active Directory-Gruppen in die Firewall und legen Sie Richtlinien für sie fest.

-

Gehe zu Authentifizierung > Server und klicken Sie auf Importieren

.

. -

Klicken Sie im Assistenten „Gruppe importieren“ auf Start.

-

Wählen Sie den Basis-DN für die Gruppen aus.

-

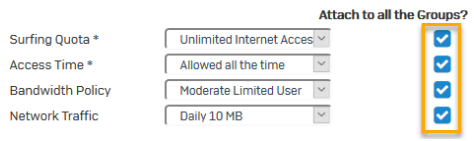

Wählen Sie die zu importierenden AD-Gruppen aus.

-

Wählen Sie gemeinsame Richtlinien für die Gruppen aus.

-

Auswahl überprüfen.

- Ergebnisse anzeigen.

- Gehe zu Authentifizierung > Gruppen und überprüfen Sie die kürzlich importierten Gruppen.

Primäre Authentifizierungsmethode festlegen

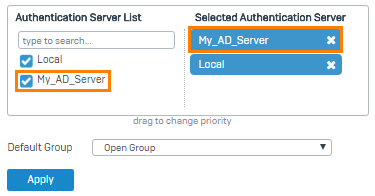

Um zuerst den Active Directory-Server abzufragen, legen Sie ihn als primäre Authentifizierungsmethode fest. Wenn sich Benutzer zum ersten Mal bei der Firewall anmelden, werden sie automatisch als Mitglied der angegebenen Standardgruppe hinzugefügt.

- Gehe zu Authentifizierung > Leistungen.

- In der Liste der Authentifizierungsserver unter Firewall-Authentifizierungsmethoden, wählen Sie My_AD_Server.

-

Verschiebt den Server an die erste Position in der Liste der ausgewählten Server.

-

Klicken Anwenden.

Gehe zu Authentifizierung > Gruppen und überprüfen Sie die importierten Gruppen.

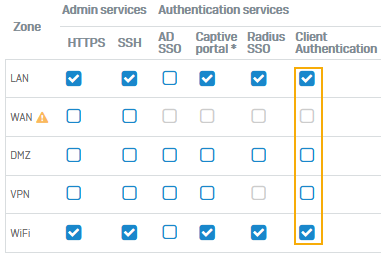

Zugriff erlauben

Erlauben Sie der Sophos Firewall den Zugriff auf die Zone des Windows-Remote-Desktop-Servers für die Client-Authentifizierung. Fügen Sie eine Firewall-Regel hinzu, um den Datenverkehr des Servers zuzulassen. In diesem Beispiel befindet sich der Windows-Remote-Desktop-Server in der LAN-Zone.

-

Um den Zugriff auf die Zone des Windows-Remotedesktopservers zuzulassen, gehen Sie wie folgt vor:

-

Erlauben Sie den Zugriff für den Datenverkehr des Servers:

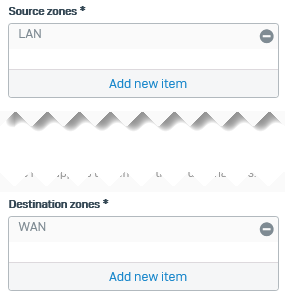

- Gehe zu Regeln und Richtlinien > Firewall-Regelnauf Firewallregel hinzufügenund dann Neue Firewall-Regel.

- Unter Quellzonen, wählen UND.

-

Unter Zielzonen, wählen VANHier ist ein Beispiel:

-

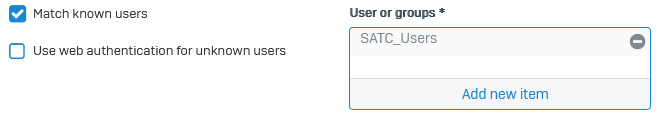

Wählen Übereinstimmung mit bekannten Benutzern.

-

Unter Benutzer oder GruppenWählen Sie die Benutzer und Gruppen aus, denen Sie Zugriff gewähren möchten.

Hier ist ein Beispiel:

-

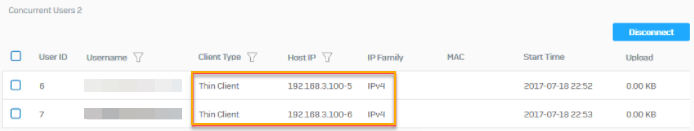

Um die Benutzer anzuzeigen, die sich beim Windows-Remotedesktopserver angemeldet haben, gehen Sie zu Aktuelle Aktivitäten > Live-Benutzer.

Benutzer werden mit den folgenden Details aufgelistet: