Konfigurieren Sie ein Novell eDirectory-kompatibles STAS

Die Sophos Firewall unterstützt Single Sign-On (SSO)-Authentifizierung für Novells eDirectory über die Sophos Transparent Authentication Suite (STAS). Nach der Authentifizierung gewährt STAS Benutzern Zugriff auf Ressourcen.

Einführung

In diesem Beispiel möchten Sie STAS und Sophos Firewall so konfigurieren, dass Benutzer beim Novell eDirectory-Server authentifiziert werden.

Konfigurieren Sie die Novell eDirectory-Einstellungen in STAS

- Melden Sie sich mit den Administratoranmeldeinformationen mit der STAS-Anwendung beim Server an.

- Starten Sie STAS vom Desktop oder Startmenü.

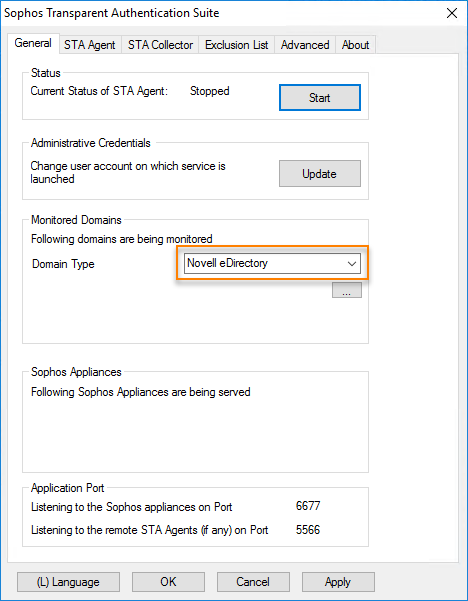

- Gehe zu Allgemein > Überwachte Domänen.

-

Für Domänentyp, wählen Novell eDirectory.

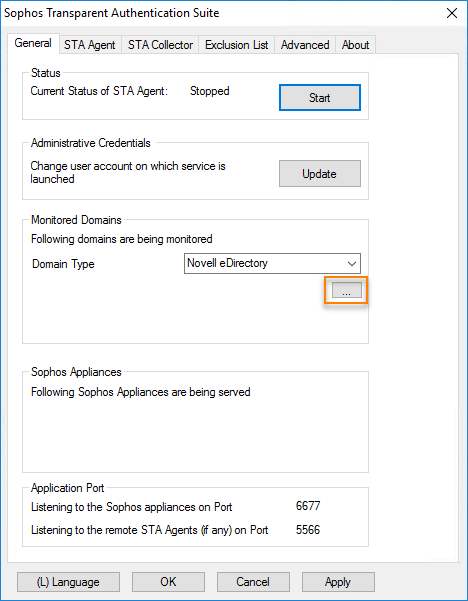

-

Klicken Sie auf die Auslassungspunkte-Schaltfläche [...], um das Novell eDirectory-Konfiguration Fenster.

-

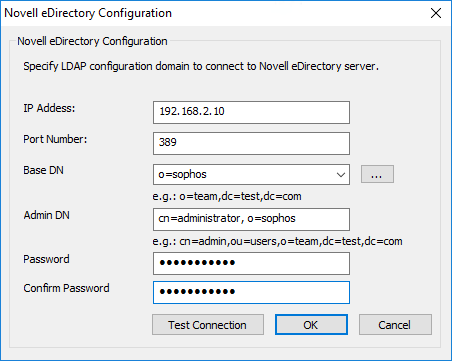

Geben Sie die folgenden Beispieleinstellungen an:

Parameter Wert Beschreibung IP-Adresse 192.168.2.10 IP-Adresse des eDirectory-Servers. Hafen 389 Der Port, über den STAS mit eDirectory kommuniziert.

Der sichere LDAP-Port 636 wird nicht unterstützt.

Basis-DN o=sophos Die oberste Ebene des LDAP-Verzeichnisbaums. Administrator-DN cn=Administrator,

o=sophosDie Identifikation des Administrators. Passwort Sophos123! Das Kennwort des Administrators. -

Klicken Verbindung testen um die Konnektivität mit dem Server zu testen.

- Klicken OK.

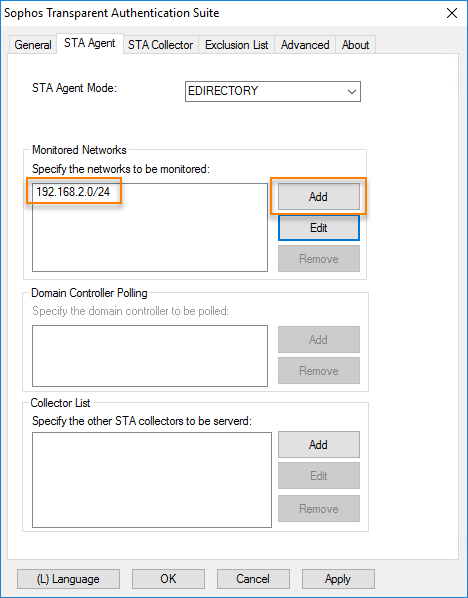

- Gehe zu STA-Agent und wählen Sie INDIREKTORIUM als die STA-Agent Modus.

-

Gehe zu Überwachte Netzwerkeauf Hinzufügen, und geben Sie die zu überwachenden Netzwerke ein.

Hier ist ein Beispiel:

-

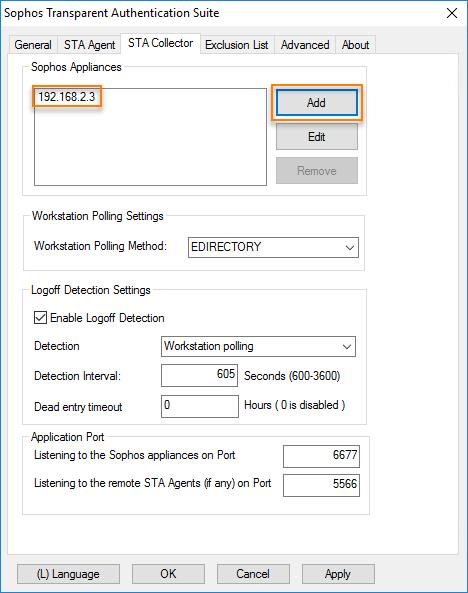

Gehe zu STA-Sammler > Sophos Appliances und klicken Sie auf Hinzufügen.

-

Geben Sie die IP-Adressen der Sophos Firewall-Appliances im Netzwerk ein.

Hier ist ein Beispiel:

-

Klicken OK.

Sophos Firewall konfigurieren

- Melden Sie sich bei der Befehlszeile an mit Telnet oder SSHSie können auch von hier aus darauf zugreifen. Administrator > Konsole in der oberen rechten Ecke der Webadministrationskonsole.

- Option wählen 4. Gerätekonsole.

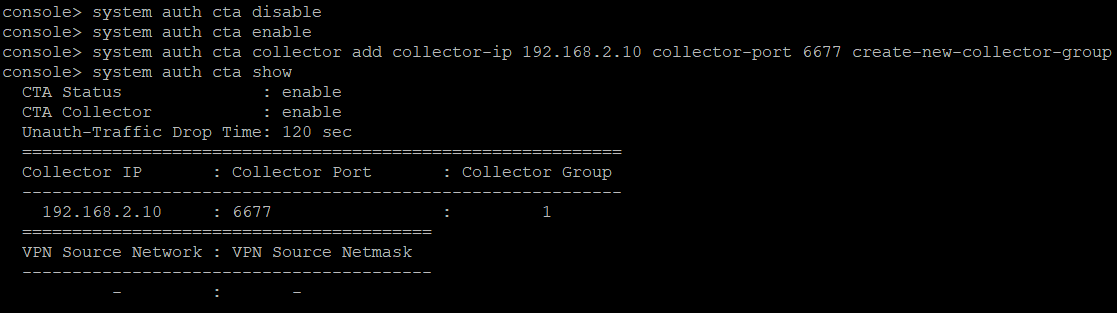

-

Geben Sie die folgenden Befehle ein:

system auth cta disablesystem auth cta enablesystem auth cta collector add collector-ip <ipaddress> collector-port <port number> create-new-collector-groupsystem auth cta show

Hier ist ein Beispiel:

Weitere Ressourcen