Konfigurieren Sie IPsec Remote Access VPN mit dem Sophos Connect-Client

Sie können IPsec-Remote-Access-Verbindungen konfigurieren. Benutzer können die Verbindung über den Sophos Connect-Client herstellen.

Videos

Konfigurieren Sie den Remotezugriff auf IPsec und SSL VPN

Konfigurieren von Microsoft Entra ID SSO für Sophos Connect

Einführung

Gehen Sie wie folgt vor, um IPsec-Remote-Access-Verbindungen über den Sophos Connect-Client zu konfigurieren und herzustellen:

- Generieren Sie ein lokal signiertes Zertifikat.

- (Optional) Richten Sie Microsoft Entra ID Single Sign-On (SSO) ein.

- Überprüfen Sie die Authentifizierungsmethoden.

- Konfigurieren Sie die IPsec-Remotezugriffsverbindung.

- Senden Sie die Konfigurationsdatei an die Benutzer.

- (Optional) Weisen Sie einem Benutzer eine statische IP-Adresse zu.

- Fügen Sie eine Firewall-Regel hinzu.

- Zugriff auf Dienste zulassen.

- Senden Sie den Sophos Connect-Client an Benutzer. Alternativ können Benutzer ihn vom VPN-Portal herunterladen.

Benutzer müssen wie folgt vorgehen:

- Installieren Sie den Sophos Connect-Client auf Ihren Endgeräten.

- Importieren Sie die Konfigurationsdatei in den Client und stellen Sie die Verbindung her.

Notiz

IPsec Remote Access VPN unterstützt keine Verbindungen aus der LAN-Zone.

Konfigurieren eines lokal signierten Zertifikats

- Gehe zu Zertifikate > Zertifikate und klicken Sie auf Hinzufügen.

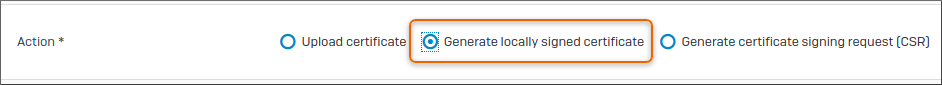

-

Wählen Lokal signiertes Zertifikat generieren.

Alternativ können Sie wählen Zertifikat hochladen wenn Sie eines haben.

-

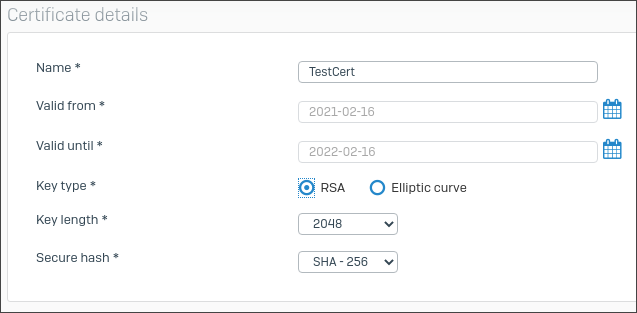

Geben Sie die Zertifikatsdetails für das lokal signierte Zertifikat.

Hier ist ein Beispiel:

-

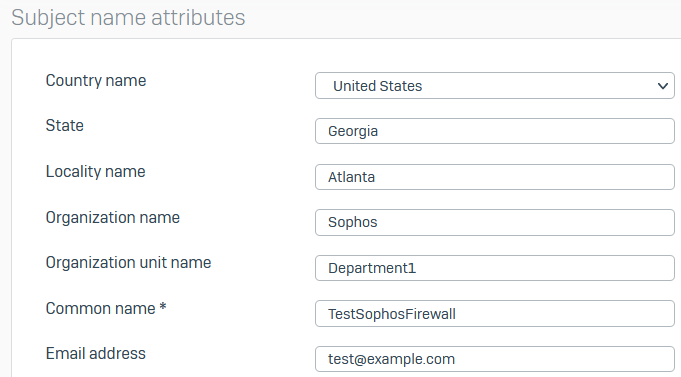

Geben Sie die Attribute für den Betreffnamen.

Hier ist ein Beispiel:

-

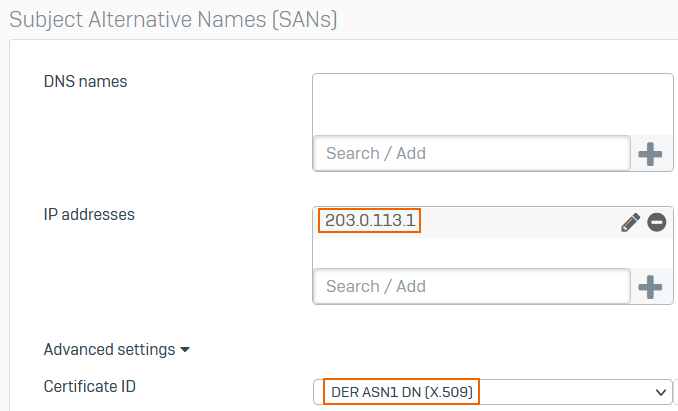

Unter Alternative Betreffnamen, geben Sie einen DNS-Namen oder eine IP-Adresse ein und klicken Sie auf die Schaltfläche „Hinzufügen“ (+).

Hier ist ein Beispiel:

Einrichten von Microsoft Entra ID SSO

Sie können die Microsoft Entra ID SSO-Authentifizierung für den Remote-Zugriff auf IPsec VPN einrichten. Siehe Microsoft Entra ID (Azure AD)-Server.

Gehen Sie wie folgt vor, um die Microsoft Entra ID SSO-Authentifizierung einzurichten:

- Konfigurieren Sie die Microsoft Entra-ID im Azure-Portal. Siehe Konfigurieren der Microsoft Entra ID (Azure AD) im Azure-Portal.

- Fügen Sie einen Microsoft Entra ID-Server in der Firewall hinzu. Siehe Hinzufügen eines Microsoft Entra ID (Azure AD)-Servers.

- (Optional) Importieren Sie Gruppen aus Microsoft Entra ID. Siehe Importgruppen.

- Erlauben Sie die erforderlichen URLs. Siehe Microsoft Azure-URLs zulassen.

Überprüfen Sie die Authentifizierungsdienste

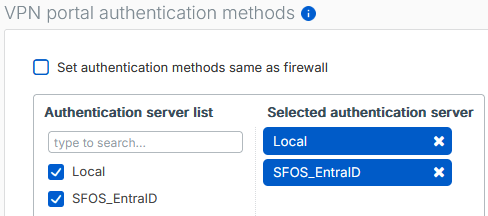

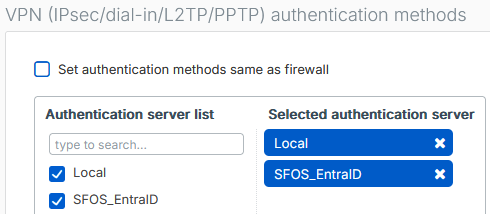

Überprüfen Sie, ob die Authentifizierungsmethoden, die Sie für das VPN-Portal und IPsec VPN verwenden möchten, in Authentifizierung > Leistungen.

In diesem Beispiel legen Sie die VPN-Portal- und IPsec-VPN-Authentifizierungsmethoden auf lokale Authentifizierung und einen Authentifizierungsserver wie Microsoft Entra ID fest.

- Gehe zu Authentifizierung > Leistungen.

-

Unter Authentifizierungsmethoden für VPN-Portale, überprüfen Sie, ob die Ausgewählter Authentifizierungsserver ist eingestellt auf Lokal und den Authentifizierungsserver, den Sie unter Authentifizierung > Server.

-

Unter VPN (IPsec/Dial-In/L2TP/PPTP)-Authentifizierungsmethoden, überprüfen Sie, ob die Ausgewählter Authentifizierungsserver ist eingestellt auf Lokal und den Authentifizierungsserver, den Sie unter Authentifizierung > Server.

Notiz

Wenn Sie die Microsoft Entra ID SSO-Authentifizierung verwenden möchten, stellen Sie sicher, dass Sie den Microsoft Entra ID-Server als Authentifizierungsmethode in Authentifizierung > Leistungen bevor Sie die VPN-Konfigurationsdatei herunterladen. Andernfalls funktioniert die SSO-Authentifizierung nicht.

Konfigurieren von Remotezugriff auf IPsec

Legen Sie die Einstellungen für IPsec-Remotezugriffsverbindungen fest.

- Gehe zu Remote-Zugriff-VPN > IPsec und klicken Sie auf Aktivieren.

-

Legen Sie die allgemeinen Einstellungen fest.

Name Beispieleinstellungen Schnittstelle 203.0.113.1Wählen Sie einen WAN-Port aus.

IPsec-Profil DefaultRemoteAccessSie können IKEv1-Profile nur mit Dead-Peer-Erkennung (DPD) ausgeschaltet oder eingestellt Trennen.

Authentifizierungstyp Digital certificateLokales Zertifikat Appliance certificateRemote-Zertifikat TestCertWählen Sie ein lokal signiertes Zertifikat. Alternativ können Sie ein Zertifikat auswählen, das Sie hochgeladen haben auf Zertifikate > Zertifikate.

Lokale ID Die Firewall wählt automatisch die lokale ID für digitale Zertifikate aus.

Stellen Sie sicher, dass Sie eine Zertifikats-ID für das Zertifikat konfiguriert haben.

Remote-ID Stellen Sie sicher, dass Sie eine Zertifikats-ID für das Zertifikat konfiguriert haben. Zugelassene Benutzer und Gruppen TestGroup -

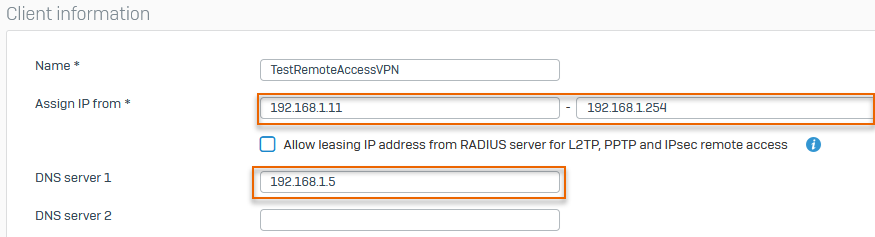

Geben Sie die Clientinformationen an.

Hier ist ein Beispiel:

Name Beispieleinstellungen Name TestRemoteAccessVPNIP zuweisen von 192.168.1.11192.168.1.254DNS-Server 1 192.168.1.5 -

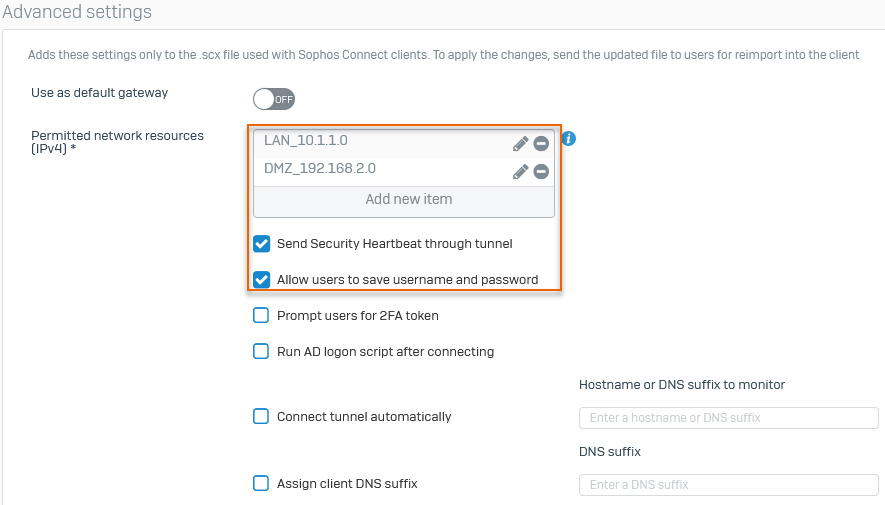

Geben Sie die gewünschten erweiterten Einstellungen an und klicken Sie auf Anwenden.

Name Beispieleinstellungen Erlaubte Netzwerkressourcen (IPv4) LAN_10.1.1.0DMZ_192.168.2.0Senden Sie den Sicherheits-Heartbeat durch den Tunnel Sendet den Security Heartbeat von Remote-Clients durch den Tunnel. Benutzern erlauben, Benutzernamen und Kennwort zu speichern Benutzer können ihre Anmeldeinformationen speichern. Hier ist ein Beispiel:

-

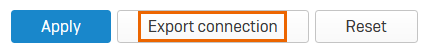

Klicken Exportverbindung unten auf der Seite.

Die exportierten

tar.gzDatei enthält eine.scxDatei und eine.tgbDatei. -

Senden Sie die

.scxDatei an Benutzer. Alternativ können Sie den Client herunterladen und an Benutzer senden.

Zuweisen einer statischen IP-Adresse zu einem Benutzer

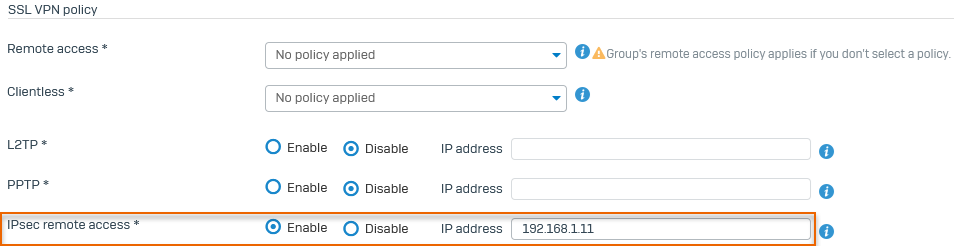

Sie können einem Benutzer, der sich über den Sophos Connect-Client verbindet, wie folgt eine statische IP-Adresse zuweisen:

- Gehe zu Authentifizierung > Benutzerund wählen Sie den Benutzer aus.

-

Gehen Sie auf der Einstellungsseite des Benutzers nach unten zu IPsec-Fernzugriffauf Aktivierenund geben Sie eine IP-Adresse ein.

Hier ist ein Beispiel:

Hinzufügen einer Firewallregel

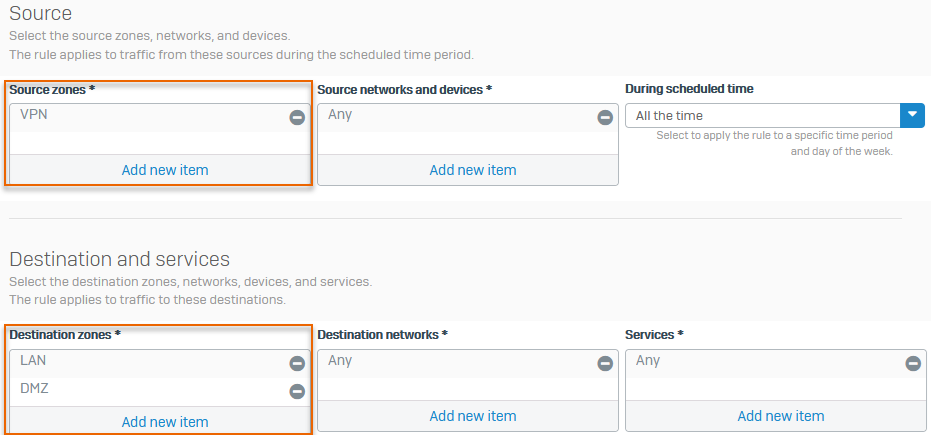

Konfigurieren Sie eine Firewall-Regel, um Datenverkehr vom VPN zum LAN und zur DMZ zuzulassen, da Sie in diesem Beispiel Remotebenutzern den Zugriff auf diese Zonen ermöglichen möchten.

- Geben Sie einen Namen ein.

-

Geben Sie die Quell- und Zielzonen wie folgt an und klicken Sie auf Anwenden:

Name Beispieleinstellungen Quellzonen VPNZielzonen LANDMZHier ist ein Beispiel:

Notiz

Unter „Erweiterte Einstellungen“ für IPsec (Fernzugriff), wenn Sie auswählen Als Standard-Gateway verwendensendet der Sophos Connect Client den gesamten Datenverkehr des Remote-Benutzers, einschließlich des Internetverkehrs, durch den Tunnel. Um diesen Datenverkehr zuzulassen, müssen Sie zusätzlich Folgendes festlegen: Zielzone zum WAN in der Firewall-Regel.

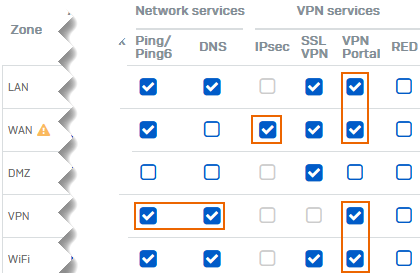

Zugriff auf Dienste zulassen

Sie müssen Benutzern den Zugriff auf Dienste wie IPsec, VPN-Portal, DNS und Ping erlauben.

- Gehe zu Verwaltung > Gerätezugriff.

-

Unter IPsecwählen Sie die VAN Kontrollkästchen.

Dadurch kann der Datenverkehr von Remote-Benutzern auf Remote-Zugriff und Site-to-Site-IPsec-VPN-Tunnel zugreifen.

-

Unter VPN-Portalaktivieren Sie die Kontrollkästchen für UND, VAN, VPN, Und W-lan.

Dadurch können sich Benutzer aus diesen Zonen beim VPN-Portal anmelden und den Sophos Connect Client herunterladen. Wir empfehlen, den Zugriff aus dem WAN nur temporär zuzulassen.

-

(Optional) Unter DNSwählen Sie die VPN Kontrollkästchen.

Dadurch können Remotebenutzer Domänennamen über VPN auflösen, wenn Sie die DNS-Auflösung durch die Firewall angegeben haben.

-

(Optional) Unter Ping/Ping6wählen Sie die VPN Kontrollkästchen.

Dadurch können Remotebenutzer die VPN-Konnektivität mit der Firewall überprüfen.

-

Klicken Anwenden.

Sophos Connect-Client auf Endgeräten konfigurieren

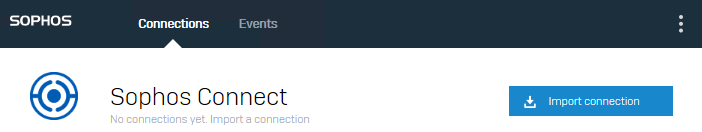

Benutzer müssen den Sophos Connect-Client auf ihren Endgeräten installieren und die .scx Datei an den Client.

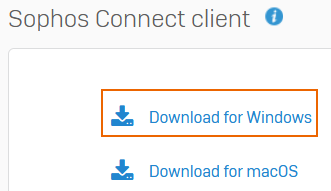

Sie können die Sophos Connect-Client-Installationsprogramme von der Sophos Firewall-Webadministrationskonsole herunterladen und mit Benutzern teilen.

Alternativ können Benutzer den Sophos Connect-Client wie folgt vom VPN-Portal herunterladen:

- Melden Sie sich beim VPN-Portal an.

- Klicken VPN.

-

Unter Sophos Connect-Clientauf eine der folgenden Optionen:

- Download für Windows

- Download für macOS

-

Klicken Sie auf den heruntergeladenen Sophos Connect-Client.

Sie können es dann in der Taskleiste Ihres Endgeräts sehen.

-

Klicken Importverbindungund wählen Sie die

.scxDatei, die Ihr Administrator gesendet hat. -

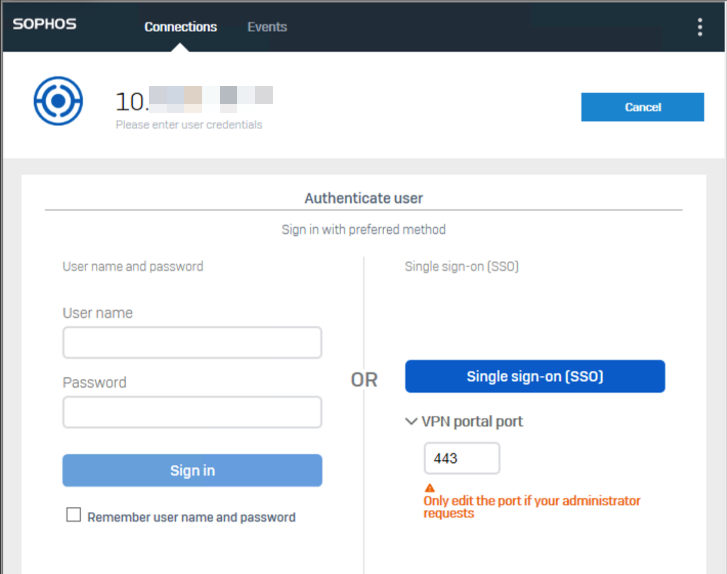

Melden Sie sich mit Ihren VPN-Portalanmeldeinformationen oder über SSO an.

-

Geben Sie den Bestätigungscode ein, wenn eine Multi-Faktor-Authentifizierung (MFA) erforderlich ist.

Zwischen dem Client und der Sophos Firewall wird eine IPsec-Remotezugriffsverbindung hergestellt.

Notiz

Wenn Sie sich bereits mit Ihren Anmeldeinformationen angemeldet haben und mit Benutzernamen und Passwort merken Wenn Sie diese Option ausgewählt haben, werden Sie automatisch mit Ihren Anmeldeinformationen angemeldet. Wenn Sie die Anmeldeoptionen erneut anzeigen möchten, z. B. wenn Sie SSO anstelle Ihrer Anmeldeinformationen verwenden möchten, klicken Sie auf Verbindung bearbeiten  und klicken Sie auf Anmeldeinformationen löschen. Die Anmeldeoptionen werden bei Ihrer nächsten Anmeldung angezeigt.

und klicken Sie auf Anmeldeinformationen löschen. Die Anmeldeoptionen werden bei Ihrer nächsten Anmeldung angezeigt.