Erstellen Sie ein routenbasiertes VPN (von jedem zu jedem Subnetz).

Sie möchten ein routenbasiertes VPN (RBVPN) zwischen Ihrer Zentrale (HO) und Ihrer Zweigstelle (BO) erstellen und einrichten, wobei der Datenverkehr in beide Richtungen zulässig sein soll. Sie legen die lokalen und Remote-Subnetze auf Beliebig.

Bei einer Konfiguration mit Hauptsitz und Zweigstelle fungiert die Firewall in der Zweigstelle üblicherweise als Tunnelinitiator. Die Firewall in der Zentrale fungiert als Responder. Die Gründe hierfür sind folgende:

- Da die Anzahl der Zweigstellen variiert, empfehlen wir, dass jede Zweigstelle den Verbindungsversuch wiederholt, anstatt dass die Zentrale alle Verbindungsversuche zu den Zweigstellen wiederholt.

-

Wenn das Zweigstellengerät mit einer dynamischen IP-Adresse konfiguriert ist, kann das Gerät in der Zentrale die Verbindung nicht starten.

Wenn Sie jedoch dynamisches DNS (DDNS) auf der Sophos Firewall der Zentrale konfigurieren, kann das Gerät der Zentrale die Verbindung herstellen. Weitere Informationen finden Sie unter Einen dynamischen DNS-Anbieter hinzufügen.

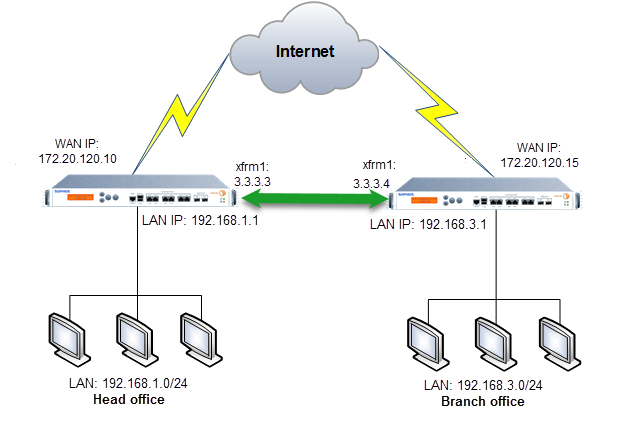

Routenbasiertes VPN-Netzwerkdiagramm

In diesem Szenario initiiert die Zweigstelle die Verbindung.

Notiz

Die hier verwendeten Netzwerkadressen dienen nur als Beispiele. Verwenden Sie Ihre Netzwerkadressen beim Erstellen Ihres routenbasierten VPN.

Hauptsitz

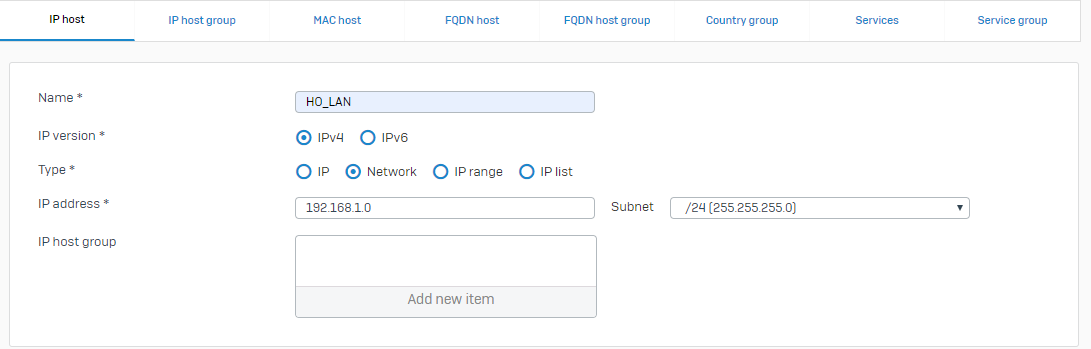

IP-Hosts für LANs erstellen

Erstellen Sie Hosts für die Netzwerke der Hauptniederlassung und der Zweigstellen.

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen für das LAN der Zentrale fest.

Einstellung Wert Name HO_LANIP-Version IPv4Typ NetworkIP-Adresse 192.168.1.0Subnetz /24 (255.255.255.0)Hier ist ein Beispiel:

-

Klicken Speichern.

- Klicken Hinzufügen.

-

Legen Sie die Einstellungen für das LAN der Zweigstelle fest.

Einstellung Wert Name BO_LANIP-Version IPv4Typ NetworkIP-Adresse 192.168.3.0Subnetz /24 (255.255.255.0) -

Klicken Speichern.

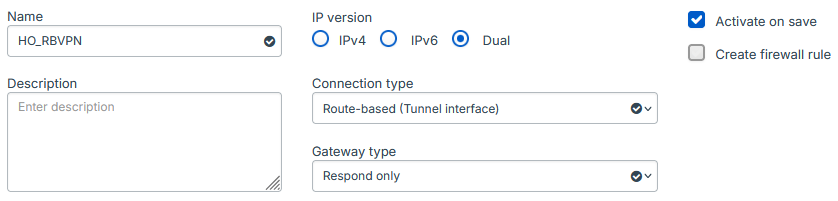

Konfigurieren Sie ein routenbasiertes VPN

Um einen routenbasierten VPN-Tunnel zu erstellen, gehen Sie wie folgt vor:

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

-

Geben Sie die allgemeinen Einstellungen an:

Notiz

Sie können hier keine Firewall-Regel für routenbasiertes VPN erstellen.

Einstellung Wert IP-Version Der Tunnel lässt nur Daten durch, die die angegebene IP-Version verwenden.

Wählen Sie IPv4.

Anschlussart Wählen Routenbasiert (Tunnelschnittstelle). Dadurch wird eine Tunnelschnittstelle zwischen zwei Endpunkten erstellt. Die Schnittstelle heißt xfrmgefolgt von einer Zahl.Gateway-Typ Wählen Sie den folgenden Gateway-Typ aus:

Nur antworten: Hält die Verbindung bereit, um auf alle eingehenden Anfragen zu antworten.

Beim Speichern aktivieren Wählen Sie diese Option. Die VPN-Verbindung wird aktiviert, wenn Sie auf Speichern. Beispiel:

-

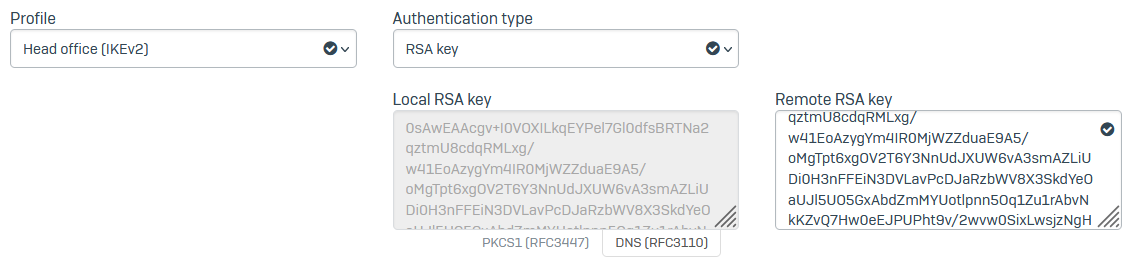

Geben Sie die Verschlüsselungseinstellungen an.

Einstellung Wert Profil Für den Datenverkehr zu verwendendes IPsec-Profil.

Wählen Hauptsitz (IKEv2).

Authentifizierungstyp Wählen Sie den folgenden Authentifizierungstyp aus:

RSA-Schlüssel: Authentifiziert Endpunkte mithilfe von RSA-Schlüsseln.

Der lokale RSA-Schlüssel wird automatisch generiert. Sie müssen den RSA-Schlüssel aus der Sophos Firewall der Zweigstelle kopieren und einfügen.

Beispiel:

-

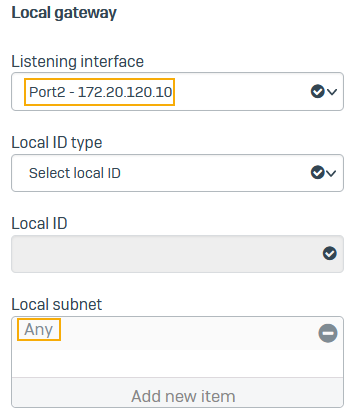

Geben Sie die lokalen Gateway-Einstellungen an.

Einstellung Wert Abhörschnittstelle Schnittstelle, die auf Verbindungsanfragen wartet.

Wählen Sie die WAN-Schnittstelle (Port2-172.20.120.10).

Lokales Subnetz Beliebig Beispiel:

-

Geben Sie die Remote-Gateway-Einstellungen an.

Einstellung Wert Gateway-Adresse Geben Sie die WAN-IP-Adresse der Sophos Firewall der Niederlassung ein ( 172.20.120.15).Remote-Subnetz Beliebig Beispiel:

-

Klicken Speichern.

-

Gehe zu Profile > IPsec-Profile und stellen Sie sicher Dead-Peer-Erkennung ist aktiviert. Wir empfehlen Ihnen, eine der folgenden Aktionen auszuwählen, wenn der Peer (die Zweigstelle) nicht erreichbar ist:

- Halten

- Trennen

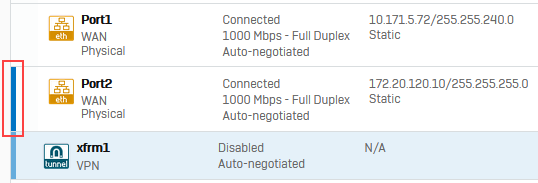

Bearbeiten der XFRM-Schnittstelle

Die xfrm-Schnittstelle ist eine virtuelle Tunnelschnittstelle, die Sophos Firewall auf der WAN-Schnittstelle erstellt, wenn Sie eine routenbasierte VPN-Verbindung einrichten.

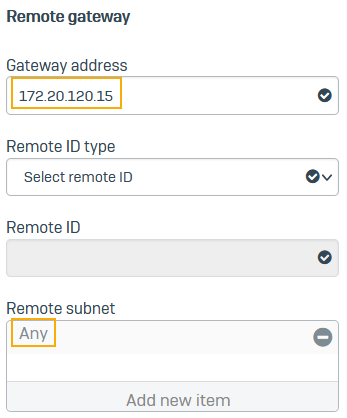

- Gehe zu Netzwerk > Schnittstellen.

-

Klicken Sie auf den Port, auf dem Sie die xfrm-Schnittstelle konfiguriert haben. Ports mit zugewiesenen virtuellen Schnittstellen haben links einen blauen Balken.

Hier ist ein Beispiel:

-

Klicken Sie auf die xfrm-Schnittstelle und geben Sie eine IP-Adresse und ein Subnetz an. Beispiel:

3.3.3.3/24Beispiel:

-

Klicken Speichern.

Zugriff erlauben

Gerätezugriff zulassen

- Gehe zu Verwaltung > Gerätezugriff.

- Unter IPsec, wählen VAN.

- Unter Ping/Ping6, wählen VPN.

- Klicken Anwenden.

Firewallregeln hinzufügen

Erstellen Sie Firewall-Regeln für eingehenden und ausgehenden VPN-Verkehr.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Wählen IPv4 Protokoll.

- Wählen Firewallregel hinzufügen und wählen Sie Neue Firewall-Regel.

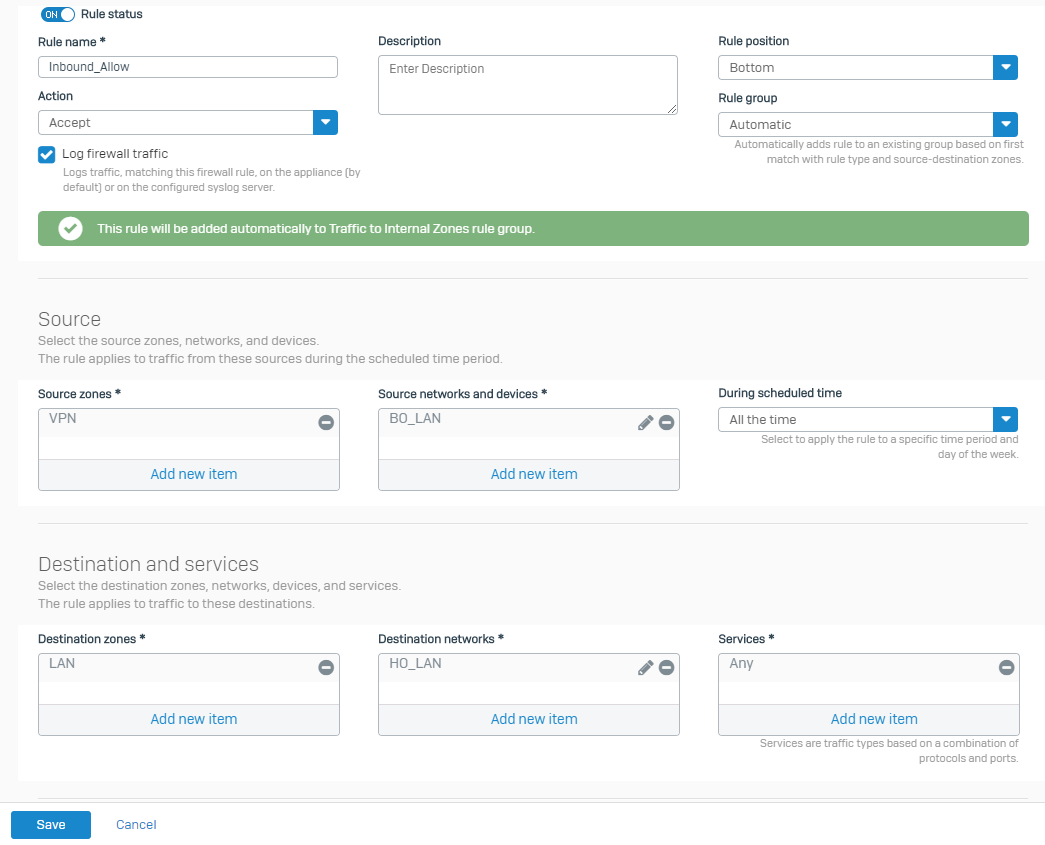

-

Legen Sie die Einstellungen fest.

Einstellung Wert Regelname Inbound_AllowFirewall-Datenverkehr protokollieren Wählen Sie die Einstellung. Quellzonen VPNQuellnetzwerke und -geräte BO_LANZielzonen LANZielnetzwerke HO_LANBeispiel:

-

Klicken Speichern.

- Wählen IPv4 Protokoll und wählen Sie Firewallregel hinzufügen. Wählen Neue Firewall-Regel.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Regelname Outbound_AllowProtokollieren des Firewall-Datenverkehrs Wählen Sie die Einstellung. Quellzonen UND Quellnetzwerke und -geräte HO_LAN Zielzonen VPN Zielnetzwerke BO_LAN -

Klicken Speichern.

Route hinzufügen

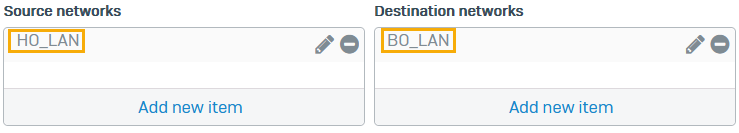

In diesem Beispiel zeigen wir, wie Sie eine statische Route und eine SD-WAN-Route konfigurieren. Informationen zu dynamischen Routen finden Sie hier:

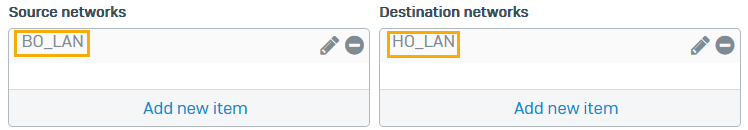

- Gehe zu Routenplanung > SD-WAN-Routen.

- Wählen IPv4 und klicken Sie auf Hinzufügen.

- Geben Sie einen Name.

- Satz Quellnetzwerke Zu

HO_LAN. -

Satz Zielnetzwerke Zu

BO_LAN. -

Unter Einstellungen für die Linkauswahl, wählen Primäre und Backup-Gateways.

Notiz

Wenn Sie ein Gateway-Failover basierend auf Leistungs-SLAs und Integritätsprüfungskriterien erzwingen möchten, erstellen Sie ein SD-WAN-Profil mit Tunnelschnittstellen und wählen Sie das Profil hier aus.

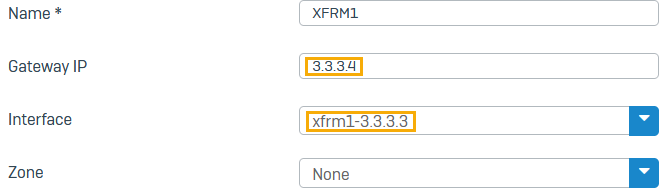

-

Klicken Sie auf die Dropdown-Liste für Primäres Gateway und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

- Für Gateway-IPGeben Sie die XFRM-IP-Adresse der Zweigstelle ein (Beispiel:

3.3.3.4). -

Für Schnittstelle, wählen Sie die XFRM-Schnittstelle (Beispiel:

xfrm1_3.3.3.3). -

Falls Sie es wollen Gesundheitscheck auf, für ÜberwachungsbedingungGeben Sie eine interne IP-Adresse der Zweigstelle ein (Beispiel:

192.168.3.2).

-

Optional können Sie wählen Weiterleiten nur über angegebene Gateways.

Die Firewall unterbricht dann den Datenverkehr, wenn der Tunnel nicht verfügbar ist.

-

Klicken Speichern.

Zweigstelle

Konfigurieren von IP-Hosts für LANs

Erstellen Sie Hosts für die Netzwerke der Zweigstelle und der Zentrale.

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen für das LAN der Zweigstelle fest.

Einstellung Wert Name BO_LANTyp Netzwerk IP-Adresse 192.168.3.0Subnetz /24 (255.255.255.0) -

Legen Sie die Einstellungen für das LAN der Zentrale fest.

Einstellung Wert Name HO_LANTyp Netzwerk IP-Adresse 192.168.1.0Subnetz /24 (255.255.255.0)

Konfigurieren Sie ein routenbasiertes VPN

Um einen routenbasierten VPN-Tunnel zu erstellen, gehen Sie wie folgt vor:

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

-

Geben Sie die allgemeinen Einstellungen an:

Einstellung Wert IP-Version Der Tunnel lässt nur Daten durch, die die angegebene IP-Version verwenden.

Wählen Sie IPv4.

Anschlussart Wählen Routenbasiert (Tunnelschnittstelle). Dadurch wird eine Tunnelschnittstelle zwischen zwei Endpunkten erstellt. Die Schnittstelle heißt xfrmgefolgt von einer Zahl.Gateway-Typ Wählen Sie den folgenden Gateway-Typ aus:

Verbindung herstellen: Stellt die Verbindung bei jedem Neustart der VPN-Dienste oder des Geräts her.

Beim Speichern aktivieren Wählen Sie diese Option. Die VPN-Verbindung wird aktiviert, wenn Sie auf Speichern. -

Geben Sie die Verschlüsselungseinstellungen an.

Einstellung Wert Profil IPsec-Profil für den Datenverkehr. Wählen Sie Zweigstelle (IKEv2). Authentifizierungstyp Wählen Sie den folgenden Authentifizierungstyp aus:

RSA-Schlüssel: Authentifiziert Endpunkte mithilfe von RSA-Schlüsseln.

Der lokale RSA-Schlüssel wird automatisch generiert. Sie müssen den RSA-Schlüssel aus der Sophos Firewall-Zentrale kopieren und einfügen.

-

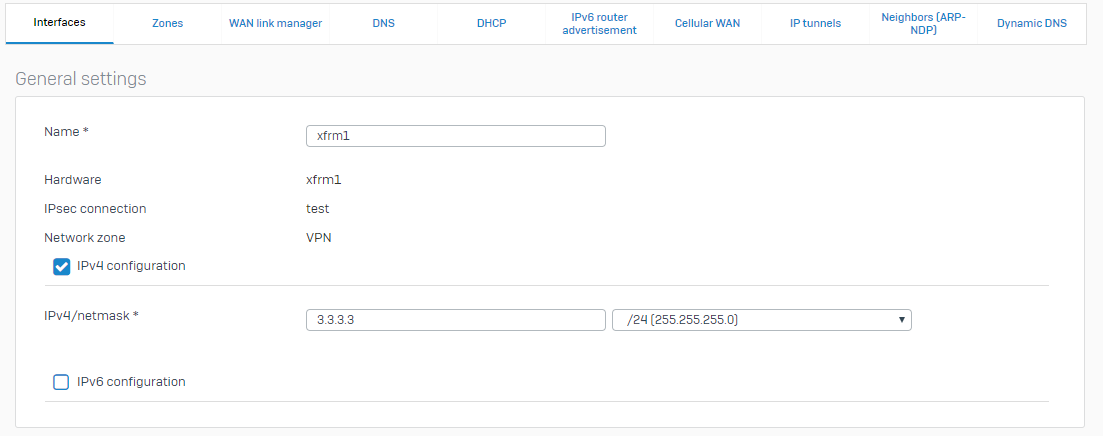

Geben Sie die lokalen Gateway-Einstellungen an.

Einstellung Wert Abhörschnittstelle Schnittstelle, die auf Verbindungsanfragen wartet. Wählen Sie die WAN-Schnittstelle (Port2-172.20.120.15). -

Geben Sie die Remote-Gateway-Einstellungen an.

Einstellung Wert Gateway-Adresse Geben Sie die WAN-IP-Adresse der Sophos Firewall in der Zentrale ein ( 172.20.120.10).Notiz

Sie müssen eine Gateway-IP-Adresse oder einen DNS-Hostnamen eingeben. Sie können keine Platzhalteradressen (

*) für routenbasierte VPNs mit Gateway-Typ eingestellt auf Verbindung herstellen. -

Klicken Speichern.

- Gehe zu Profile > IPsec-Profile und stellen Sie sicher Dead-Peer-Erkennung ist eingeschaltet. Wählen Sie die folgende Aktion aus, die ausgeführt werden soll, wenn der Peer (Zentrale) nicht erreichbar ist: Neu starten.

Bearbeiten der XFRM-Schnittstelle

Die xfrm-Schnittstelle ist eine virtuelle Tunnelschnittstelle, die Sophos Firewall auf der WAN-Schnittstelle erstellt, wenn Sie eine routenbasierte VPN-Verbindung einrichten.

- Gehe zu Netzwerk > Schnittstellen.

- Geben Sie eine IP-Adresse und ein Subnetz an. Beispiel:

3.3.3.4/24 - Klicken Speichern.

Zugriff erlauben

Gerätezugriff zulassen

- Gehe zu Verwaltung > Gerätezugriff.

- Unter Ping/Ping6, wählen VPN.

- Klicken Anwenden.

Firewallregeln hinzufügen

Erstellen Sie Firewall-Regeln für eingehenden und ausgehenden VPN-Verkehr.

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Wählen IPv4 Protokoll.

- Wählen Firewallregel hinzufügen und wählen Sie Neue Firewall-Regel.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Regelname Inbound_AllowFirewall-Datenverkehr protokollieren Wählen Sie die Einstellung. Quellzonen VPN Quellnetzwerke und -geräte HO_LANZielzonen UND Zielnetzwerke BO_LAN -

Klicken Speichern.

- Wählen IPv4 Protokoll und wählen Sie Firewallregel hinzufügen. Wählen Neue Firewall-Regel.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Regelname Outbound_AllowFirewall-Datenverkehr protokollieren Wählen Sie die Einstellung. Quellzonen UND Quellnetzwerke und -geräte BO_LANZielzonen VPN Zielnetzwerke HO_LAN -

Klicken Speichern.

Route hinzufügen

In diesem Beispiel zeigen wir, wie Sie eine statische Route und eine SD-WAN-Route konfigurieren. Informationen zu dynamischen Routen finden Sie hier:

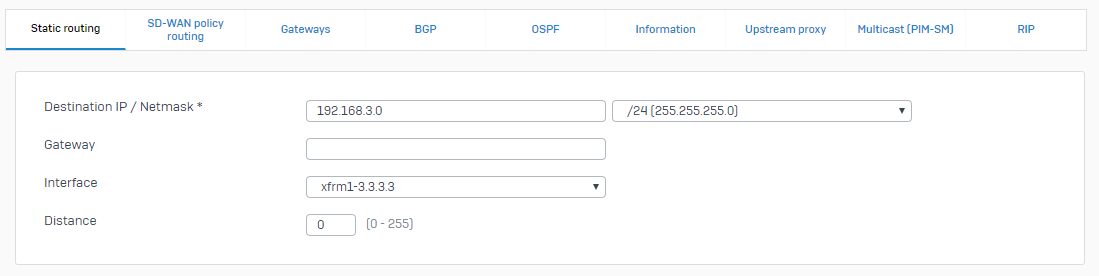

- Gehe zu Routenplanung > Statische Routen und klicken Sie auf Hinzufügen unter IPv4-Unicast-Route.

-

Geben Sie die folgenden Routendetails ein:

Name Einstellung Ziel-IP/Netzmaske 192.168.1.0/24Schnittstelle xfrm1-3.3.3.4 -

Klicken Speichern.

- Gehe zu Routenplanung > SD-WAN-Routen.

- Wählen IPv4 und klicken Sie auf Hinzufügen.

- Geben Sie einen Name.

- Satz Quellnetzwerke Zu

BO_LAN. -

Satz Zielnetzwerke Zu

HO_LAN. -

Unter Einstellungen für die Linkauswahl, wählen Primäre und Backup-Gateways.

-

Klicken Sie auf die Dropdown-Liste für Primäres Gateway und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

- Für Gateway-IPGeben Sie die XFRM-IP-Adresse der Zentrale ein (Beispiel:

3.3.3.3). - Für Schnittstelle, wählen Sie die XFRM-Schnittstelle (Beispiel:

xfrm1_3.3.3.4). - Falls Sie es wollen Gesundheitscheck auf, für Überwachungsbedingung, geben Sie eine interne IP-Adresse der Zentrale ein (Beispiel:

192.168.1.2).

-

Optional können Sie wählen Weiterleiten nur über angegebene Gateways.

Die Firewall unterbricht dann den Datenverkehr, wenn der Tunnel nicht verfügbar ist.

-

Klicken Speichern.

Überprüfen der Konnektivität

Gehen Sie von der Zentrale aus wie folgt vor:

- Pingen Sie kontinuierlich ein Gerät im LAN der Zweigstelle an. Starten Sie unter Windows eine Eingabeaufforderung und geben Sie Folgendes ein:

ping 192.168.3.10 -t - Gehen Sie in der Sophos Firewall zu Diagnose > Paketerfassung > Konfigurieren. In BPF-Zeichenfolge Geben Sie Folgendes ein:

host 192.168.1.10 and proto ICMP - Klicken Speichern.

- Einschalten PaketerfassungWenn der Ping erfolgreich ist, können Sie den ICMP-Verkehr sehen, der aus der Xfrm-Schnittstelle herausgeht.

- Gehe zu Protokollanzeige. Suchen nach

192.168.1.10Wenn der Ping erfolgreich ist, können Sie sehen, wie der ICMP-Verkehr aus der Xfrm-Schnittstelle zur Ziel-IP-Adresse 192.160.1.10 geht.

Um die Fehlerbehebung fortzusetzen, wählen Sie die Firewall-Regel-ID aus und wählen Sie Firewall-Regel filtern. Dadurch wird die Firewall-Regel in der Webadministrationskonsole geöffnet, wo Sie Ihre Einstellungen überprüfen können.

Weitere Ressourcen