Konfigurieren einer richtlinienbasierten IPsec-VPN-Verbindung mithilfe digitaler Zertifikate

Dieser Artikel zeigt ein Beispiel für die Konfiguration einer richtlinienbasierten IPsec-VPN-Verbindung mit digitalen Zertifikaten als Authentifizierungsmethode für VPN-Peers. Sie können die Werte entsprechend Ihren Organisationsdetails konfigurieren.

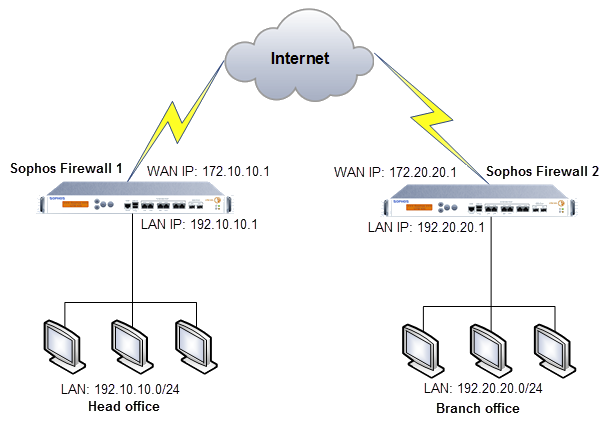

Netzwerkdiagramm

Konfigurieren von Zertifikaten und Zertifizierungsstellen

Laden Sie die SF1-CA auf SF2 hoch

- Gehen Sie auf der Sophos Firewall 1 (SF1) zu Zertifikate > Zertifizierungsstellen.

- Klicken Standard, überprüfen Sie die Details und klicken Sie dann auf Herunterladen.

- Entpacken Sie die Datei und benennen Sie sie um

Default.pemZuHead_Office_Default.pemum es von der Zertifizierungsstelle (CA) der Zweigstelle (BO) zu unterscheiden. - Gehen Sie auf der Sophos Firewall 2 (SF2) zu Zertifikate > Zertifizierungsstellen und klicken Sie auf Hinzufügen.

- Klicken Datei auswählen und wählen Sie

Head_Office_Default.pem. - Eingeben

SF1_CAals die Name. - Klicken Speichern.

Laden Sie die SF2-CA auf SF1 hoch

- Gehen Sie auf SF2 zu Zertifikate > Zertifizierungsstellen.

- Klicken Standard, überprüfen Sie die Details und klicken Sie dann auf Herunterladen.

- Entpacken Sie die Datei und benennen Sie sie um

Default.pemZuBranch_Office_Default.pem. - Gehen Sie auf SF1 zu Zertifikate > Zertifizierungsstellen und klicken Sie auf Hinzufügen.

- Klicken Datei auswählen und wählen Sie

Branch_Office_Default.pem. - Eingeben

SF2_CAals die Name. - Klicken Speichern.

Konfigurieren Sie ein lokal signiertes Zertifikat in SF1

- Gehen Sie auf SF1 zu Zertifikate > Zertifikate und klicken Sie auf Hinzufügen.

- Wählen Lokal signiertes Zertifikat generieren.

-

Konfigurieren Sie wie folgt:

Einstellung Wert Name SF1_CertificateGültig ab 23.02.2023 Gültig bis 23.02.2024 Schlüsseltyp RSA Schlüssellänge 2048 Sicherer Hash SHA - 256 Tipp

Erhöhen Sie das Ablaufdatum der Lizenz vom Standardwert von einem Jahr, um die jährliche Neugenerierung und Aktualisierung des Zertifikats zu vermeiden.

-

Eingeben

SophosFirewall1als die Allgemeiner Name. - Unter Alternative Antragstellernamen (SANs)auf Erweiterte Einstellungen.

-

Wählen Sie ein Zertifikats-ID und geben Sie einen Wert ein. Die Zertifikats-ID ist zur Identifizierung der Firewall erforderlich.

- DNS: Geben Sie einen beliebigen Namen ein.

- IP-Adresse: Geben Sie eine beliebige IP-Adresse ein.

- E-Mail: Geben Sie eine beliebige E-Mail-Adresse ein.

- DER ASN1 DN [X.509]: Verwendet automatisch die Thema der Standard-CA.

Beispiel:

Einstellung Wert Wert Zertifikats-ID IP-Adresse 172.10.10.1 Notiz

Wenn Sie DER ASN1 DN [X.509], konfigurieren Sie nichts in der DNS-Namen Und IP-Adresse unter dem Alternative Antragstellernamen (SANs) da dies zu einem Konflikt bei der Authentifizierung der IPsec-VPN-Verbindung führt.

-

Klicken Speichern.

- Laden Sie das Zertifikat herunter.

- Benennen Sie die Zertifikatserweiterung um in

.cer. - Gehen Sie auf SF2 zu Zertifikate > Zertifikate und klicken Sie auf Hinzufügen.

- Wählen Zertifikat hochladen.

-

Konfigurieren Sie wie folgt:

Einstellung Wert Name SF1_CertificateZertifikatdateiformat CER (.cer) Zertifikat Klicken Datei auswählen und wählen Sie die

.cerDateivon SF1 heruntergeladen.

-

Klicken Speichern.

-

Überprüfen Sie, ob ein grünes Häkchen

zeigt unter dem Vertrauenswürdig Spalte.

zeigt unter dem Vertrauenswürdig Spalte.Dies zeigt das Vorhandensein der validierenden CA in der Firewall an.

Konfigurieren Sie ein lokal signiertes Zertifikat in SF2

- Gehen Sie auf SF2 zu Zertifikate > Zertifikate und klicken Sie auf Hinzufügen.

- Wählen Lokal signiertes Zertifikat generieren.

-

Konfigurieren Sie wie folgt:

Einstellung Wert Name SF2_CertificateGültig ab 23.02.2023 Gültig bis 23.02.2024 Schlüsseltyp RSA Schlüssellänge 2048 Sicherer Hash SHA - 256 Tipp

Erhöhen Sie das Ablaufdatum der Lizenz vom Standardwert von einem Jahr, um die jährliche Neugenerierung und Aktualisierung des Zertifikats zu vermeiden.

-

Eingeben

SophosFirewall2als die Allgemeiner Name. - Unter Alternative Antragstellernamen (SANs)auf Erweiterte Einstellungen.

-

Wählen Sie ein Zertifikats-ID und geben Sie einen Wert ein. Die Zertifikats-ID ist zur Identifizierung der Firewall erforderlich.

- DNS: Geben Sie einen beliebigen Namen ein.

- IP-Adresse: Geben Sie eine beliebige IP-Adresse ein.

- E-Mail: Geben Sie eine beliebige E-Mail-Adresse ein.

- DER ASN1 DN [X.509]: Verwendet automatisch die Thema der Standard-CA.

Beispiel:

Einstellung Wert Wert Zertifikats-ID IP-Adresse 172.20.20.1 Notiz

Wenn Sie DER ASN1 DN [X.509], konfigurieren Sie nichts in der DNS-Namen Und IP-Adresse unter dem Alternative Antragstellernamen (SANs) da dies zu einem Konflikt bei der Authentifizierung der IPsec-VPN-Verbindung führt.

-

Klicken Speichern.

- Laden Sie das Zertifikat herunter.

- Benennen Sie die Zertifikatserweiterung um in

.cer. - Gehen Sie auf SF1 zu Zertifikate > Zertifikate und klicken Sie auf Hinzufügen.

- Wählen Zertifikat hochladen.

-

Konfigurieren Sie wie folgt:

Einstellung Wert Name SF2_CertificateZertifikatdateiformat CER (.cer) Zertifikat Klicken Datei auswählen und wählen Sie die

.cerDateivon SF2 heruntergeladen.

-

Klicken Speichern.

-

Überprüfen Sie, ob ein grünes Häkchen

zeigt unter dem Vertrauenswürdig Spalte.

zeigt unter dem Vertrauenswürdig Spalte.Dies zeigt das Vorhandensein der validierenden CA in der Firewall an.

Konfigurieren der IPsec-VPN-Verbindung

SF1-Konfiguration

- Gehe zu Gastgeber und Dienstleistungen > IP-Host.

-

Konfigurieren Sie die IP-Hosts für die lokalen und Remote-Subnetze wie folgt:

Einstellung IP-Host 1 IP-Host 2 Name SF1_LAN SF2_LAN IP-Version IPv4 IPv4 Typ Netzwerk Netzwerk IP-Adresse 192.10.10.0 192.20.20.0 -

Klicken Speichern.

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie wie folgt:

Einstellung Wert Name SF1_to_SF2IP-Version IPv4 Anschlussart Richtlinienbasiert Gateway-Typ Nur antworten Beim Speichern aktivieren Eingeschaltet Erstellen einer Firewallregel Eingeschaltet Profil Hauptsitz (IKEv2) Authentifizierungstyp Digitales Zertifikat Lokales Zertifikat SF1_Zertifikat Remote-Zertifikat SF2_Zertifikat Abhörschnittstelle Port2 - 172.10.10.1 Lokales Subnetz SF1_LAN Gateway-Adresse 172.20.20.1 Remote-Subnetz SF2_LAN -

Klicken Speichern.

Notiz

Die Verbindung wird aktiviert und eine Firewall-Regel namens

IPsec SF1_to_SF2wird automatisch erstellt und oben in der Liste der Firewall-Regeln angezeigt. Stellen Sie sicher, dass die Firewall-Regel oben angezeigt wird. -

Überprüfen Sie, ob die Aktiv Spalte zeigt eine grüne Schaltfläche

.

.Dies zeigt an, dass die HO IPsec VPN-Verbindung aktiv ist.

SF2-Konfiguration

- Gehe zu Gastgeber und Dienstleistungen > IP-Host.

-

Konfigurieren Sie die IP-Hosts für die lokalen und Remote-Subnetze wie folgt:

Einstellung IP-Host 1 IP-Host 2 Name SF2_LAN SF1_LAN IP-Version IPv4 IPv4 Typ Netzwerk Netzwerk IP-Adresse 192.20.20.0 192.10.10.0 -

Klicken Speichern.

- Gehe zu Site-to-Site-VPN > IPsec und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie wie folgt:

Einstellung Wert Name SF2_to_SF1IP-Version IPv4 Anschlussart Richtlinienbasiert Gateway-Typ Verbindung herstellen Beim Speichern aktivieren Eingeschaltet Erstellen einer Firewallregel Eingeschaltet Profil Zweigstelle (IKEv2) Authentifizierungstyp Digitales Zertifikat Lokales Zertifikat SF2_Zertifikat Remote-Zertifikat SF1_Zertifikat Abhörschnittstelle Port2 - 172.20.20.1 Lokales Subnetz SF2_LAN Gateway-Adresse 172.10.10.1 Remote-Subnetz SF1_LAN -

Klicken Speichern.

Notiz

Die Verbindung wird aktiviert, der BO startet die Verbindung zum HO und eine Firewall-Regel namens

IPsec SF1_to_SF2wird automatisch erstellt und oben in der Liste der Firewall-Regeln angezeigt. Stellen Sie sicher, dass die Firewall-Regel oben angezeigt wird. -

Überprüfen Sie, ob die Aktiv Und Verbindung Spalten zeigen eine grüne Schaltfläche

.

.Dies zeigt an, dass die IPsec-VPN-Verbindung hergestellt ist.

Zugriff auf Dienste zulassen

SF1-Konfiguration

Stellen Sie sicher, dass Sie den Zugriff vom WAN auf IPsec zulassen, da Sie die IPsec-Verbindung Gateway-Typ Zu Nur antworten.

Um die Tunnelkonnektivität zu überprüfen, können Sie über die von Ihnen erstellte VPN-Verbindung eine Remote-IP-Adresse anpingen.

- Gehe zu Verwaltung > Gerätezugriff.

- Unter IPsec, wählen VAN.

- Unter Ping/Ping6, wählen VPN.

- Klicken Anwenden.

SF2-Konfiguration

Um die Tunnelkonnektivität zu überprüfen, können Sie über die von Ihnen erstellte VPN-Verbindung eine Remote-IP-Adresse anpingen.

- Gehe zu Verwaltung > Gerätezugriff.

- Unter Ping/Ping6, wählen VPN.

- Klicken Anwenden.

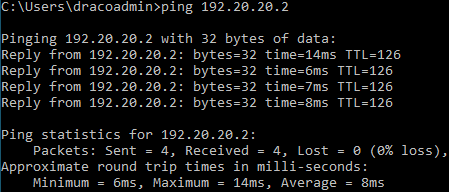

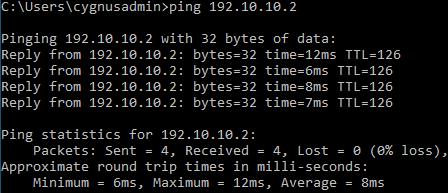

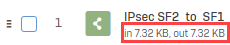

Überprüfen der IPsec-VPN-Verbindung

Sie können die IPsec-VPN-Verbindung wie folgt überprüfen:

-

Führen Sie einen Ping-Test zwischen den Endpunkten hinter SF1 und SF2 durch.

-

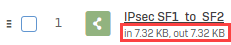

Gehe zu Regeln und Richtlinien > Firewall-Regeln um zu überprüfen, ob die Firewall-Regeln eingehenden und ausgehenden Datenverkehr zulassen.

Weitere Ressourcen