Leiten Sie den Internetverkehr der Zweigstelle über die Zentrale weiter

Sie können eine richtlinienbasierte IPsec-VPN-Verbindung konfigurieren, um den gesamten Internetverkehr von der Zweigstelle über einen IPsec-Tunnel an den WAN-Port der Zentrale weiterzuleiten.

Wenn Sie möchten, dass der vom System generierte Datenverkehr der Zweigstelle direkt von der Zweigstelle ins Internet geleitet wird, können Sie richtlinienbasierte IPsec-VPN-Routen für vom System generierten Datenverkehr deaktivieren.

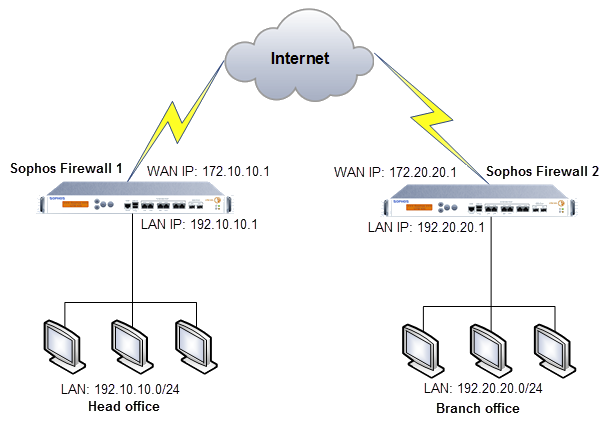

Netzwerkdiagramm

Um den gesamten Internetverkehr von der Zweigstelle an die Zentrale weiterzuleiten, gehen Sie wie folgt vor:

- Konfigurieren Sie eine richtlinienbasierte IPsec-VPN-Verbindung zwischen der Zweigstelle (Sophos Firewall 2) und der Zentrale (Sophos Firewall 1).

- Konfigurieren Sie Firewall-Regeln, um Datenverkehr zuzulassen.

- (Optional) Deaktivieren Sie bei Bedarf richtlinienbasierte IPsec-VPN-Routen für systemgenerierten Datenverkehr.

Anforderungen

Für dieses Szenario muss die Routenpriorität VPN, statisch und dann SD-WAN-Routen sein. Siehe Routenpriorität.

Konfigurieren eines richtlinienbasierten IPsec-VPN

Erstellen Sie eine richtlinienbasierte IPsec-VPN-Verbindung zwischen der Zweigstelle und der Zentrale. Siehe Erstellen Sie ein richtlinienbasiertes IPsec-VPN mit einem vorinstallierten Schlüssel.

Konfigurieren Sie die Subnetze wie folgt:

| Subnetz | Firewall der Zentrale | Firewall für Zweigstellen |

|---|---|---|

| Lokal | Beliebig | Zweigstellen-LAN |

| Fernbedienung | Zweigstellen-LAN | Beliebig |

Konfigurieren von Firewallregeln

Konfigurieren Sie Firewall-Regeln in der Haupt- und Zweigstelle, um Datenverkehr zuzulassen.

Verwenden Sie für alle Regeln die Standardwerte für die Einstellungen, die nicht in den Tabellen aufgeführt sind.

Fügen Sie eine VPN-zu-WAN-Firewallregel in der Firewall der Zentrale hinzu

Fügen Sie in der Firewall der Hauptniederlassung eine VPN-zu-WAN-Firewallregel hinzu, um den gesamten Datenverkehr vom VPN-Tunnel über den WAN-Port der Firewall der Hauptniederlassung zu leiten.

Gehen Sie in der Firewall der Zentrale wie folgt vor:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

-

Wählen IPv4 oder IPv6 wählen Sie Firewallregel hinzufügenund klicken Sie dann auf Neue Firewall-Regel.

-

Legen Sie die Einstellungen wie folgt fest:

Einstellung Wert Regelname VPN zu WAN Aktion Akzeptieren Protokollieren des Firewall-Datenverkehrs Wählen Regelposition Spitze Regelgruppe Keiner Quellzonen VPN Zielzonen VAN Verknüpfte NAT-Regel erstellen > Übersetzte Quelle (SNAT) MASQ -

Klicken Speichern.

Fügen Sie eine LAN-zu-VPN-Firewallregel in der Firewall der Zweigstelle hinzu

Fügen Sie in der Firewall der Zweigstelle eine LAN-zu-VPN-Firewallregel hinzu, um den gesamten LAN-Verkehr an den VPN-Tunnel weiterzuleiten.

Gehen Sie in der Firewall der Zweigstelle wie folgt vor:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

-

Wählen IPv4 oder IPv6 Protokoll, wählen Sie Firewallregel hinzufügenund klicken Sie dann auf Neue Firewall-Regel.

-

Legen Sie die Einstellungen wie folgt fest:

Einstellung Wert Regelname LAN zu VPN Aktion Akzeptieren Firewall-Datenverkehr protokollieren Wählen Regelposition Spitze Regelgruppe Keiner Quellzonen UND Quellnetzwerke und -geräte Zugehöriges IP-Adresssubnetz Zielzonen VPN -

Klicken Speichern.

Fügen Sie in der Firewall der Zweigstelle eine Firewall-Regel hinzu, um den Datenverkehr zu unterbinden

Fügen Sie in der Firewall der Zweigstelle eine Firewall-Regel hinzu, um den LAN-Verkehr zum WAN-Port der Firewall der Zweigstelle zu unterbinden.

Gehen Sie in der Firewall der Zweigstelle wie folgt vor:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

-

Wählen IPv4 oder IPv6 Protokoll, wählen Sie Firewallregel hinzufügenund klicken Sie dann auf Neue Firewall-Regel.

-

Legen Sie die Einstellungen wie folgt fest:

Einstellung Wert Regelname LAN-zu-WAN-Drop Aktion Fallen Regelposition Spitze Regelgruppe Keiner Quellzonen UND Zielzonen VAN -

Klicken Speichern.

Deaktivieren Sie richtlinienbasierte IPsec-VPN-Routen für systemgenerierten Datenverkehr

Wenn Sie möchten, dass der vom System generierte Datenverkehr der Zweigstelle direkt vom WAN-Port der Firewall der Zweigstelle ins Internet geleitet wird, können Sie richtlinienbasierte IPsec-VPN-Routen für vom System generierten Datenverkehr deaktivieren.

Um richtlinienbasierte IPsec-VPN-Routen für systemgenerierten Datenverkehr zu deaktivieren, gehen Sie wie folgt vor:

- Melden Sie sich bei der Befehlszeilenkonsole der Firewall der Zweigstelle an.

- Für Gerätekonsole, Typ

4. -

Geben Sie den folgenden Befehl ein:

set routing policy-based-ipsec-vpn system-generate-traffic disable