Senden Sie den Datenverkehr des Remote-Netzwerks durch den vorhandenen IPsec-Tunnel an bestimmte Hosts

Sie können Datenverkehr von Remote-Subnetzen durch den IPsec-Tunnel an bestimmte Hosts im lokalen Netzwerk senden.

In diesem Beispiel wird eine virtuelle IP-Adresse verwendet, um die IP-Adressen der lokalen Hosts geheim zu halten. Mithilfe von NAT-Regeln müssen Sie die virtuelle IP-Adresse im eingehenden Datenverkehr in die IP-Adressen der lokalen Hosts übersetzen.

Überblick

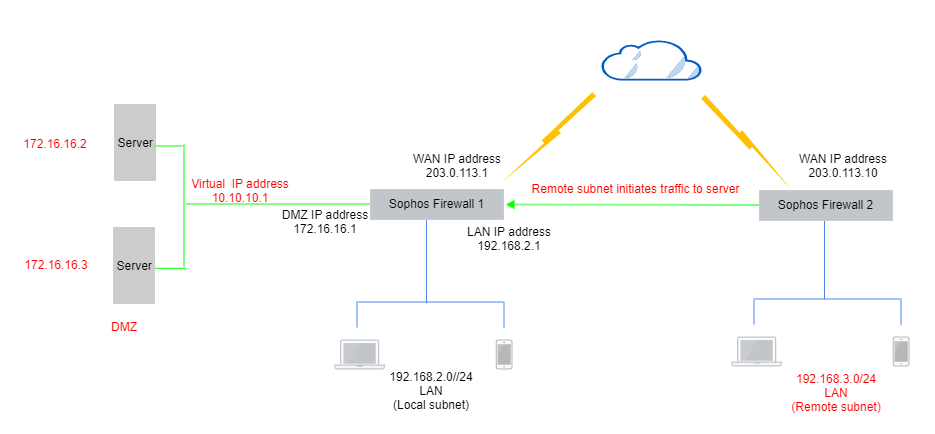

Der Artikel basiert auf den folgenden Beispieleinstellungen:

- Zwischen Sophos Firewall 1 und 2 besteht eine IPsec-Verbindung.

-

Sie möchten Datenverkehr aus dem Remote-Subnetz senden (

192.168.3.0) an die lokalen Hosts (172.16.16.2Und172.16.16.3) über eine virtuelle IP-Adresse (10.10.10.1) hinter Sophos Firewall 1.Sie möchten beispielsweise, dass Benutzer eine sichere Verbindung zu einem Anwendungsserver wie einem SAP-Server, also dem lokalen Host, herstellen.

Netzwerkdiagramm

Hinzufügen von IPsec-Verbindungs- und Firewallregeln

Die für diesen Artikel relevanten Einstellungen sind wie folgt:

In Sophos Firewall 1

Routenbasierte IPsec-Verbindung

Sehen Sie sich das folgende Beispiel einer routenbasierten VPN-Verbindung an:

- Satz Anschlussart Zu Routenbasiert (Tunnelschnittstelle).

- Satz Gateway-Typ Zu Nur antworten.

- Satz Lokales Subnetz Zu Beliebig.

- Satz Remote-Subnetze Zu Beliebig.

Weisen Sie der XFRM-Schnittstelle eine IP-Adresse zu

- Gehe zu Netzwerk > Schnittstellen.

- Klicken Sie auf den vertikalen blauen Balken neben der physischen Schnittstelle, die Sie als Abhörschnittstelle in der IPsec-Konfiguration.

- Klicken Sie auf die XFRM-Schnittstelle (Beispiel:

xfrm1). - Geben Sie eine IP-Adresse für die Schnittstelle ein.

- Klicken Speichern.

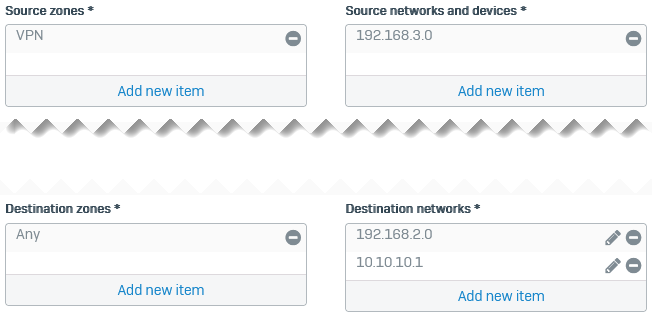

Eingehende Firewallregel

Sehen Sie sich das folgende Beispiel einer eingehenden Firewall-Regel an:

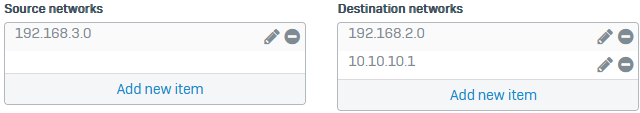

- Satz Quellzone Zu VPN.

- Satz Zielzone Zu Beliebig.

- Satz Quellnetzwerke und -geräte Zu

192.168.3.0. -

Satz Zielnetzwerke und -geräte zu Folgendem:

192.168.2.010.10.10.1

In der Sophos Firewall 2

Routenbasierte IPsec-Verbindung

Sehen Sie sich das folgende Beispiel einer routenbasierten VPN-Verbindung an:

- Satz Anschlussart Zu Routenbasiert (Tunnelschnittstelle).

- Satz Gateway-Typ Zu Verbindung herstellen

- Satz Lokales Subnetz Zu Beliebig.

- Satz Remote-Subnetze Zu Beliebig.

Weisen Sie der XFRM-Schnittstelle eine IP-Adresse zu

- Gehe zu Netzwerk > Schnittstellen.

- Klicken Sie auf den vertikalen blauen Balken neben der physischen Schnittstelle, die Sie als Abhörschnittstelle in der IPsec-Konfiguration.

- Klicken Sie auf die XFRM-Schnittstelle (Beispiel:

xfrm2). - Geben Sie eine IP-Adresse für die Schnittstelle ein.

- Klicken Speichern.

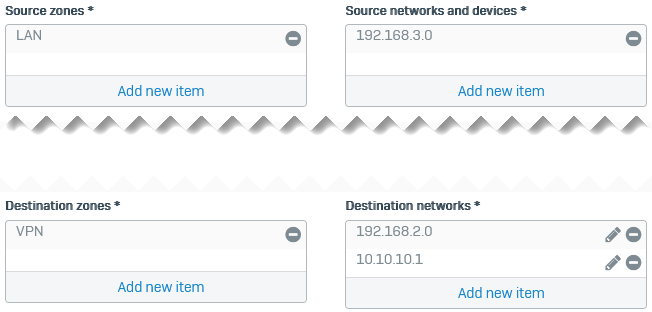

Ausgehende Firewallregel

Sehen Sie sich das folgende Beispiel einer ausgehenden Firewallregel an:

- Satz Quellzone Zu UND.

- Satz Zielzone Zu VPN.

- Satz Quellnetzwerke und -geräte Zu

192.168.3.0. -

Satz Zielnetzwerke und -geräte zu Folgendem:

192.168.2.010.10.10.1

Routen hinzufügen

Sie können statische, SD-WAN- und dynamische Routen konfigurieren. In diesem Beispiel werden SD-WAN-Routen verwendet.

In Sophos Firewall 1

- Gehe zu Routenplanung > SD-WAN-Routen.

- Wählen IPv4 und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

-

Satz Quellnetzwerke zu Folgendem:

192.168.2.010.10.10.1

-

Satz Zielnetzwerke Zu

192.168.3.0.

- (Optional) Wählen Sie einen Dienst, die Anwendungsobjekte sowie Benutzer und Gruppen aus.

- Unter Einstellungen für die Linkauswahl, wählen Primäre und Backup-Gateways.

- Klicken Sie auf die Dropdown-Liste für Primäres Gatewayauf Hinzufügen, und konfigurieren Sie ein Gateway für die XFRM-Schnittstelle (Beispiel:

xfrm1_gw1). -

(Optional) Auswählen Weiterleiten nur über angegebene Gateways.

Die Firewall unterbricht dann den Datenverkehr, wenn der Tunnel nicht verfügbar ist.

-

Klicken Speichern.

Um Ping-Anfragen zur Überprüfung der Konnektivität zuzulassen, gehen Sie zu Verwaltung > Gerätezugriffund wählen Sie VPN unter Ping/Ping6.

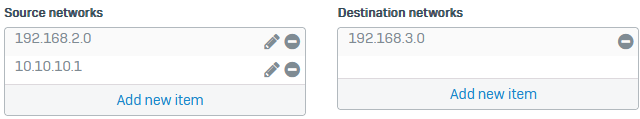

In der Sophos Firewall 2

Sie müssen den Datenverkehr vom Remote-Subnetz durch den IPsec-Tunnel an die virtuelle IP-Adresse hinter Sophos Firewall 1 weiterleiten.

In diesem Beispiel fügen wir eine SD-WAN-Route hinzu.

- Gehe zu Routenplanung > SD-WAN-Routen.

- Wählen IPv4 und klicken Sie auf Hinzufügen.

- Geben Sie einen Namen ein.

- Satz Quellnetzwerke Zu

192.168.3.0. -

Satz Zielnetzwerke zu Folgendem:

192.168.2.010.10.10.1

- (Optional) Wählen Sie einen Dienst, die Anwendungsobjekte sowie Benutzer und Gruppen aus.

- Wählen Primäre und Backup-Gateways.

- Klicken Sie auf die Dropdown-Liste für Primäres Gatewayauf Hinzufügen, und konfigurieren Sie ein Gateway für die XFRM-Schnittstelle (Beispiel:

xfrm2_gw1). - Wählen Weiterleiten nur über angegebene Gateways.

- Klicken Speichern.

Um Ping-Anfragen zur Überprüfung der Konnektivität zuzulassen, gehen Sie zu Verwaltung > Gerätezugriffund wählen Sie VPN unter Ping/Ping6.

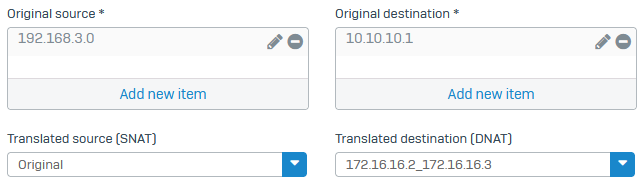

DNAT-Regel in Sophos Firewall 1 hinzufügen

Fügen Sie eine DNAT-Regel (Ziel-NAT) für eingehenden Datenverkehr hinzu, um die virtuelle IP-Adresse (ursprüngliches Ziel) in die IP-Adresse des Servers (übersetztes Ziel) zu übersetzen.

- Gehe zu Regeln und Richtlinien > NAT-Regeln.

- Klicken NAT-Regel hinzufügen und klicken Sie auf Neue NAT-Regel.

- Geben Sie den Regelnamen ein.

- Satz Originalquelle zum Remote-Subnetz (

192.168.3.0). - Satz Übersetzte Quelle Zu

Original. - Satz Ursprüngliches Ziel zur virtuellen IP-Adresse (

10.10.10.1). -

Satz Übersetztes Ziel zum lokalen Serverlistenobjekt (

172.16.16.2Und172.16.16.3). -

Satz Lastausgleichsmethode Zu Rundenturnier.

- Klicken Speichern.

Weitere Ressourcen