Firewall-Regeln

Mit Firewall-Regeln können Sie den Datenverkehr zwischen Zonen und Netzwerken zulassen oder unterbinden. Sie können Richtlinien und Aktionen implementieren, um Sicherheitskontrollen und die Priorisierung des Datenverkehrs durchzusetzen.

Sie können Firewallregeln für IPv4- und IPv6-Netzwerke erstellen. Mit Firewallregeln können Sie die folgenden Aktionen implementieren:

Zugriff und Protokollierung

- Erlauben, löschen oder lehnen Sie Datenverkehr basierend auf den Übereinstimmungskriterien ab, zu denen Quelle, Ziel, Dienste und Benutzer während des angegebenen Zeitraums gehören.

- Erstellen Sie verknüpfte (Quell-)NAT-Regeln für die Adressübersetzung.

- Protokollieren Sie Datenverkehr, der den Regelkriterien entspricht.

Richtlinien und Scannen

- Wenden Sie Richtlinien für Webverkehr, Anwendungssteuerung und IPS an.

- Implementieren Sie eine Web-Proxy-Filterung mit Entschlüsselung und Scannen.

- Senden Sie Inhalte zur Zero-Day-Schutzanalyse.

- Erzwingen Sie Malware-Scans für Web-, E-Mail- und FTP-Verkehr.

- Erzwingen Sie Aktionen auf Endgeräten und Servern mit einem Synchronized Security-Heartbeat, der Informationen zu ihrem Integritätsstatus an die Sophos Firewall sendet.

Verkehrspriorisierung

- Wenden Sie Bandbreitenkontrollen an.

- Priorisieren Sie den Datenverkehr mit DSCP-Markierung.

Sie benötigen keine Firewall-Regel für systemgenerierten Datenverkehr oder den Zugriff auf Systemdienste. Um den Zugriff auf Systemdienste aus bestimmten Zonen festzulegen, gehen Sie zu Verwaltung > Gerätezugriff.

- Um eine Firewall-Regel manuell hinzuzufügen, wählen Sie Firewallregel hinzufügen und wählen Sie dann Neue Firewall-Regel.

- Um Ziel-NAT-Regeln zusammen mit Firewall-Regeln automatisch zu erstellen, wählen Sie Firewallregel hinzufügen und wählen Sie dann Serverzugriffsassistent (DNAT).

Serverzugriffsassistent (DNAT)

Erstellen Sie DNAT-Regeln, um eingehenden Datenverkehr auf Servern wie Web-, Mail-, SSH- oder anderen Servern zu übersetzen und auf Remote-Desktops zuzugreifen. Der Assistent erstellt außerdem automatisch eine reflexive SNAT-Regel (für ausgehenden Datenverkehr von den Servern), eine Loopback-Regel (für interne Benutzer, die auf die Server zugreifen) und eine Firewall-Regel (um eingehenden Datenverkehr zu den Servern zuzulassen).

Regeln und Regelgruppen

Sie können Firewall-Regeln erstellen und sie zu Regelgruppen hinzufügen.

Sophos Firewall wertet Firewall-Regeln (keine Regelgruppen) aus, um Kriterien mit dem Datenverkehr abzugleichen. Die Übereinstimmungskriterien von Regelgruppen werden ausschließlich zum Gruppieren von Firewall-Regeln verwendet.

Standardregeln

Wenn Sie eine neue Firewall installieren, gelten die folgenden Standardregeln:

- Eine Firewall-Regel, die LAN-zu-WAN-Verkehr zulässt.

-

Eine E-Mail-MTA-Firewallregel. Sie wird automatisch zusammen mit einer verknüpften NAT-Regel erstellt, wenn Sie den MTA-Modus aktivieren. Der MTA-Modus ist standardmäßig aktiviert.

Notiz

Überprüfen Sie die Regelpositionen, nachdem eine Firewall-Regel automatisch oder manuell erstellt wurde, um sicherzustellen, dass die beabsichtigte Regel den Verkehrskriterien entspricht.

Automatisch erstellte Firewall-Regeln, z. B. für E-Mail-MTA, IPsec-Verbindungen und Hotspots, werden oben in der Firewall-Regelliste angezeigt und zuerst ausgewertet. Wenn Sie später manuell eine Firewall-Regel mit Regelposition eingestellt auf Spitze oder eine andere automatisch erstellte Regel. Diese werden oben in der Regeltabelle platziert und ändern die Regelpositionen. Es gelten die Richtlinien und Aktionen der obersten Regel. Dies kann zu unerwarteten Ergebnissen führen, z. B. zu Fehlern bei der E-Mail-Zustellung oder zum Nichtaufbau von Tunneln, wenn sich die Übereinstimmungskriterien der neuen und vorhandenen Regeln überschneiden.

-

A Alles fallen lassen Firewall-Regel. Diese Regel verwirft Datenverkehr, der den Kriterien keiner Firewall-Regel entspricht. Sie befindet sich am Ende der Regeltabelle und hat eine Firewall-Regel AUSWEIS von

#0Sie können diese Regel weder bearbeiten, löschen noch verschieben. Sie zeigt die Nutzungsanzahl nicht an. Filter sind nicht anwendbar.

Regelgruppen

Sie können keine Regelgruppen ohne Firewall-Regel erstellen. Erstellen Sie daher eine Regelgruppe, wenn Sie eine Regel aus der Regelvorlage oder mit einer vorhandenen Regel aus der Regeltabelle erstellen.

Sie können einer Regelgruppe eine Firewallregel hinzufügen oder von der Gruppe trennen. Leere Regelgruppen können nicht vorhanden sein. Wenn Sie die letzte Regel aus einer Regelgruppe löschen, wird die Regelgruppe gelöscht.

Wenn Sie eine Firewall-Regel erstellen, Regelgruppe ist eingestellt auf Keiner standardmäßig.

Regeltabellenaktionen

- Um IPv4- oder IPv6-Regeln in der Regeltabelle anzuzeigen, wählen Sie IPv4 oder IPv6.

- Um den Regelfilter auszublenden oder anzuzeigen, wählen Sie Filter deaktivieren Und Filter aktivieren, jeweils.

-

Um Regeln oder Regelgruppen zu aktivieren oder zu deaktivieren, wählen Sie sie aus und klicken Sie auf Aktivieren oder Deaktivieren.

Wenn Sie eine Kombination aus aktivierten und deaktivierten Regeln auswählen, können Sie diese Aktionen nicht ausführen.

-

Um Regeln oder Regelgruppen zu löschen, wählen Sie sie aus und klicken Sie auf Löschen.

-

Um die Regeln nach einem beliebigen Regelparameter zu filtern, klicken Sie auf Filter hinzufügen und wählen Sie dann einen Feldnamen und die zugehörige Option aus.

Beim Anwenden des Filters können Sie keine Regelgruppe auswählen, da Gruppen eine Kombination aus aktivierten und deaktivierten Regeln enthalten können. Sie können jedoch einzelne Regeln auswählen.

-

Um den Regelfilter zurückzusetzen, klicken Sie auf Filter zurücksetzen.

- Um die Regeldetails in der Regeltabelle anzuzeigen, halten Sie den Mauszeiger über den Symbolen unter Funktion und Service.

- Um eine Regelgruppe zu bearbeiten, klicken Sie auf Bearbeiten

.

. -

Das Rautezeichen (#) gibt die Regelposition an. Um die Position einer Regel oder Regelgruppe zu ändern, klicken Sie auf den Regelgriff (

). Die Sophos Firewall wertet Regeln von oben nach unten aus, bis sie eine Übereinstimmung findet. Sobald eine Übereinstimmung für das Paket gefunden wurde, werden nachfolgende Regeln nicht mehr ausgewertet. Platzieren Sie daher die spezifischen Regeln über den weniger spezifischen Regeln.

). Die Sophos Firewall wertet Regeln von oben nach unten aus, bis sie eine Übereinstimmung findet. Sobald eine Übereinstimmung für das Paket gefunden wurde, werden nachfolgende Regeln nicht mehr ausgewertet. Platzieren Sie daher die spezifischen Regeln über den weniger spezifischen Regeln.Sie können die Position einer Regel innerhalb der Regelgruppe ändern. Um ihre Position außerhalb der Gruppe zu ändern, trennen Sie die Regel von der Gruppe oder ändern Sie die Position der Gruppe.

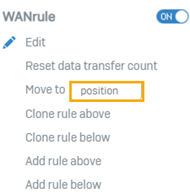

Klicken Sie auf Weitere Optionen  um die folgenden Regelaktionen anzugeben:

um die folgenden Regelaktionen anzugeben:

- Um eine Regel ein- oder auszuschalten, wählen Sie den Schalter aus.

-

Um den Zähler für die übertragenen Daten zurückzusetzen, wählen Sie Datenübertragungszähler zurücksetzenDies ist bei der Fehlerbehebung hilfreich.

Um die mit einer Regel übertragenen Daten anzuzeigen, gehen Sie zu Berichte > Dashboards. Wählen Verkehrs-Dashboard und scrollen Sie nach unten zu Zulässige Richtlinien.

-

Um eine Regel an eine andere Position in der Tabelle zu verschieben, geben Sie die Positionsnummer neben Verschieben nach und drücken Sie

Enter. -

Um eine Regel zu bearbeiten oder zu löschen, wählen Sie die Aktion aus.

- Um eine Regel zu klonen oder neben einer vorhandenen Regel hinzuzufügen, wählen Sie die Aktion aus.

-

Um eine Firewall-Regel von einer Gruppe zu trennen, wählen Sie Abtrennen.

Regelgruppenaktionen: Klicken Sie auf Weitere Optionen

neben einer Regel, um Regelgruppenaktionen anzugeben.

neben einer Regel, um Regelgruppenaktionen anzugeben. -

Sie können eine Regelgruppe für Regeln erstellen, die keiner Regelgruppe zugeordnet sind. Wählen Sie Neue Gruppe unter Zur Gruppe hinzufügen neben der Regel. Geben Sie einen Gruppennamen ein und geben Sie den Regeltyp sowie die Quell- und Zielzonen an.

- Um einer Regelgruppe eine Regel hinzuzufügen, wählen Sie eine Gruppe aus oder fügen Sie eine neue Gruppe hinzu.

- Um eine Regelgruppe zu löschen, klicken Sie auf Löschen

.

.

Verknüpfte NAT-Regeln

Dies sind Quell-NAT-Regeln und werden in der NAT-Regeltabelle aufgeführt. Sie können sie anhand der Firewall-Regel-ID und des Namens identifizieren.

Die Sophos Firewall wendet Firewall-Regeln vor Quell-NAT-Regeln an. Erfüllt eine NAT-Regel über der verknüpften Regel die Übereinstimmungskriterien, wendet die Sophos Firewall diese Regel an und sucht nicht weiter nach der verknüpften Regel. Verknüpfte NAT-Regeln gelten jedoch nur für Datenverkehr, der der verknüpften Firewall-Regel entspricht.

Sie können eine verknüpfte NAT-Regel von der NAT-Regeltabelle trennen. Sobald Sie die Verknüpfung der Regel mit der ursprünglichen Firewall-Regel aufgehoben haben, können Sie die NAT-Regel bearbeiten. Sie wird nun unabhängig von der ursprünglichen Firewall-Regel anhand ihrer Kriterien und nicht anhand der Kriterien der ursprünglichen Firewall-Regel ausgewertet.

Regelstatus

| Status | Beschreibung |

|---|---|

| Unbenutzt | In den letzten 24 Stunden wurde kein entsprechender Verkehr gefunden. |

| Deaktiviert | Manuell ausgeschaltet. |

| Geändert | In den letzten 24 Stunden aktualisiert. |

| Neu | Erstellt in den letzten 24 Stunden. |

Regeltabellensymbole

| Symbole | Beschreibung |

|---|---|

| Benutzerregel |

| Übereinstimmung mit bekannten Benutzern nicht ausgewählt. |

| Regel deaktiviert. |

| Aktion eingestellt auf Akzeptieren. |

| Regel deaktiviert. |

| Aktion eingestellt auf Fallen oder Ablehnen. |

| Regel aktiviert. |

| Aktion eingestellt auf Akzeptieren. |

| Regel aktiviert. |

| Aktion auf „Ablegen“ oder „Ablehnen“ eingestellt. |

| Ausgeschaltet: Scannen nach Web-, FTP- oder E-Mail-Verkehr. Webproxy (DPI ist aktiviert). Verkehrsprotokollierung. |

| Richtlinie festgelegt auf Keiner: Webrichtlinien, Anwendungskontrolle, Angriffsprävention, Traffic Shaping. |

| Ausgeschaltet oder ohne Einschränkung: Security Heartbeat. |

| Aktiviert: Scannen nach Web-, FTP- oder E-Mail-Verkehr. Webproxy. Ausnahmen von der Firewall-Regel. Verkehrsprotokollierung. |

| Angegebene Richtlinie: IPS, Traffic Shaping |

| Richtlinie festgelegt auf Akzeptieren: Web-Richtlinie, Anwendungskontrolle |

| Richtlinie zur Erkennung von Malware und PUA: Security Heartbeat |

| Keine Einschränkung und auf Malware- und PUA-Erkennung eingestellt: Security Heartbeat |

| Richtlinie festgelegt auf Fallen: Web-Richtlinie, Anwendungskontrolle |

| Richtlinie auf PUA-Erkennung eingestellt: Security Heartbeat |

| Keine Einschränkung und auf PUA-Erkennung eingestellt: Security Heartbeat |

| Richtlinie festgelegt auf Leugnen: Webrichtlinie, Anwendungskontrollrichtlinie |

| Keine Einschränkung und kein Heartbeat: Security Heartbeat |

Verhalten beim Zurücksetzen auf Werkseinstellungen

Durch das Zurücksetzen der Firewall auf die Werkseinstellungen werden alle Firewall-Regeln entfernt. Beim Zurücksetzen der Firewall wird lediglich die Regel „Automatisch hinzugefügte Firewall-Richtlinie für MTA“ hinzugefügt.

Weitere Ressourcen

- Schutzrichtlinien

- NAT-Regeln

- Erstellen Sie DNAT- und Firewall-Regeln für interne Server

- Erstellen einer Firewallregel mit einer verknüpften NAT-Regel

- Erstellen einer Quell-NAT-Regel

- Kontrollieren Sie den Datenverkehr, der eine Webproxyfilterung erfordert

- DNAT-Regel mit dem Serverzugriffsassistenten hinzufügen

- Hinzufügen einer NAT-Regel

- Hinzufügen einer Firewallregel