HO-Firewall als DHCP-Server und BO-Firewall als Relay-Agent

Konfigurieren Sie die Sophos Firewall der Zentrale als DHCP-Server und die Sophos Firewall der Zweigstelle als DHCP-Relay-Agent.

Einführung

Die DHCP-Serverkonfiguration der Firewall der Zentrale vergibt IP-Adressen an Clients in der Zweigstelle. Die DHCP-Relay-Konfiguration der Firewall der Zweigstelle leitet die DHCP-Kommunikation zwischen DHCP-Clients und Server weiter. In diesem Beispiel konfigurieren wir die DHCP-Kommunikation über eine Site-to-Site-IPsec-Verbindung.

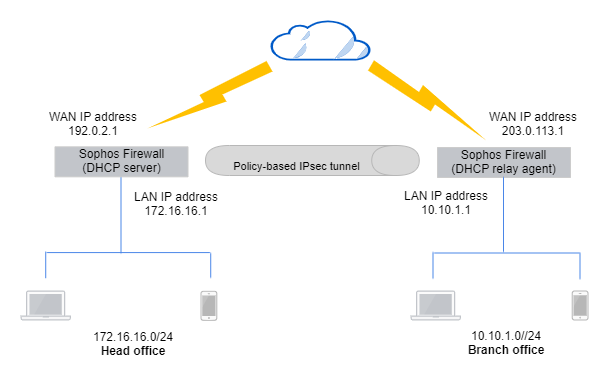

DHCP-Server und Relay-Agent: Netzwerkdiagramm

Die Netzwerkdetails lauten wie folgt:

Hauptsitz:

- WAN-IP-Adresse:

192.0.2.1 - DHCP-Serverschnittstelle:

172.16.16.1

Niederlassung:

- WAN-IP-Adresse:

203.0.113.1 - DHCP-Relay-Agent-Schnittstelle:

10.10.1.1 - LAN-Subnetz:

10.10.1.0/24

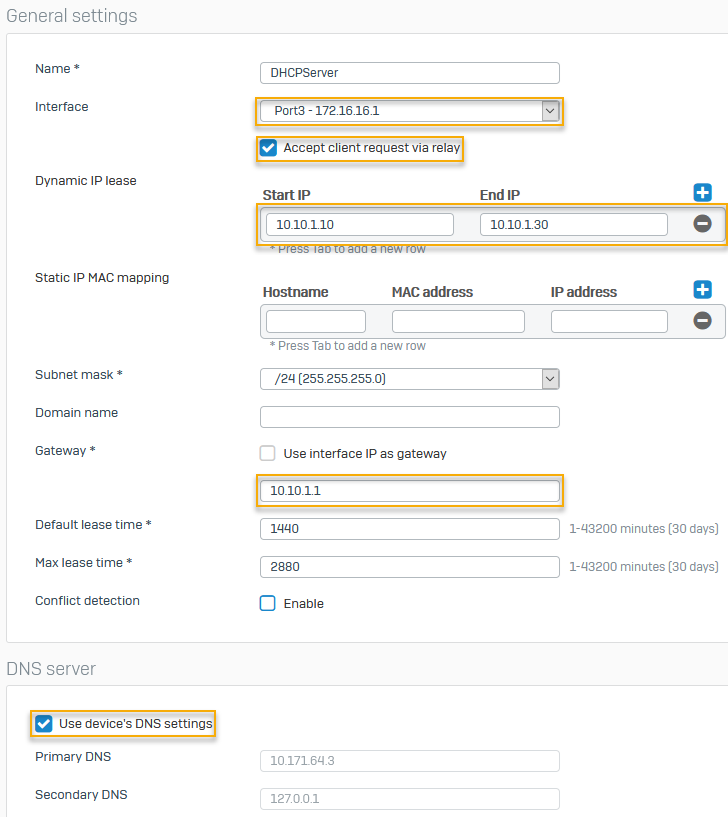

Zentrale: DHCP-Server-Einstellungen festlegen

Konfigurieren Sie die Sophos Firewall in der Zentrale als DHCP-Server, um dynamische IP-Adressen an DHCP-Clients in der Zweigstelle zu vermieten.

- Gehe zu Netzwerk > DHCP.

- Unter Serverauf Hinzufügen.

-

Die folgenden Einstellungen dienen als Beispiel. Sie müssen die Einstellungen Ihres Netzwerks angeben:

Einstellung Wert Schnittstelle Port3 - 172.16.16.1Schnittstelle, auf der die Sophos Firewall auf DHCP-Anfragen wartet.

Client-Anfrage per Relay annehmen Akzeptiert Relay-Anfragen. Dynamische IP-Lease 10.10.1.10Zu10.10.1.30Tor 10.10.1.1DNS-Einstellungen des Geräts verwenden DNS-Serverdetails zum Teilen mit DHCP-Clients. -

Klicken Speichern.

Hier ist ein Beispiel:

Hauptsitz: IP-Adressen über eine IPsec-Verbindung mieten

Aktivieren Sie in der Firewall der Hauptniederlassung die IP-Adressmiete über IPsec.

- Geben Sie in der CLI der Zentrale Folgendes ein: 4 für Gerätekonsole.

-

Geben Sie Folgendes ein:

system dhcp lease-over-IPSec enable

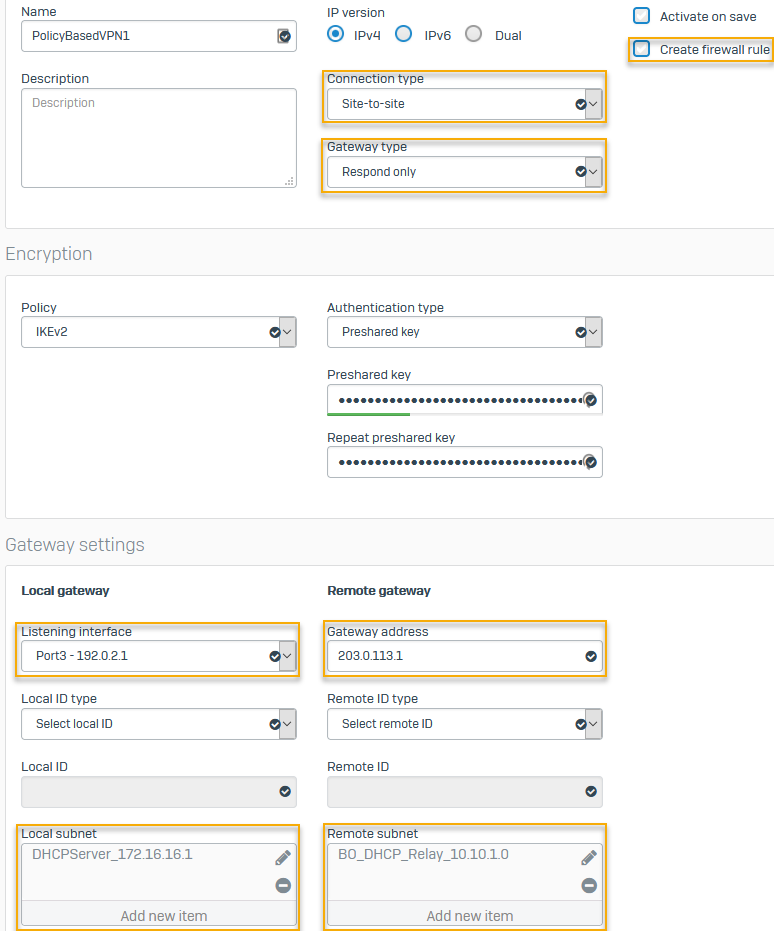

Hauptsitz: Konfigurieren einer Site-to-Site-IPsec-Verbindung

Konfigurieren Sie auf der Firewall der Hauptniederlassung eine Site-to-Site-IPsec-Verbindung zur Zweigstelle.

- Gehen Sie in der Webadministrationskonsole zu Site-to-Site-VPN > IPsec > IPsec-Verbindungen und klicken Sie auf Hinzufügen.

-

Die folgenden Einstellungen dienen als Beispiel. Sie müssen die Einstellungen Ihres Netzwerks angeben:

Einstellung Wert Anschlussart Policy-basedGateway-Typ Respond onlyUm WAN-Verkehr den Zugriff auf den IPsec-Tunnel zu ermöglichen, gehen Sie zu Verwaltung > Gerätezugriff und wählen Sie VAN unter IPsec.

Erstellen einer Firewallregel Deaktivieren Sie das Kontrollkästchen.

Firewall-Regeln kontrollieren nicht den vom System generierten Datenverkehr.

Authentifizierungstyp Preshared keyAbhörschnittstelle Port3 - 192.0.2.1Gateway-Adresse 203.0.113.1Lokales Subnetz 172.16.16.1Remote-Subnetz 10.10.1.0Hier ist ein Beispiel:

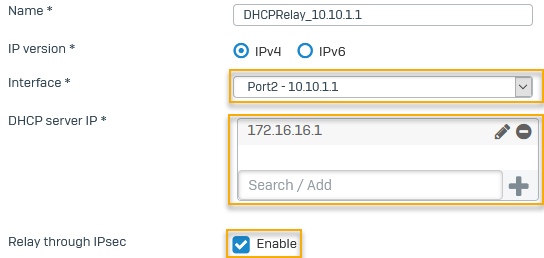

Zweigstelle: Konfigurieren eines DHCP-Relay-Agenten

Konfigurieren Sie die Sophos Firewall der Zweigstelle als DHCP-Relay-Agent. In diesem Beispiel leitet sie die vom DHCP-Server an die Firewall der Zentrale geleasten IP-Adressen weiter.

- Gehe zu Netzwerk > DHCP. Unter Relaisauf Hinzufügen.

-

Wählen Sie die Schnittstelle aus der Dropdown-Liste.

Beispiel:

Port2 - 10.10.1.1 -

Geben Sie die IP-Adresse für DHCP-Server-IP.

Beispiel:

172.16.16.1 -

Wählen Weiterleitung über IPsec.

Hier ist ein Beispiel:

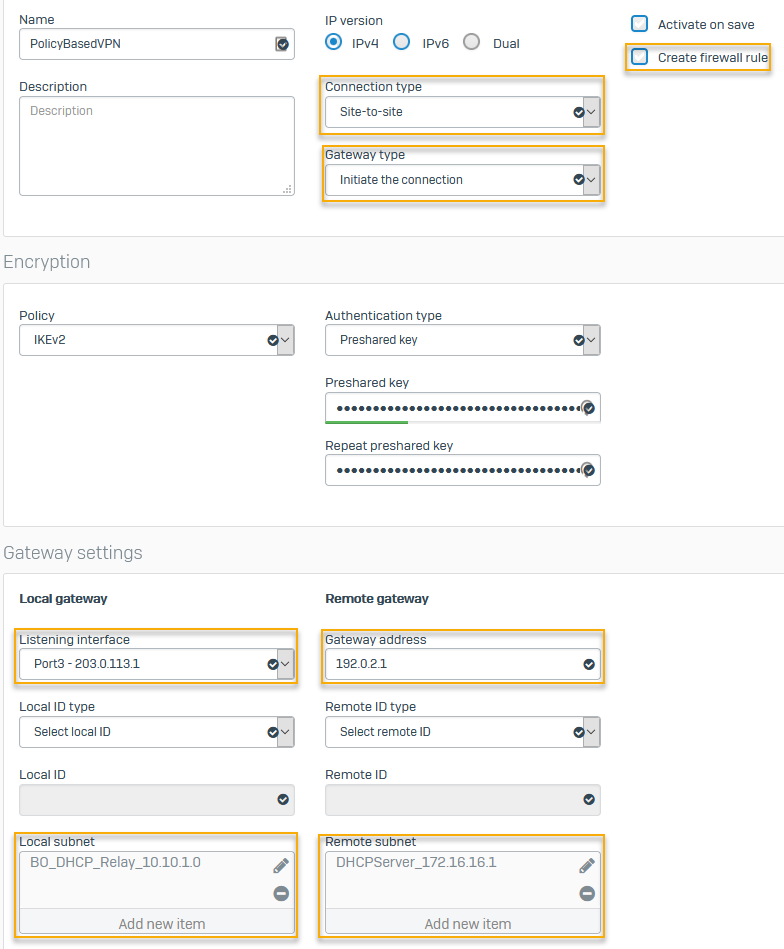

Zweigstelle: Konfigurieren einer IPsec-Verbindung

Konfigurieren Sie auf der Firewall der Zweigstelle eine Site-to-Site-IPsec-Verbindung zur Zentrale.

- Gehen Sie in der Webadministrationskonsole zu Site-to-Site-VPN > IPsec > IPsec-Verbindungen und klicken Sie auf Hinzufügen.

-

Die folgenden Einstellungen dienen als Beispiel. Sie müssen die Einstellungen Ihres Netzwerks angeben:

Einstellung Wert Anschlussart Policy-basedGateway-Typ Initiate the connectionErstellen einer Firewallregel Deaktivieren Sie das Kontrollkästchen.

Firewall-Regeln kontrollieren nicht den vom System generierten Datenverkehr.

Authentifizierungstyp Preshared keyGeben Sie den von Ihnen festgelegten Schlüssel in der Firewall der Zentrale ein.

Abhörschnittstelle Port3 - 203.0.113.1Gateway-Adresse 192.0.2.1Lokales Subnetz 10.10.1.0Remote-Subnetz 172.16.16.1Hier ist ein Beispiel:

Zweigstelle: Hinzufügen einer IPsec-Route

Fügen Sie in der Firewall der Zweigstelle eine IPsec-Route für systemgenerierten Datenverkehr zum DHCP-Server in der Zentrale hinzu. Wenden Sie Source-NAT auf den systemgenerierten Datenverkehr an, um die interne Quell-IP-Adresse der Zweigstelle in die Ziel-IP-Adresse (DHCP-Server in der Zentrale) zu übersetzen.

- Geben Sie in der CLI Folgendes ein: 4 für Gerätekonsole.

-

Fügen Sie eine statische Route von der Zweigstelle zum DHCP-Server in der Zentrale hinzu. Geben Sie Folgendes ein:

system ipsec_route add host <IP address of host> tunnelname <tunnel>Beispiel:

system ipsec_route add host 172.16.16.1 tunnelname PolicyBasedVPN -

Übersetzen Sie die IP-Adresse des LAN-Ports (DHCP-Relay-Schnittstelle) der Firewall der Zweigstelle in die IP-Adresse des DHCP-Servers in der Zentrale. Sie müssen diesen Befehl verwenden, um systemgenerierten Datenverkehr zu übersetzen. Geben Sie Folgendes ein:

set advanced-firewall sys-traffic-nat add destination <Destination IP address or network> snatip <Source IP address to translate>set advanced-firewall sys-traffic-nat add destination 172.16.16.1 snatip 10.10.1.1