Erstellen einer Amazon VPC Site-to-Site-Verbindung

Sie können eine Site-to-Site-VPN-Verbindung zwischen Ihrem lokalen Netzwerk und Amazon Virtual Private Cloud (VPC) erstellen.

Einführung

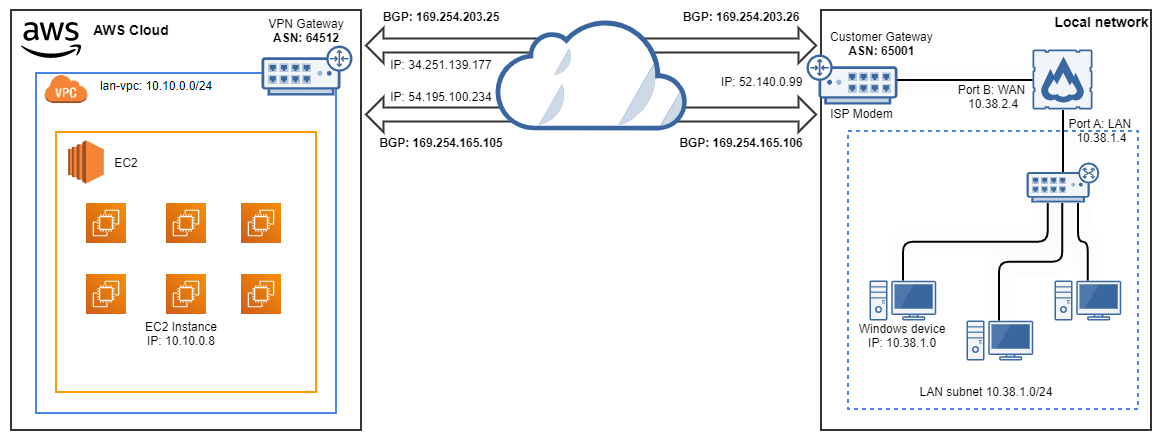

In diesem Beispiel importieren Sie die AWS Site-to-Site-VPN-Verbindungseinstellungen und stellen eine Verbindung zu Amazon VPC her. In diesem Beispiel werden die Einstellungen und BGP für dynamisches Routing über die Amazon VPC-Konfigurationsdatei importiert. Hier ist das Netzwerkschema:

Voraussetzungen

Warnung

Diese Informationen waren zum Zeitpunkt der Erstellung korrekt. Um sicherzustellen, dass Sie die aktuellsten Schritte befolgen, lesen Sie die Amazon-Dokumentation. Siehe Folgendes:

Bevor Sie Amazon VPC mit der Sophos Firewall verbinden, müssen Sie eine AWS Site-to-Site-VPN-Verbindung auf dem Amazon VPC-Konsole.

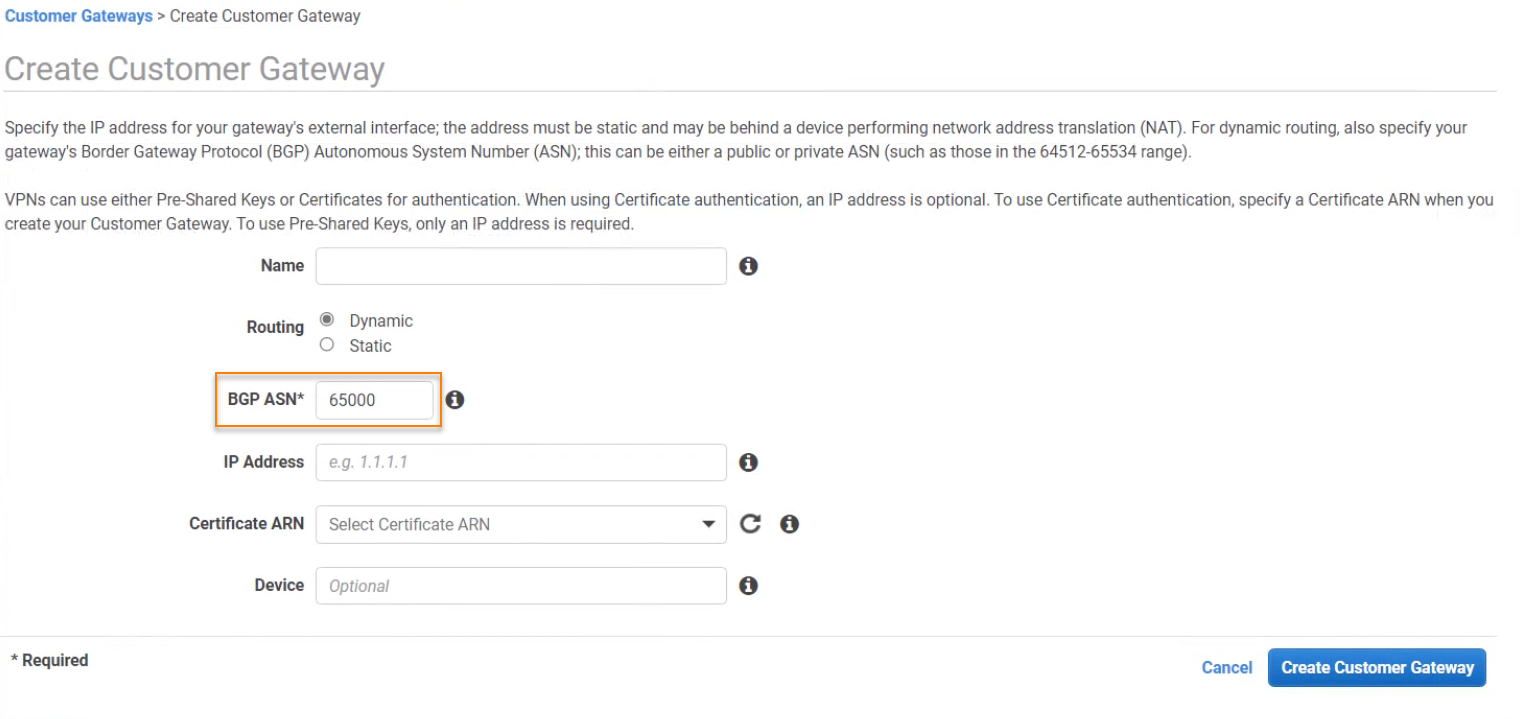

Wenn Sie dynamisches Routing verwenden möchten, müssen Ihre AWS-Site-to-Site-VPN-Verbindungseinstellungen Folgendes enthalten:

- Sie müssen konfigurieren Lokales IPv4-Netzwerk CIDR Und Remote-IPv4-Netzwerk-CIDR als

0.0.0.0/0um BGP-Peering einzurichten. -

Wenn Sie BGP bereits auf der Sophos Firewall konfiguriert haben, Routenplanung > BGP > Globale Konfigurationmüssen Sie die vorkonfigurierten Einstellungen Ihrer Firewall eingeben. Lokales AS Wert in der BGP-ASN Feld auf dem Kunden-Gateway erstellen Seite in AWS.

Hier ist ein Beispiel:

Notiz

Wenn die BGP-Konfiguration in der BGP-CLI „kein BGP-Standard-IPv4-Unicast“ enthält, wird das BGP-Peering nicht automatisch hergestellt.

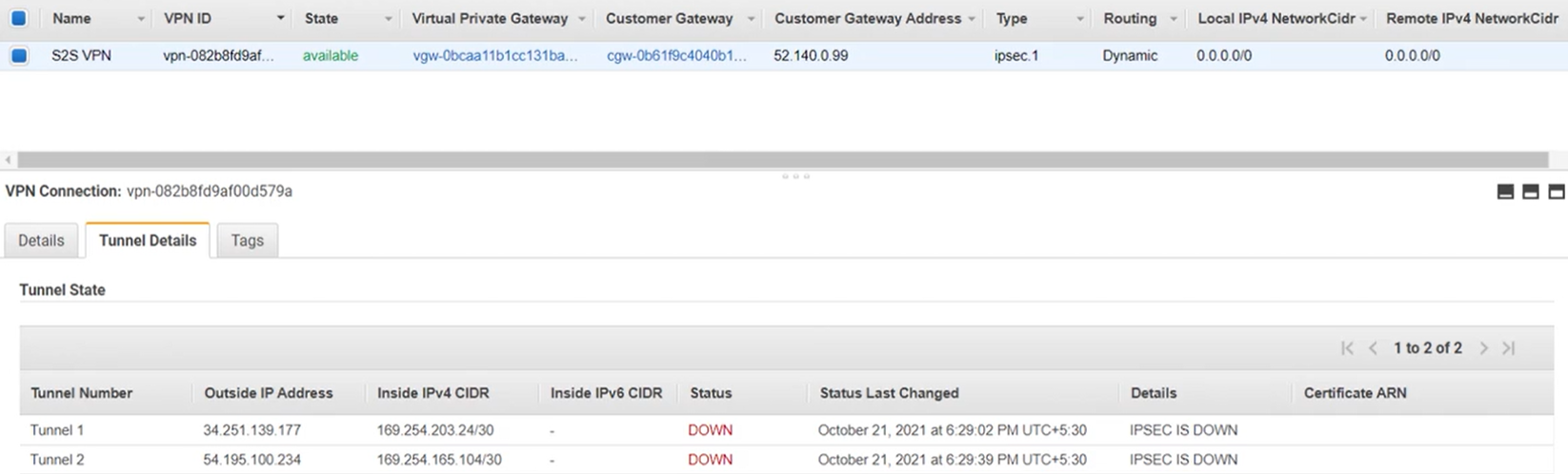

In diesem Beispiel haben wir eine Amazon Site-to-Site-VPN-Verbindung mit den folgenden Einstellungen konfiguriert:

| Einstellung | Wert |

|---|---|

| Name | S2S VPN |

| Kunden-Gateway-Adresse | 52.140.0.99 |

| Typ | ipsec1 |

| Routenplanung | Dynamisch |

| Lokales IPv4-Netzwerk CIDR | 0.0.0.0/0 |

| Remote-IPv4-Netzwerk-CIDR | 0.0.0.0/0 |

Hier ist ein Beispiel für die Site-to-Site-VPN-Einstellungen und die Tunnelkonfigurationseinstellungen:

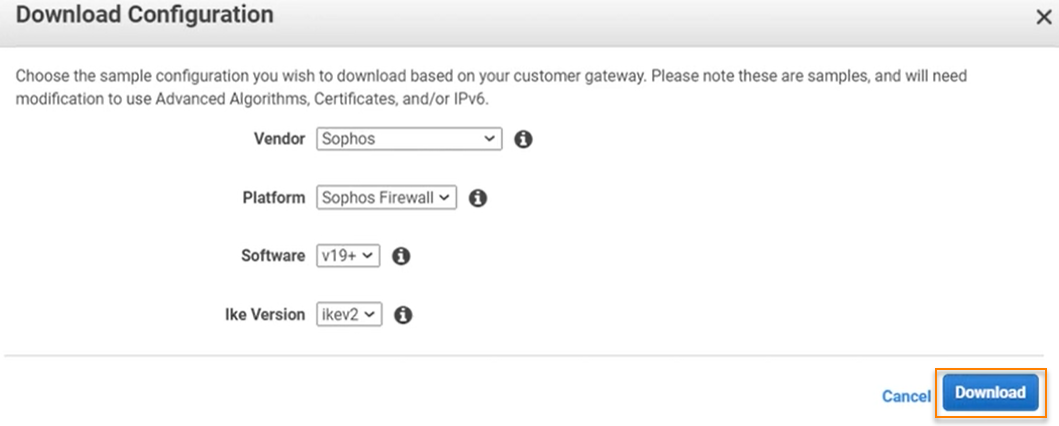

Laden Sie die Amazon VPC-Konfigurationsdatei herunter

Sie müssen die Amazon Site-to-Site-VPN-Einstellungen als Konfigurationsdatei herunterladen, damit Sie sie in Ihre Firewall importieren können. Gehen Sie dazu wie folgt vor:

- Öffnen Sie das Amazon VPC-Konsole.

- Gehe zu VIRTUELLES PRIVATES NETZWERK (VPN) > Site-to-Site-VPN-Verbindungen.

- Wählen S2S VPN.

- Klicken Konfiguration herunterladen.

-

Wählen Sie die folgenden Einstellungen und klicken Sie auf Herunterladen:

Einstellung Wert Verkäufer Sophos Plattform Sophos Firewall Software Version 19+ Ike-Version ikev2

Anpassen der Konfigurationsdatei

Die Konfigurationsdatei dient lediglich als Beispiel und entspricht möglicherweise nicht Ihren gewünschten Einstellungen für die Site-to-Site-VPN-Verbindung. Sie müssen die Beispielkonfigurationsdatei ändern, um zusätzliche Sicherheitsalgorithmen, Diffie-Hellman-Gruppen, private Zertifikate und IPv6-Verkehr nutzen zu können.

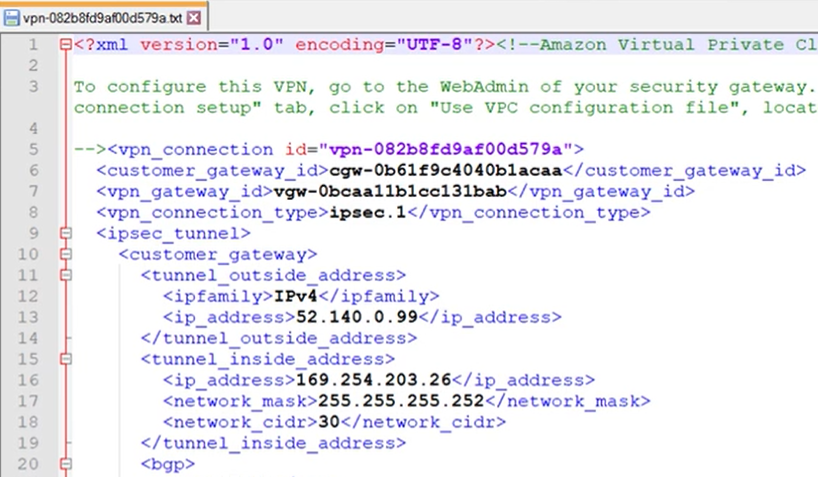

In diesem Beispiel befindet sich die Firewall hinter dem ISP-Modem, daher müssen Sie die tunnel_outside_address Wert so, dass er mit der IP-Adresse der WAN-Schnittstelle Ihrer Firewall übereinstimmt. Gehen Sie wie folgt vor:

-

Öffnen Sie die VPC-Konfigurationsdatei in einem Texteditor.

Hier ist ein Beispiel:

-

Suchen Sie die folgenden Zeilen:

<tunnel_outside_address> <ipfamily>IPv4</ipfamily> <ip_address>52.140.0.99</ip_address> </tunnel_outside_address>Notiz

In diesem Beispiel erscheinen diese Zeilen zweimal, da in der VPC-Konsole zwei Tunnel konfiguriert sind. Jeder Tunnel verfügt über eine eigene Konfiguration in einer einzelnen AWS Site-to-Site VPN-Beispielkonfigurationsdatei. Sie müssen die Einstellungen für jeden Tunnel ändern.

-

Ändern Sie beide Vorkommen von

ip_addressZu10.38.2.4. Sie müssen mit der IP-Adresse der WAN-Schnittstelle Ihrer Firewall übereinstimmen:<ip_address>10.38.2.4</ip_address> -

Speichern Sie die Änderungen und beenden Sie das Programm.

Importieren Sie die Amazon VPC-Einstellungen in die Sophos Firewall

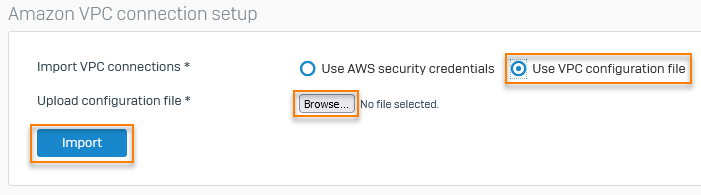

Um die Konfigurationsdatei in die Sophos Firewall zu importieren, gehen Sie wie folgt vor:

- Melden Sie sich bei der Sophos Firewall an.

- Gehe zu Site-to-Site-VPN > Amazon VPC.

- Wählen VPC-Konfigurationsdatei verwenden.

- Klicken Durchsuchen.

- Wählen Sie die Konfigurationsdatei aus und klicken Sie auf Offen.

-

Klicken Import.

Die Sophos Firewall erstellt automatisch die IPsec-Profile, BGP-Einstellungen und XFRM-Schnittstellen anhand der aus der Konfigurationsdatei importierten Einstellungen. Die Verbindungen werden in Amazon VPC-Verbindungen und werden automatisch aktiviert. Informationen zum Auffinden und Bestätigen der automatisch erstellten Einstellungen finden Sie in den folgenden Dokumenten:

Fügen Sie das lokale Subnetz zu BGP-Netzwerken hinzu

Um BGP-Routen zwischen Ihrem Netzwerk und Amazon VPC einzurichten, müssen Sie das lokale Subnetz zu Ihren BGP-Netzwerken hinzufügen. Gehen Sie dazu wie folgt vor:

- Gehe zu Routenplanung > BGP > Netzwerke.

- Klicken Hinzufügen.

- Für IPv4/Netzmaske, eingeben

10.38.1.0. - Wählen /24(255.255.255.0) aus dem Dropdown-Menü.

- Klicken Speichern.

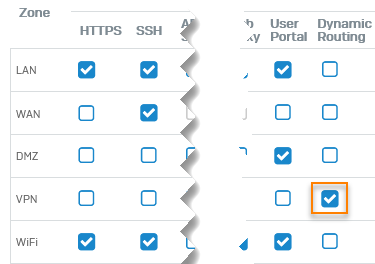

Aktivieren Sie das dynamische Routing für die VPN-Zone

Sie müssen dynamisches Routing für die VPN-Zone der Sophos Firewall aktivieren, um BGP-Routing mit Amazon VPC zu verwenden. Gehen Sie dazu wie folgt vor:

IP-Hosts erstellen

Sie müssen IP-Hosts für die lokalen und Remote-Subnetze erstellen, die diese Verbindung verwenden, damit Sie sie für Firewall-Regeln auswählen können.

Gehen Sie wie folgt vor, um IP-Hosts für Ihre Subnetze zu erstellen:

- Gehe zu Gastgeber und Dienste > IP-Host und klicken Sie auf Hinzufügen.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Name LAN-Lokal IP-Version IPv4 Typ Netzwerk IP-Adresse 10.38.1.0 Subnetz /24(255.255.255.0) -

Klicken Speichern.

- Klicken Hinzufügen.

-

Legen Sie die Einstellungen fest.

Einstellung Wert Name LAN-VPC IP-Version IPv4 Typ Netzwerk IP-Adresse 10.10.0.0 Subnetz /24(255.255.255.0) -

Klicken Speichern.

Erstellen Sie Firewall-Regeln für VPN-Verkehr

Sie müssen ausgehende und eingehende Firewall-Regeln erstellen, um den Datenverkehr zwischen Ihrem lokalen Netzwerk und Amazon VPC zuzulassen.

Gehen Sie wie folgt vor, um eine Firewall-Regel für ausgehenden VPN-Verkehr zu erstellen:

- Gehe zu Regeln und Richtlinien > Firewall-Regeln.

- Klicken IPv4auf Firewallregel hinzufügenund klicken Sie auf Neue Firewall-Regel.

- Eingeben

LAN_VPN_allowim Regelname und wählen Sie Firewall-Datenverkehr protokollieren. -

Legen Sie die Einstellungen fest.

Einstellung Wert Quellzonen UND Quellnetzwerke und -geräte LAN-Lokal Zielzonen VPN Zielnetzwerke LAN-VPC Leistungen Beliebig -

Klicken Speichern.

Gehen Sie wie folgt vor, um eine Firewall-Regel für eingehenden VPN-Verkehr zu erstellen:

- Klicken IPv4auf Firewallregel hinzufügenund klicken Sie auf Neue Firewall-Regel.

- Eingeben

VPN_LAN_allowim Regelname und wählen Sie Firewall-Datenverkehr protokollieren. -

Legen Sie die Einstellungen fest.

Einstellung Wert Quellzonen VPN Quellnetzwerke und -geräte LAN-VPC Zielzonen UND Zielnetzwerke LAN-Lokal Leistungen Beliebig -

Klicken Speichern.

Hier ist ein Beispiel:

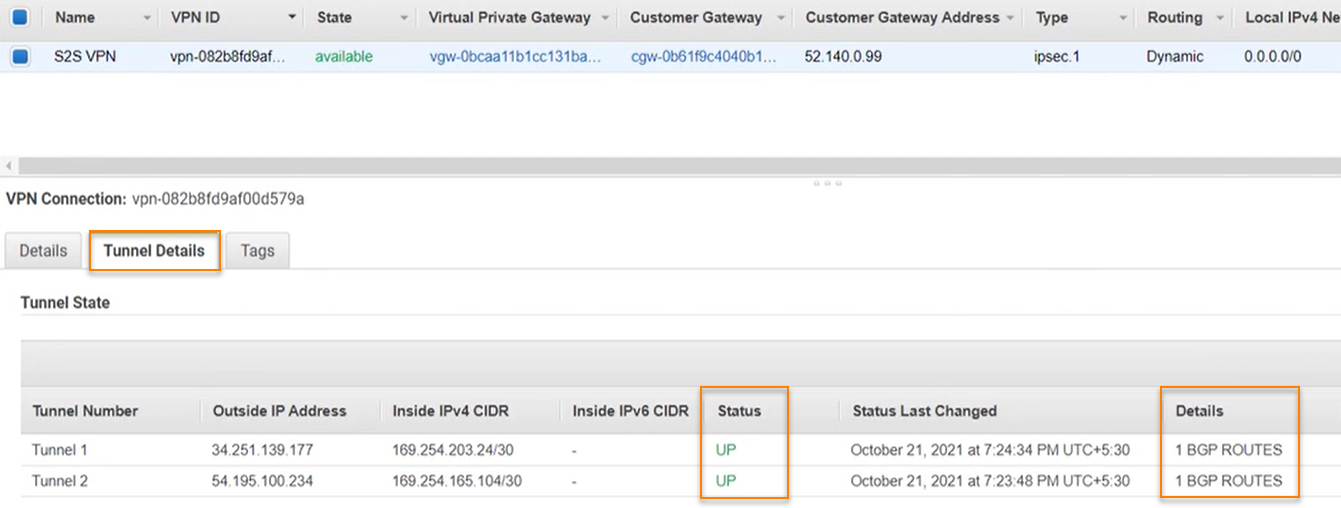

Bestätigen Sie den Tunnelstatus

Sie können den Tunnelstatus auf der Sophos Firewall und der AWS VPC-Konsole überprüfen.

- Gehe zu Site-to-Site-VPN > Amazon VPC > Amazon VPC-Verbindungen.

-

Stellen Sie sicher, dass die Tunnel aktiv und verbunden sind. Dies geschieht automatisch, wenn Sie die AWS Site-to-Site-VPN-Einstellungen importieren.

Hier ist ein Beispiel:

-

Gehe zu Routenplanung > Information > BGP.

-

Wählen Sie aus den folgenden Optionen:

Option Beschreibung Nachbarn Zeigt die BGP-Nachbardetails. Routen Zeigt die dynamisch erlernten Routen. Zusammenfassung Zeigt die IP-Adressinformationen des BGP-Peers, die Betriebszeit sowie gesendete und empfangene Nachrichten an.

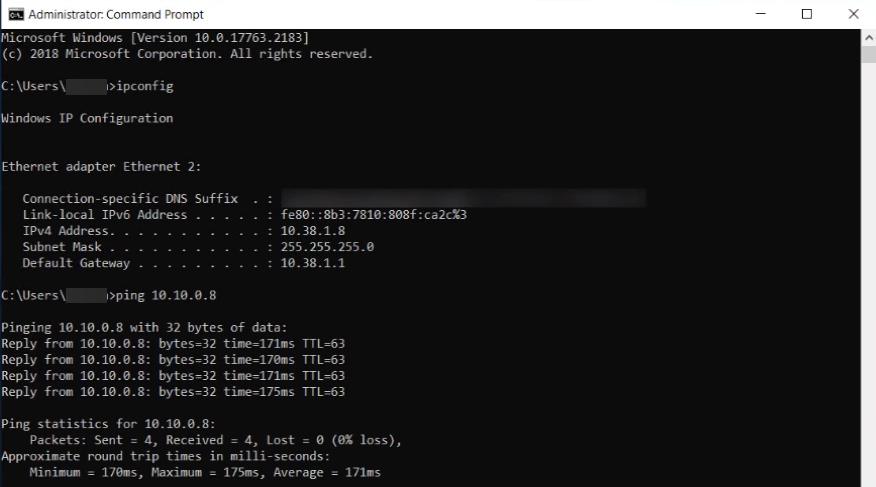

Traffic generieren

Sie können bestätigen, dass Datenverkehr über die VPC-Verbindung fließt, indem Sie von einem Gerät in Ihrem lokalen Netzwerk einen Ping an eine Amazon VPC-Ressource senden. Das folgende Beispiel zeigt einen erfolgreichen Ping von 10.38.1.8 im lokalen Netzwerk zu 10.10.0.8 in Amazon VPC.

Weitere Informationen