Sicheres Homeoffice mit Sophos XG und Sophos SG Firewall betreiben

Bedingt durch die weltweite Corona-Krise ist der Absatz von Sophos RED Geräten sprunghaft angestiegen und die Lieferketten der Geräte sind zudem beeinträchtigt, so dass derzeit nicht klar ist, wann wieder RED Geräte verfügbar sein werden. Damit allen Mitarbeitern jedoch dennoch ein sicherer Zugriff dem Homeofffice auf Ihre Daten im Unternehmen gewährt werden kann, möchten wir ihnen im folgenden Artikel einige Möglichkeiten aufzeigen, wie Sie mit verschiedenen Sophos-Produkten wie Sophos SG Serie oder Sophos XG Serie Home Office-Umgebungen bereitstellen können. Es sind dabei Möglichkeiten mit und ohne Sophos RED Geräte aufgeführt.

Folgende zwei Hinweise vorab:

1. Wir haben in der UTMshop Technik fünf zertifizierte und erfahrene Techniker, die ausschließlich Sophos Projekte durchführen und die Sie bei der Umsetzung der Homeoffice-Anbindung unterstützen können. Sollten Sie Hilfe benötigen, buchen Sie bitte eine Supportstunde (Berechnung nach Aufwand, aber in einer Stunde ist erfahrungsgemäß das Thema oft erledigt).

2. Die Kette ist so stark wie ihr schwächstes Glied, deshalb empfehlen wir generell, dass neben der sicheren Verbindung zwischen Homeoffice zum Unternehmen auch die Sicherheit des externen Gerätes (im Zweifelsfall die persönlichen Computer/ Notebooks Ihrer Mitarbeiter) die Sicherheitsansprüche gestellt werden, die an Rechner im Unternehmen gestellt werden. Es muss mindestens eine aktuelle gute zentral steuerbare Endpoint Protection mit Schutz gegen aktuelle Bedrohungen wie EMOTET oder andere Verschlüsselungstrojaner auf dem Gerät installiert werden, um die Sicherheitsstandards im Unternehmen nicht zu unterlaufen und damit sicherzustellen, dass die Arbeit auch im Homeoffice sichergestellt ist. Durch die zentrale, webbasierte Steuerung über Sophos Central ist sichergestellt, dass die Administration von jedem Ort der Welt mit Internet erfolgen kann. Gerade da im Zuge der Corona-Krise verstärkt mit Angriffen auf Homeoffice-Arbeitsplätze zu rechnen ist, wie einschlägige Medien schon berichtet haben. Bitte bedenken Sie dies bei Ihrer Homeoffice-Planung und zählen Sie auf die Sicherheit von Sophos Intercept X.

Wir haben folgend die Einrichtung von SSL-VPN für die sichere Verbindung zwischen

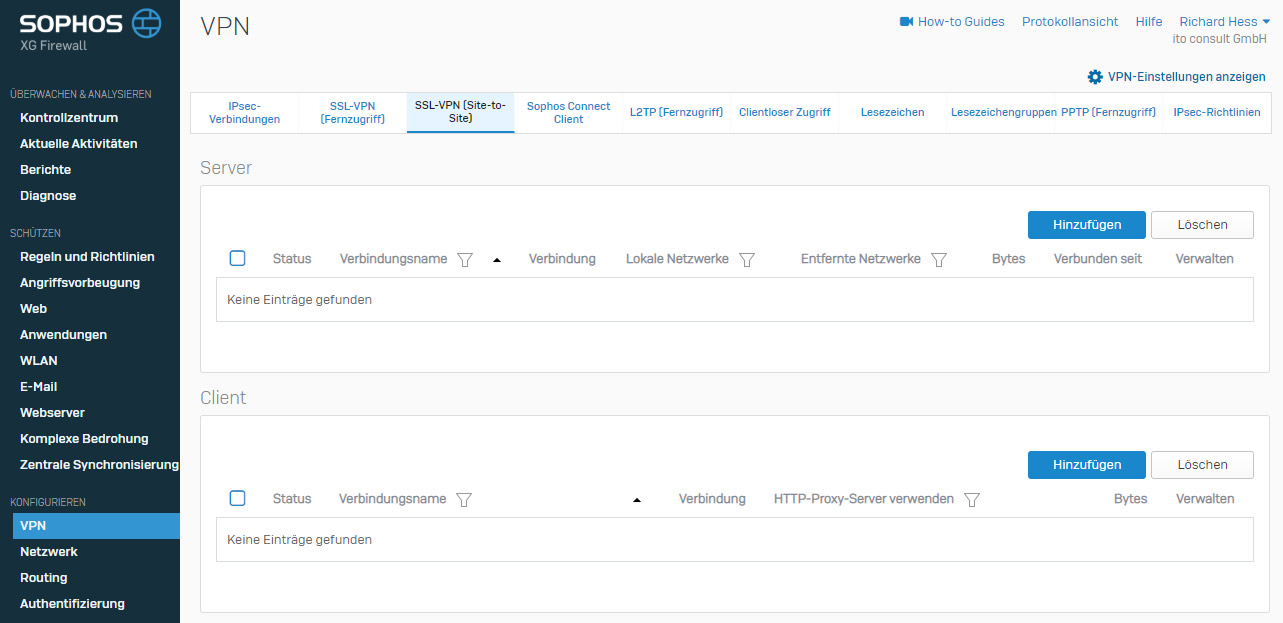

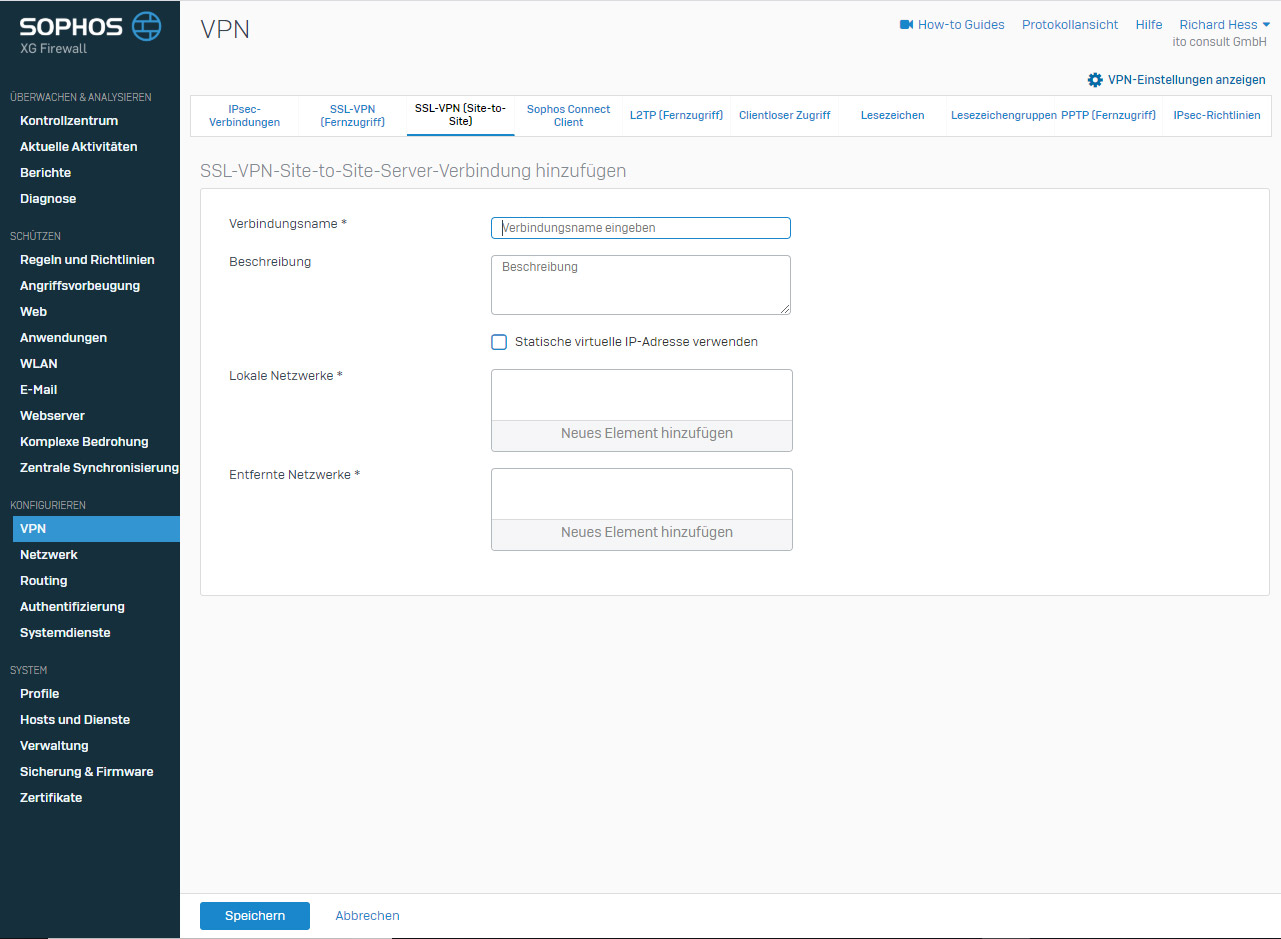

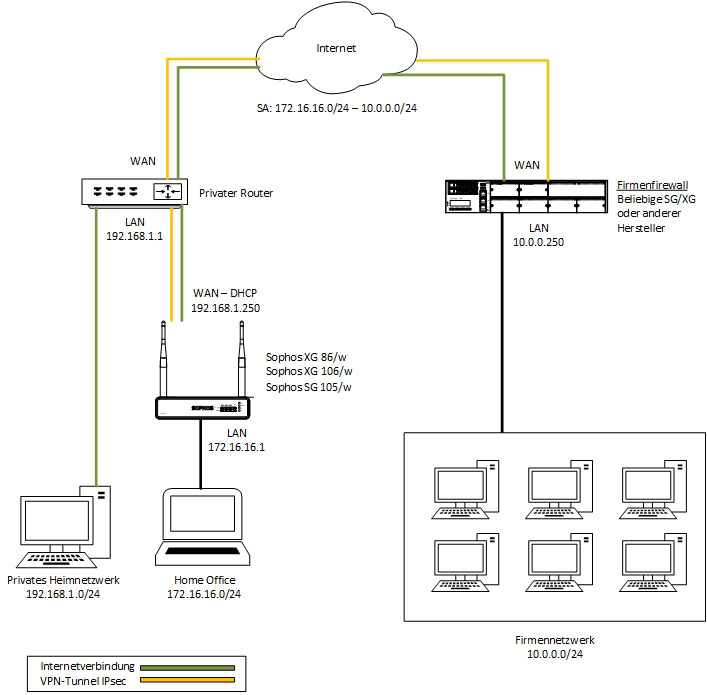

Sophos XG Site to Site Verbindung

- Im Web Interface unter Host und Service, IP Host auswählen und das Remote und Local Netz hinzufügen

- Die Verbindung unter VPN -> SSL VPN(SitetoSite) --> Reiter Server hinzufügen

- Wenn die Verbindung angelegt ist, klicken sie auf das Download Icon hinter dem Verbindungsnamen, um die Konfigurationsdatei herunterzuladen.

- Erstellen sie eine Firewallregel, die den Datenverkehr zwischen lokalem und entferntem Netz zulässt.

- Auf der Gegenstelle unter VPN -> SSL VPN(SitetoSite) unter dem Reiter Client eine neue Verbindung anlegen und die Konfigurationsdatei hochladen.

- Eine Firewallregel erstellen die die Kommunikation zwischen den beiden Netzen erlaubt.

Sopohs SG Site to Site

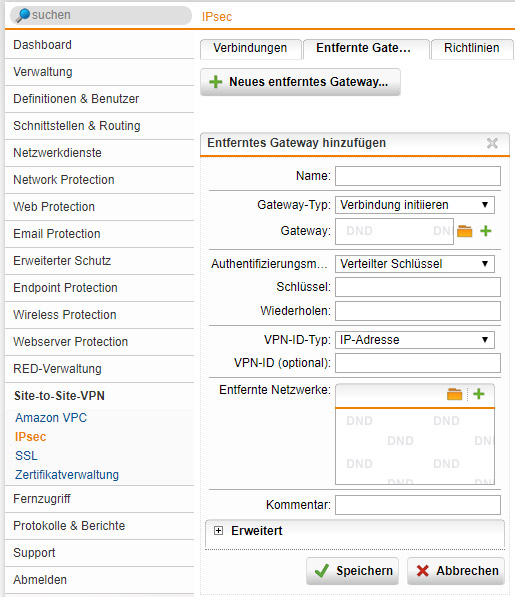

- Im Web Interface unter Site to Site VPN -> IPsec -> Remote Gatways anlegen.

- Response Typ setzen

- Local und Remote Netz auswählen

- Authentifizierungsart auswählen

- Speichern

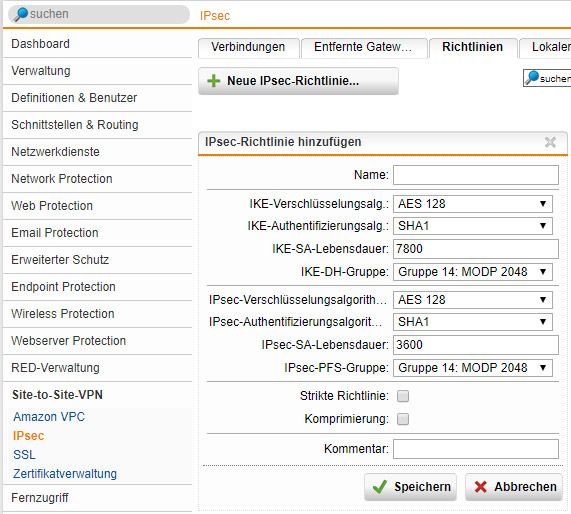

- Unter Richtlinien (IPsec) die Richtlinie auswählen, die von beiden Seiten verwendet werden soll.

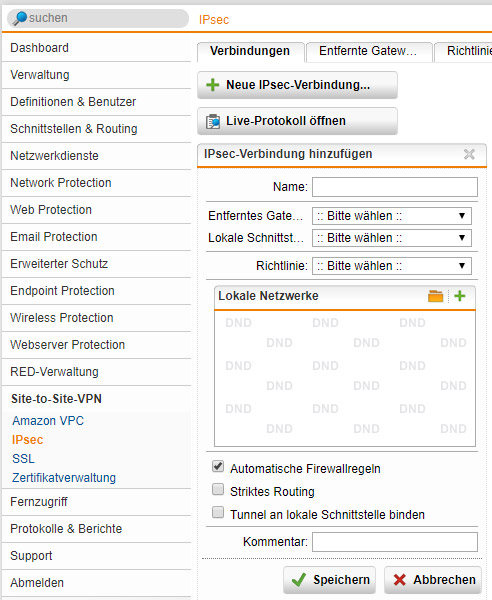

- Site-to-Site-VPN -> IPsec -> Verbindungen- Klicken sie auf neue Verbindung hinzufügen

- Auf der Gegenseite ein Remote Gatway hinzufügen. Site-to-Site-VPN> IPsec> Remote-Gateways.

- Response Typ setzen

- Local und Remote Netz auswählen

- Authentifizierungsart auswählen

- Speichern

- Unter Richtlinien (IPsec) die Richtlinie auswählen, die von beiden Seiten verwendet werden soll.

- Site-to-Site-VPN -> IPsec -> Verbindungen- Klicken sie auf neue Verbindung hinzufügen

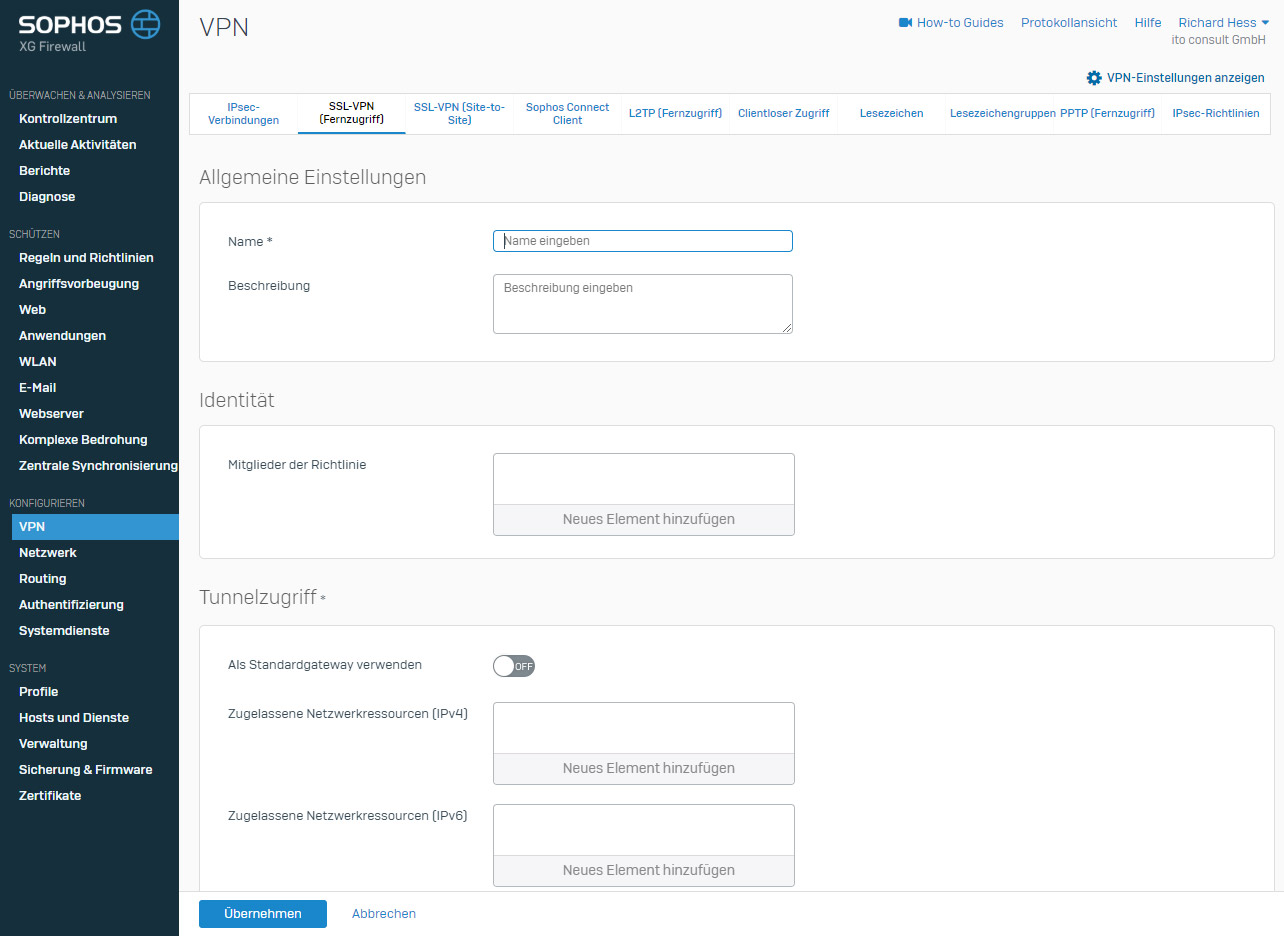

Sophos XG SSL VPN

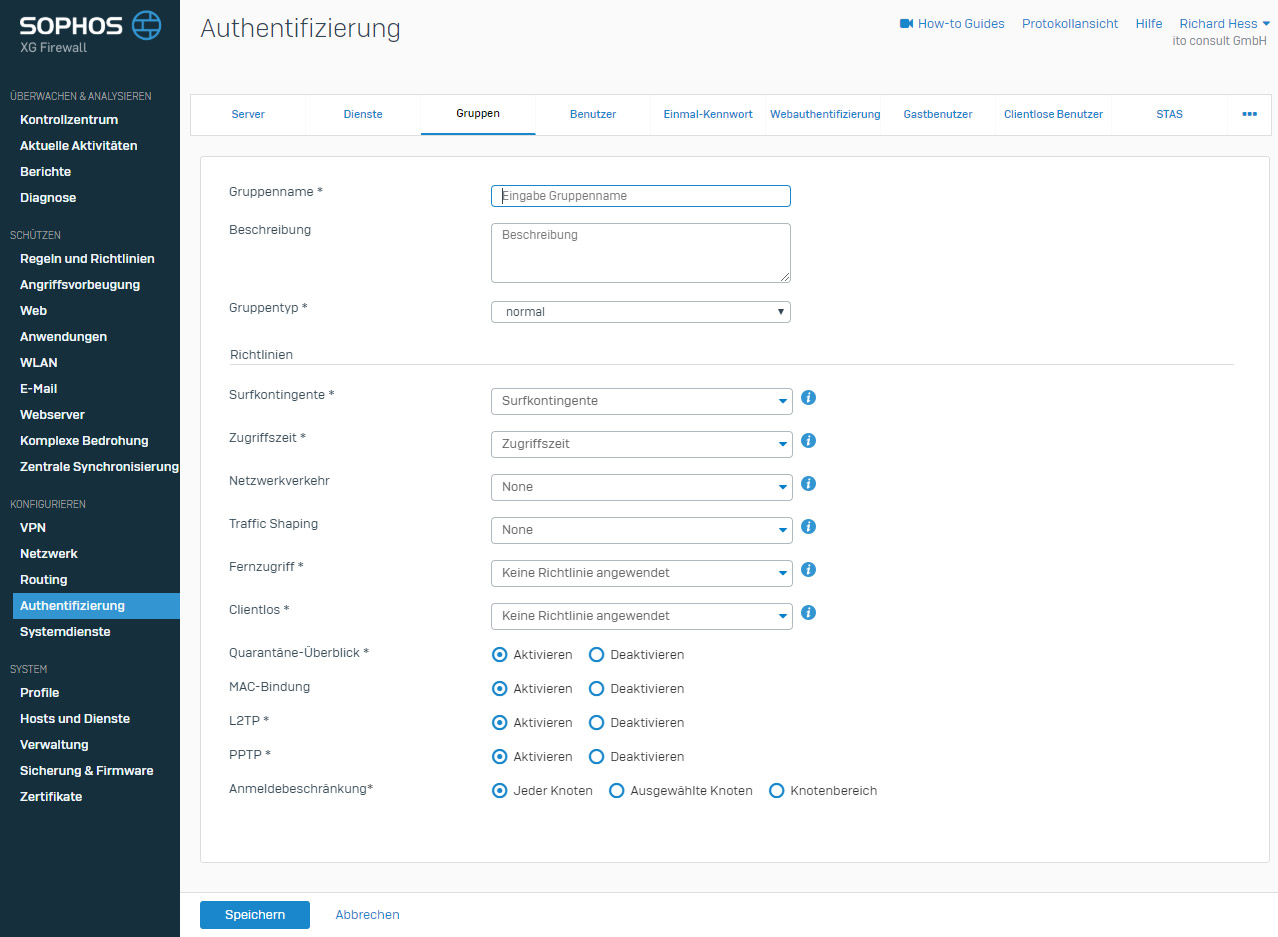

- Im Web Interface unter Authentifizierung eine Gruppe für die User erstellen und anschließend die einzelnen User anlegen.

- Das lokal Netz unter Service -> IP-Host anlegen und eine IP-Range für das entfernte Netz festlegen.

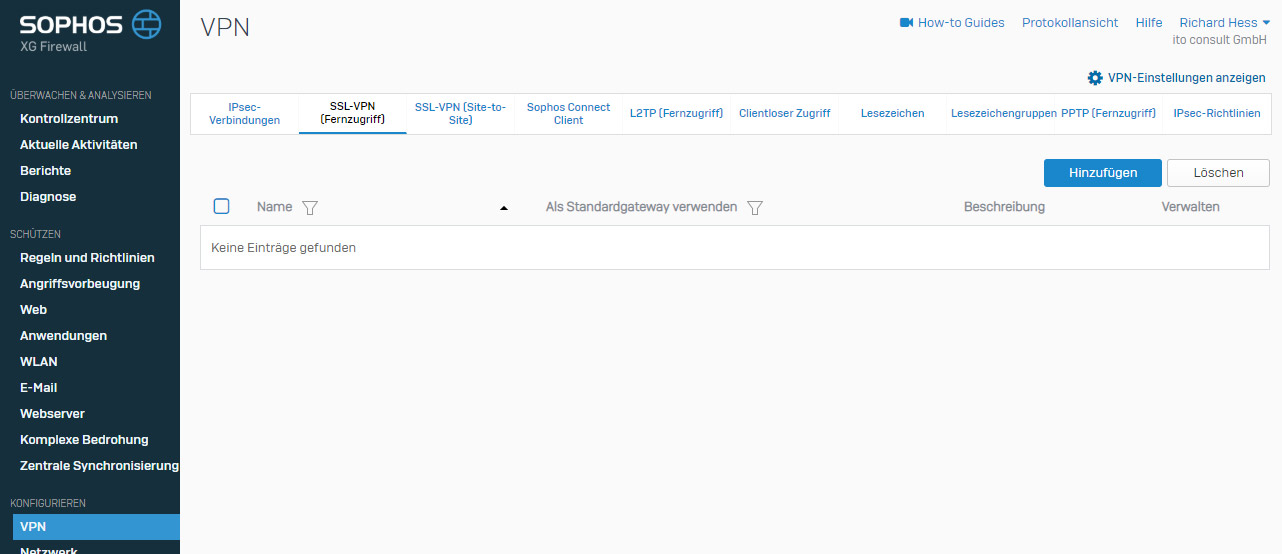

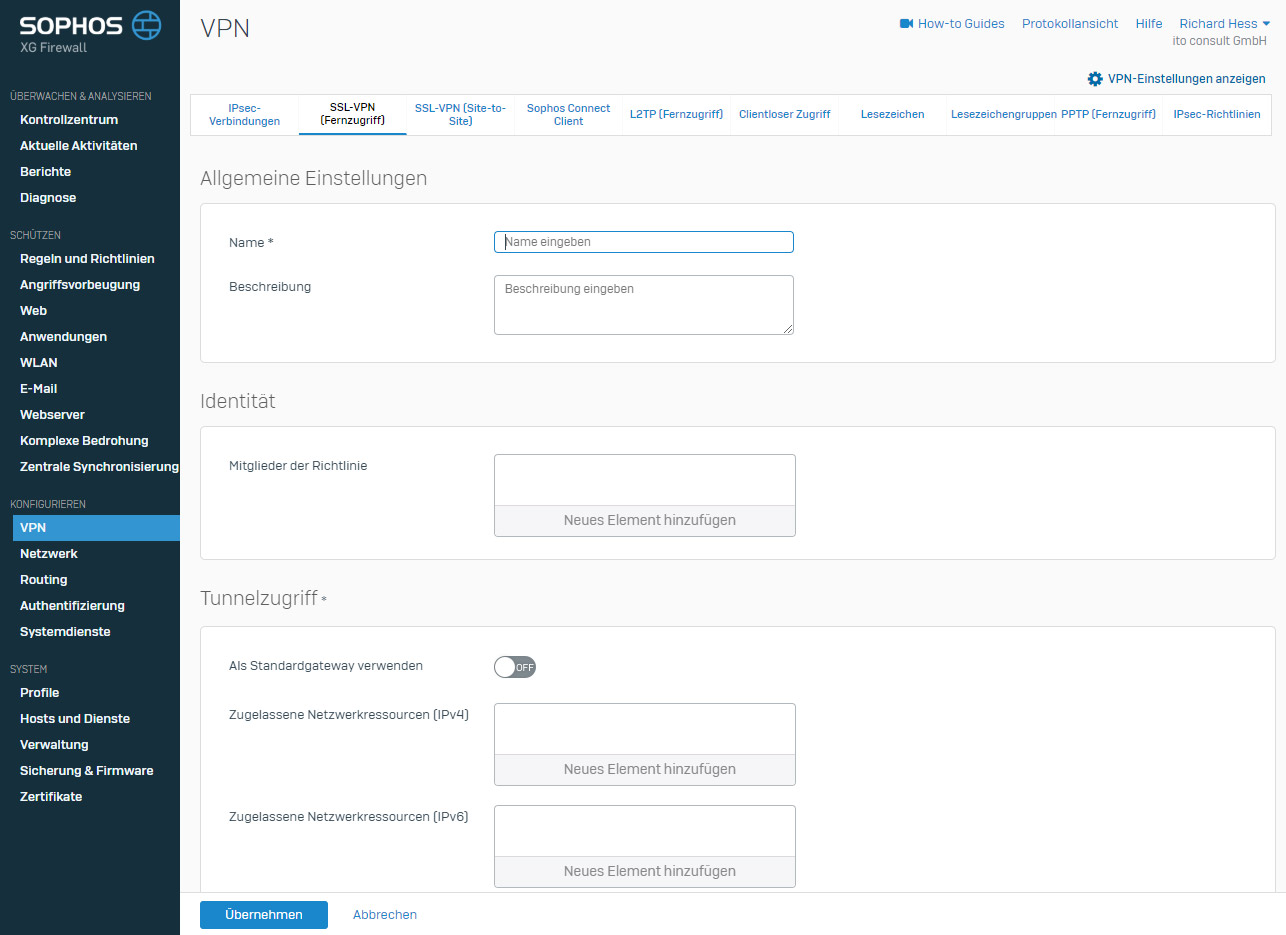

- Eine neue SSL-VPN-Verbindung erstellen unter VPN-> SSL VPN (Remote Access)

- Wird die Option "Als Standard-Gateway festlegen" aktiviert, läuft sämtlicher Datenverkehr über das Gateway. Wird sie deaktiviert, wird nur der für das festgelegte Netz bestimmte Traffic darüber gesendet.

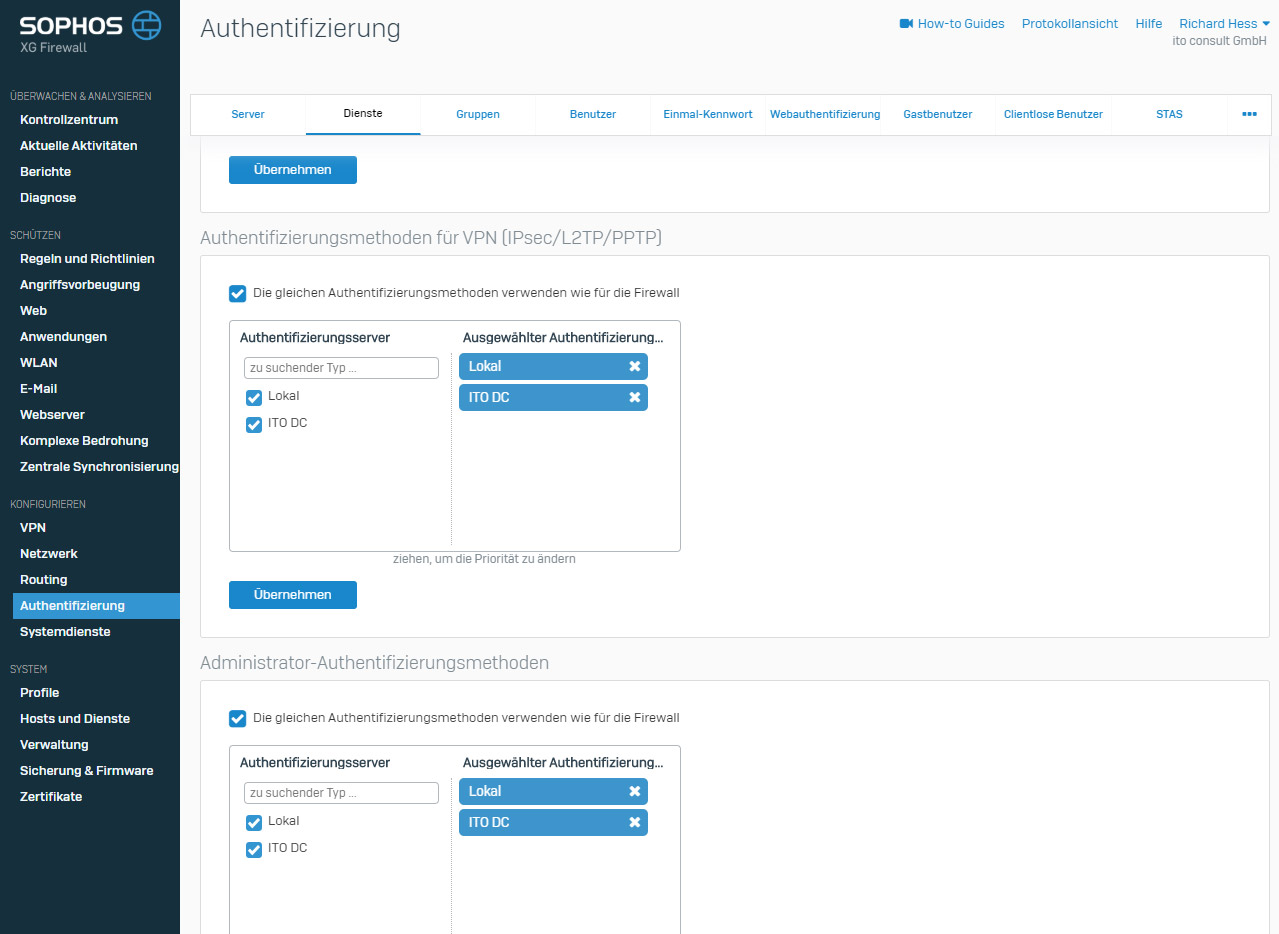

- Unter Authentication -> Service unter SSL VPN Authentication Methods "Lokal" auswählen, wenn sie die User auf der Sophos XG angelegt haben.

- Stellen sie unter Verwaltung --> Gerätezugang sicher, dass das User Portal und SSL-VPN aus der WAN und LAN Zone erreichbar ist.

- Weitere Einstellungen können Sie unter VPN --> Show VPN Settings treffen

- Erstellen sie Firewallregeln, die den Zugang erlauben.

- Einrichtung des Clients

- Der Client kann über das User Portal heruntergeladen werden.

- Im User Portal unter SSL VPN kann der Client für die gängigen Systeme heruntergeladen werden.

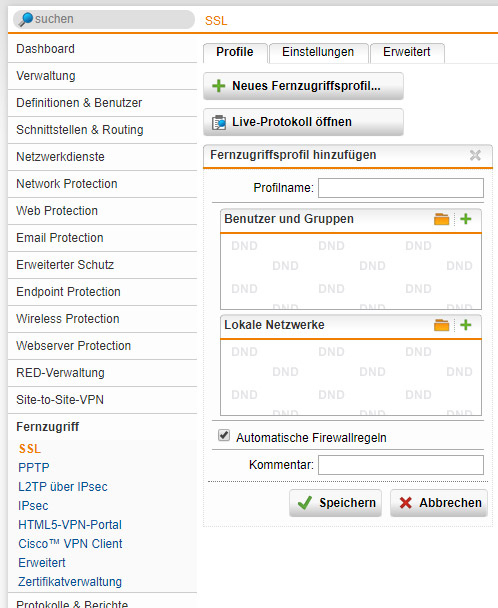

Sophos SG SSL VPN

- Öffnen sie den WebAdmin und navigieren sie zu Fernzugriff --> SSL --> Profile

- Klicken sie auf "Neues Fernzugriffsprofil..." . Hinterlegen sie unter "Benutzer und Gruppen" die Benutzer, für die das Profil gelten soll. Sie können auch über das "+" Symbol neue Benutzer hinzufügen.

- Hinterlegen sie unter "Lokale Netzwerke" die Netzwerke, auf die die VPN-Nutzer zugreifen können sollen. Aktivieren sie das Kästchen für "Automatische Firewallregeln" um den Datenverkehr der VPN-Benutzer zu erlauben. Alternativ können sie die Regeln auch selbst erstellen.

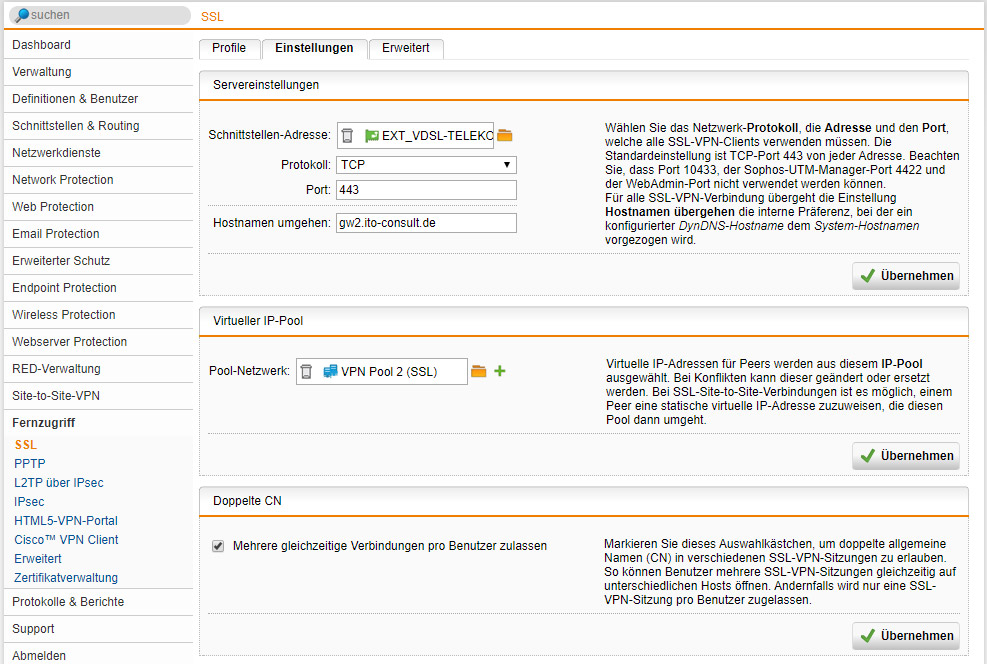

- Navigieren sie zu Fernzugriff --> SSL --> Reiter "Einstellungen". Hier legen sie fest, über welche Schnittstelle, Protokoll und Port die angelegten Benutzer auf das User-Portal zugreifen. Unter Virtueller IP-Pool legen sie fest, aus welchem Netz IP-Adressen für die VPN-Nutzer bezogen werden.

- Einrichtung Client

- Öffnen sie das User Portal über die in Schritt 4 festgelegten Daten. Melden sie sich unter ihrem in Schritt 3 festgelegten Nutzer an.

- Laden sie unter dem Reiter "Fernzugriff" den Client-Installer herunter und führen sie diesen aus.

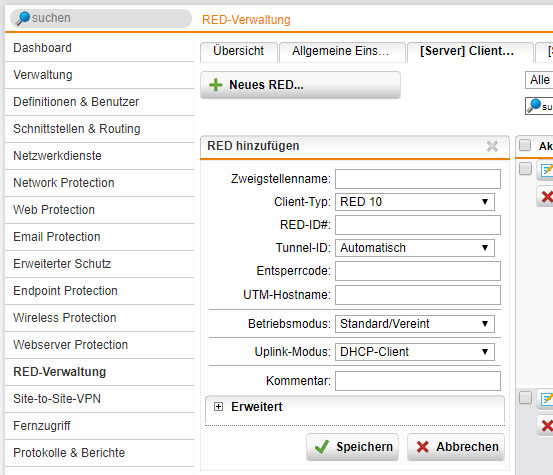

Sophos SG Firewall und RED im Betriebsmodus Standard/Vereint

Im Modus Standard/Vereint wird das gesamte entfernte Netzwerk durch die UTM verwaltet. Sämtlicher Netzwerkverkehr, auch von und zum Internet findet über die UTM statt. Für HomeOffice wird dieser Modus daher nur eingeschränkt empfohlen.

- Öffnen sie den WebAdmin der UTM. Navigieren sie zu RED-Verwaltung --> [Server] Clientverwaltung

- Geben sie einen Zweigstellennamen ein.

- Wählen sie unter Client-Typ das korrekte Modell aus.

- Geben sie die Seriennummer ihres Gerätes unter RED-ID# ein.

- Sofern das Gerät bereits in Benutzung war, geben sie den aktuellen Entsperrcode ein. Beachten sie, dass sich der Entsperrcode mit dem Einbinden der RED erneut ändert. Notieren sie nach Abschluss der Konfiguration den neuen Entsperrcode.

- Geben sie unter UTM-Hostname entweder eine IP-Adresse oder einen FQDN ein, unter dem ihre UTM öffentlich erreichbar ist.

- Wählen sie Standard/Vereint als Betriebsmodus aus.

- Sofern sie DHCP-Client als Einstellung beibelassen, beachten sie, dass sämtliche Geräte hinter der RED eine IP-Adresse vom DHCP ihres Standortes beziehen.

- Unter "Erweitert" aktivieren sie die Tunnelkomprimierung, um den Netzverkehr niedrig zu halten.

- Klicken sie auf Speichern. Unter Schnittstellen & Routing --> Schnittstellen, muss das neue RED-Interface aktiviert werden.

- Vergeben sie für die Schnittstelle eine Netzwerkadresse. Hierbei muss es sich um eine Adresse in einem eigenen Subnetz handeln. vergeben sie eine Netzmaske fürdas Subnetz.

Sophos SG und RED im Betriebsmodus Standard/Getrennt

Im Betriebsmodus Standard/Getrennt wird nur Verkehr, der für die eingestellten Netzwerke bestimmt ist, von der UTM verarbeitet. Sämtlicher anderer Verkehr wird lokal an der Außenstelle abgehandelt.

- Öffnen sie den WebAdmin der UTM. Navigieren sie zu RED-Verwaltung --> [Server] Clientverwaltung

- Geben sie einen einen Zweigstellennamen ein.

- Wählen sie unter Client-Typ das korrekte Modell aus.

- Geben sie die Seriennummer ihres Gerätes unter RED-ID# ein.

- Sofern das Gerät bereits in Benutzung war, geben sie den aktuellen Entsperrcode ein. Beachten sie, dass sich der Entsperrcode mit dem Einbinden der RED erneut ändert. Notieren sie nach Abschluss der Konfiguration den neuen Entsperrcode.

- Geben sie unter UTM-Hostname entweder eine IP-Adresse oder einen FQDN ein, unter dem ihre UTM öffentlich erreichbar ist.

- Wählen sie Standard/Getrennt als Betriebsmodus aus.

- Wählen sie unter "Netzwerke aufteilen", die Netzwerke aus, auf die die Außenstelle Zugriff erhalten soll. Beachten sie, dass VLANs nicht über den Tunnel geleitet werden können.

- Sofern sie DHCP-Client als Einstellung beibelassen, beachten sie, dass sämtliche Geräte hinter der RED eine IP-Adresse vom DHCP ihres Standortes beziehen.

- Unter "Erweitert" aktivieren sie die Tunnelkomprimierung, um den Netzverkehr niedrig zu halten.

- Klicken sie auf Speichern. Unter Schnittstellen & Routing --> Schnittstellen, muss das neue RED-Interface aktiviert werden.

- Vergeben sie für die Schnittstelle eine Netzwerkadresse. Hierbei muss es sich um eine Adresse in einem eigenen Subnetz handeln. vergeben sie eine Netzmaske für das Subnetz.

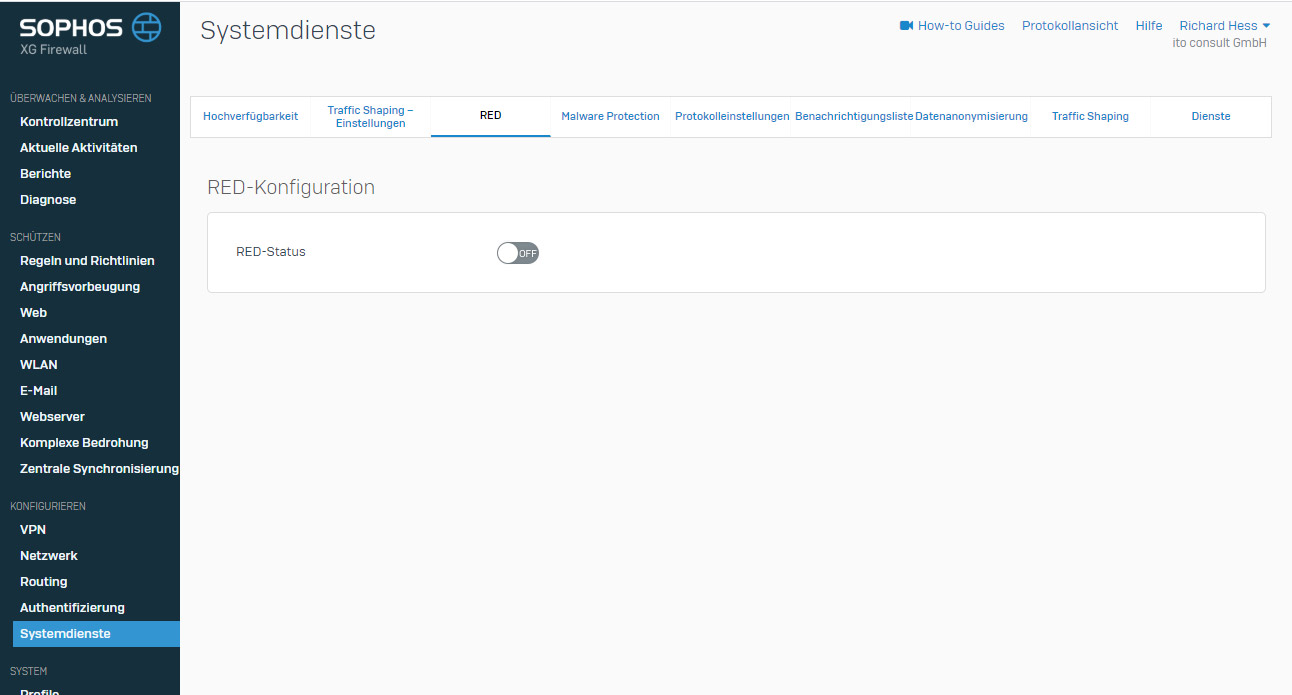

Sophos XG Firewall und RED

- Öffnen sie das Web Interface der XG und navigieren sie zu System Services --> RED und aktivieren sie den RED Provisioning Service. Geben sie Organisationsname, Stadt, Land und Email-Adresse an. Klicken sie auf Speichern.

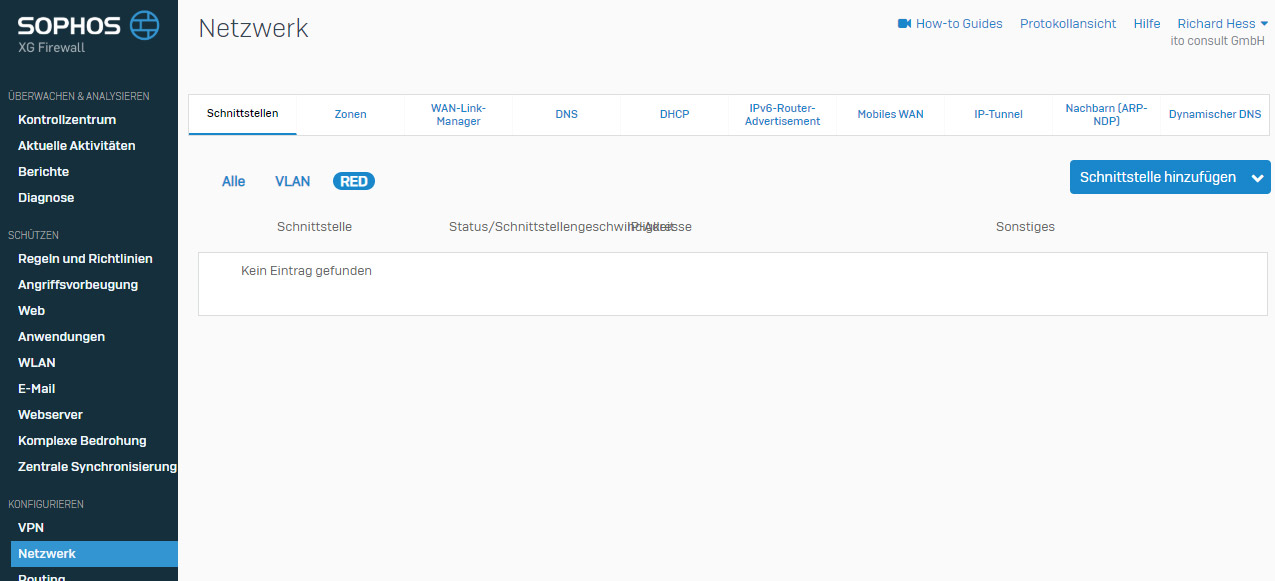

- Navigieren sie zu Netzwerk -> Schnittstellen und klicken sie auf Schnittstelle hinzufügen. Klicken sie auf RED hinzufügen.

- Geben sie einen einen Zweigstellennamen ein.

- Wählen sie unter Client-Typ das korrekte Modell aus.

- Geben sie die Seriennummer ihres Gerätes unter RED-ID# ein.

- Sofern das Gerät bereits in Benutzung war, geben sie den aktuellen Entsperrcode ein. Beachten sie, dass sich der Entsperrcode mit dem Einbinden der RED erneut ändert. Notieren sie nach Abschluss der Konfiguration den neuen Entsperrcode.

- Geben sie unter UTM-Hostname entweder eine IP-Adresse oder einen FQDN ein, unter dem ihre UTM öffentlich erreichbar ist.

- Definieren sie, ob die RED eine statische IP-Adresse bekommt, oder ob die IP-Adresse per DHCP zugewiesen wird.

- Definieren sie Adresse und Netzmaske des Sunetzes, dass die RED bereitstellen soll. Dieses muss sich von bereits vorhandenen Subnetzen unterscheiden.

- Geben sie unter getrennte Netzwerke die Netzwerke an auf die von der RED zugegriffen werden soll.

- Klicken sie auf Speichern.

Sophos XG Site to Site RED-Tunnel Verbindung

- Das Gerät welches nicht geNated wird sollte als Server agieren

- Öffnen sie das Web Interface der XG und navigieren sie zu System Services --> RED und aktivieren sie den RED Provisioning Service. Geben sie Organisationsname, Stadt, Land und Email-Adresse an. Klicken sie auf Speichern.

- Unter Network -> Interface fügen sie ein RED Interface hinzu und wählen als Typ Firewall RED Server aus. Aktivieren sie die Tunnelkomprimierung, um Traffic zu sparen. Klicken sie auf Speichern.

- Nach dem das Interface angelegt ist, laden die Provisioning Datei herunter.

- Auf der Client Firewall, den Red Provisioning Service aktivieren und ein Interface hinzufügen. Als Typ wählen sie Firewall RED Client aus.

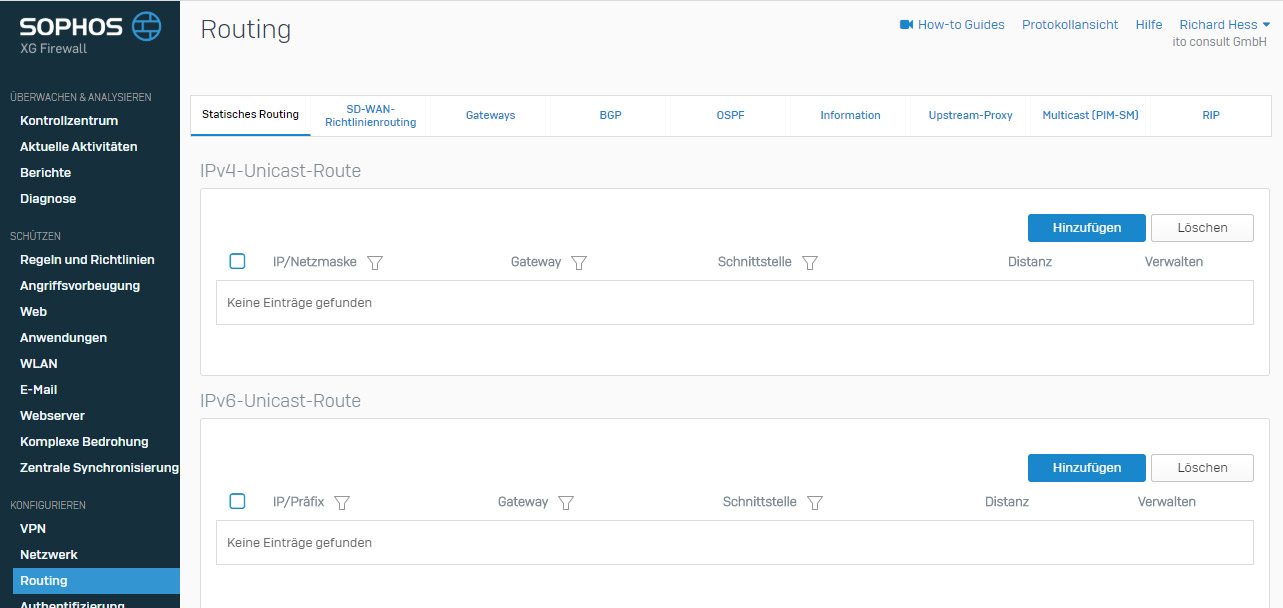

- Statische Routen unter Routing -> Static routing hinzufügen.

- Diese muss an beiden Sophos XG Firewalls hinterlegt werden.

- Firewall Regel erstellen, um den Traffic zuzulassen.