Sophos Analyse von Cyberattacken auf Honeypots

Nicht nur große Firmen und Server sind von Hackern bedroht – jedes Gerät kann Angriffsziel werden. Brute-Force-Login-Versuche treten bei nahezu allen Online-Geräten auf. Übersetzt heißt „Brute-Force“ so viel wie "rohe Gewalt" und meint, dass Cyberkriminelle Passwörter durch das simple Ausprobieren möglicher Buchstaben- und Zahlenkombinationen "erraten". Mit entsprechender Rechenleistung können maschinell gesteuert Millionen Passwörter innerhalb kurzer Zeit durchprobiert werden.

Kriminelle sind unerbittlich und konkurrieren oft miteinander, um Zugänge zu finden, Geräte zu übernehmen und zu monetarisieren. Doch nicht nur Geräte sind Angriffsziele - auch die immer beliebter werdenden Cloud Services. Um herauszufinden, wie sehr solche Dienste Angriffen ausgesetzt sind, untersuchte Sophos das Vorgehen der Kriminellen mit einer Honeypot-Studie, die Ergebnisse können nur erschrecken.

Was sind Honeypots?

Honeypots sind Server oder Rechner, Programme oder Netzwerkkomponenten, die das Verhalten eines Anwenders simulieren. Das Computersystem soll gezielt Angreifer anlocken und ist daher bewusst mit Sicherheitslücken ausgestattet, um zu einem interessanten Ziel zu werden. Von anderen Netzwerken oder Systemen ist der Honeypot aber isoliert, damit Angreifer keinen wirklichen Schaden verursachen können. Erfolgt nun ein Zugriff, dann werden alle Aktionen protokolliert und analysiert.

Simulation von Angriffszielen

Es gibt viele Arten von Honeypots, etwa Low- und High-Interaction Honeypots. Ein Low-Interaction Honeypot ist, sobald er vom Hacker gefunden wurde, für diesen nicht mehr von großem Nutzen. In diesem Fall wird dem Angreifer beispielsweise eine Anmeldeaufforderung angezeigt, welch er nicht überwinden kann. Dabei werden alle Anmeldeversuche protokolliert und Informationen über die Herkunfts-IP-Adresse des Angreifers (die einem Standort zugeordnet werden kann) sowie über den Benutzernamen und das Passwort, das bei der Anmeldung verwendet wurde, gespeichert. Ein High-Interaction Honeypot erlaubt es dem Angreifer, weiter zu gehen, um zusätzliche Informationen über seine Absichten zu sammeln. Sophos ermöglichte es den Angreifern beispielsweise, sich mit einem bestimmten Satz von Benutzernamen und Passwörtern in den Honeypot einzuloggen und konnte dabei jeden Befehl speichern, den ein Hacker eingesetzt hat. Die Honeypots simulierten auch Secure Shell (SSH) Dienste, die normalerweise für Fernzugriffe auf Server oder in häuslichen Umgebungen (Smart Homes) verwendet werden. Vordefinierte Benutzernamen und Konfigurationen haben die Sophos-Experten beibehalten - ähnlich, wie dies bei vielen Verwendern der Fall ist.

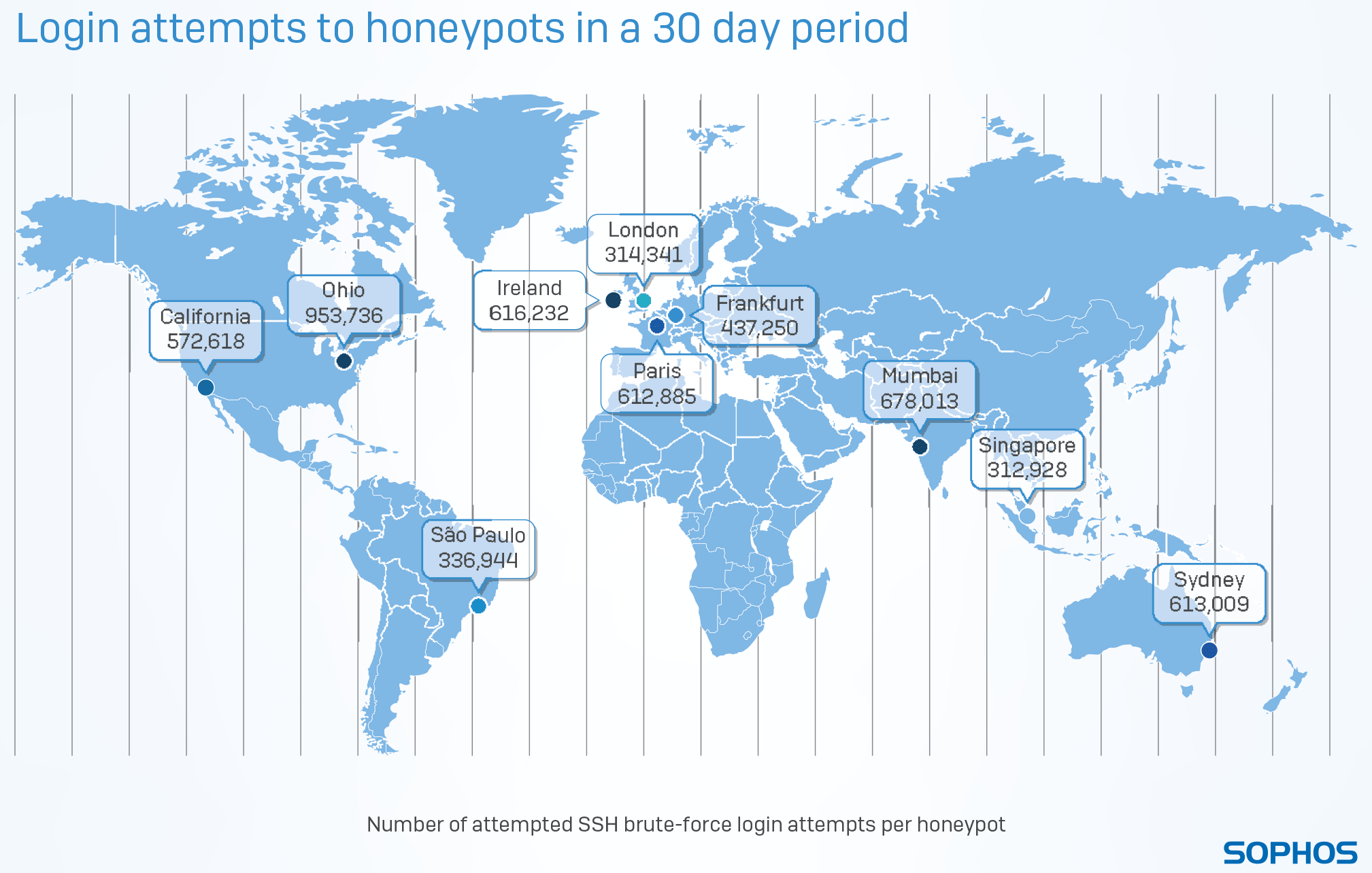

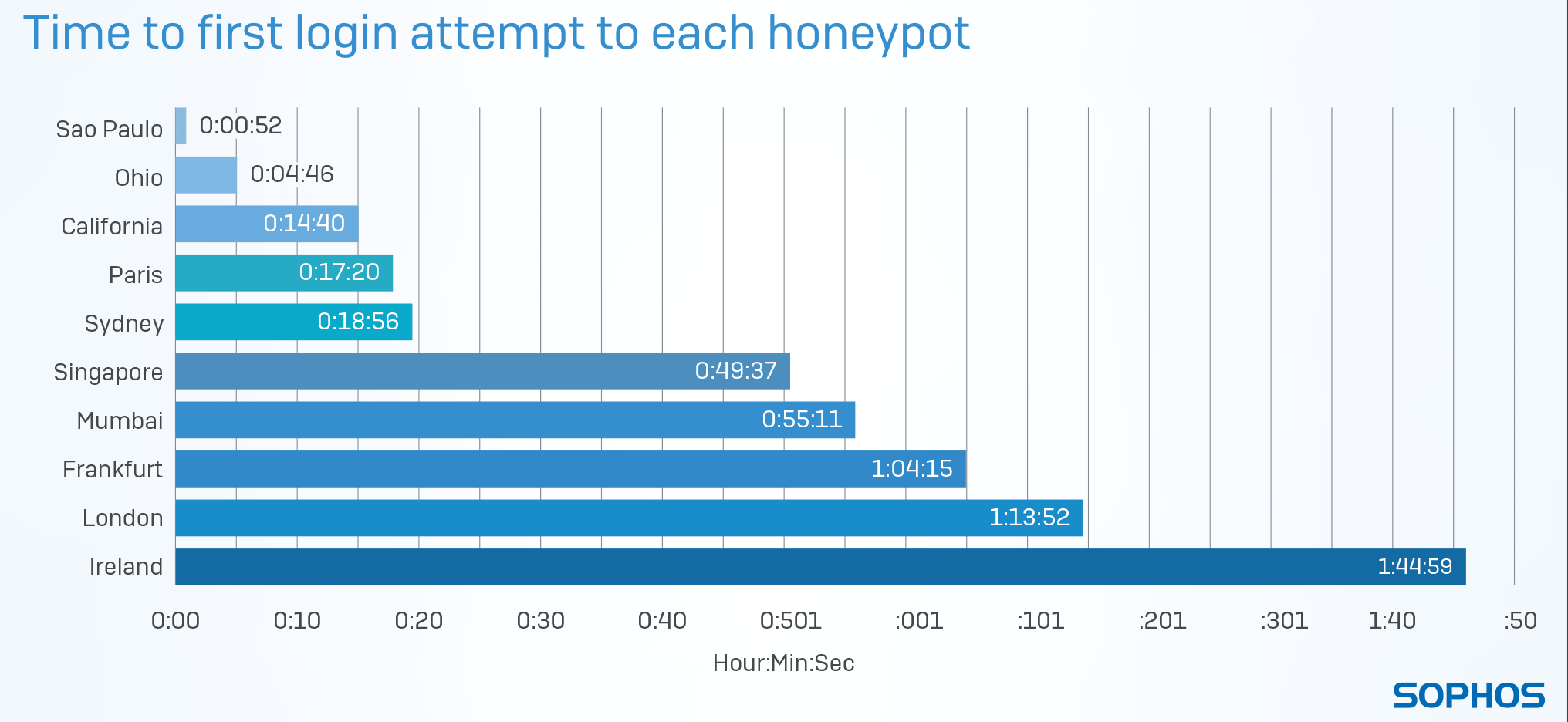

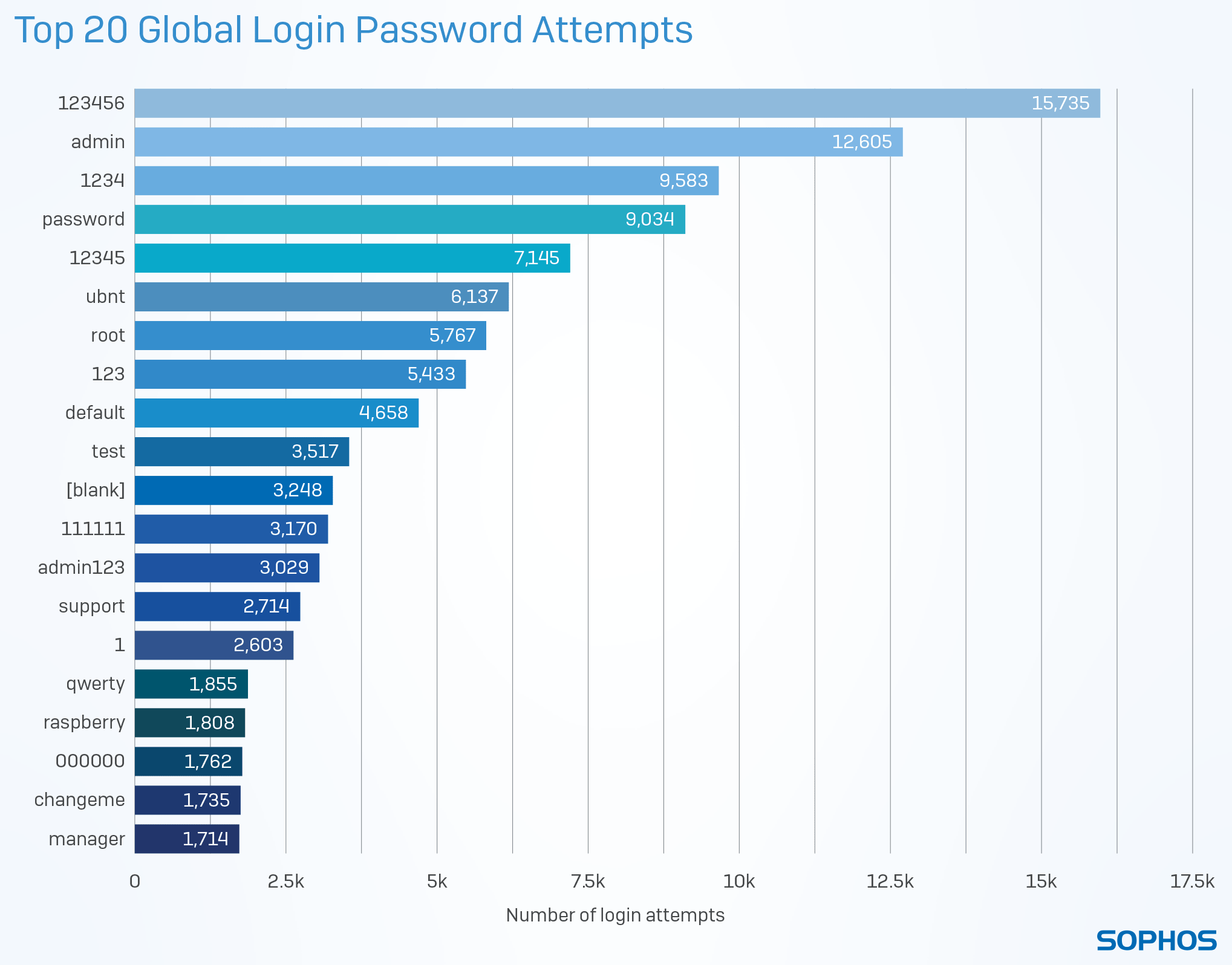

Für die Untersuchung von Sophos wurden Honeypots in zehn der beliebtesten Rechenzentren der Welt eingerichtet, unter anderem in Frankfurt, Paris, London, Ohio und Singapur. Für Hacker stellten diese zusätzliche Rechenleistung dar, die sie nutzen könnten; eine Kamera, die sie steuern könnten, oder ein Verzeichnis von Dateien, auf die sie zugreifen könnten. Die Ergebnisse zeigten eindeutig, dass gerade Geräte, bei denen werksseitig eingestellte Standard-Benutzernamen und Passwörter nicht geändert wurden, relativ einfachen Zugriff erlauben. Über fünf Millionen Angriffsversuche erfolgten in der nur 30-tägigen Testphase. In einem Fall wurde das Gerät in weniger als einer Minute nachdem es online ging, angegriffen. Bei anderen dauerte es jedoch fast zwei Stunden, bis die Anmeldeversuche begannen. Aber sobald die ersten Anmeldeversuche erfolgten, waren die Angriffe unerbittlich und kontinuierlich. Im Durchschnitt erfolgten 13 Angriffsversuche pro Stunde und das mit besonders beliebten und häufig verwendeten Passwörtern wie 123456. Offenbar spekulieren die Angreifer darauf, dass Nutzer schwache Kennwörter verwenden oder die werksseitig voreingestellten Passwörter nicht ändern.

Die globale Verteilung der Anmeldeversuche

Mehr als 314.000 Anmeldeversuche gab es allein beim Londoner Sophos-Honeypot. Der in Irland gehostete Sophos-Honeypot lockte Hacker zu mehr als 600.000 Anmeldeversuchen. Bedeutet dies, dass Hosting-Services in London sicherer sind als Hosting-Services in Irland? Nein, denn überall resultierten Hunderttausende von Anmeldeversuchen. Diese Versuche variierten in ihrer Komplexität von Standardbenutzernamen und Login bis hin zu komplizierteren Passwörtern, die von Sicherheitspraktiker als ausreichend komplexe Kombinationen von Zahlen, Buchstaben und Sonderzeichen angesehen würden.

Sicherheitslücke: Einfaches Beibehalten der Standardeinstellungen

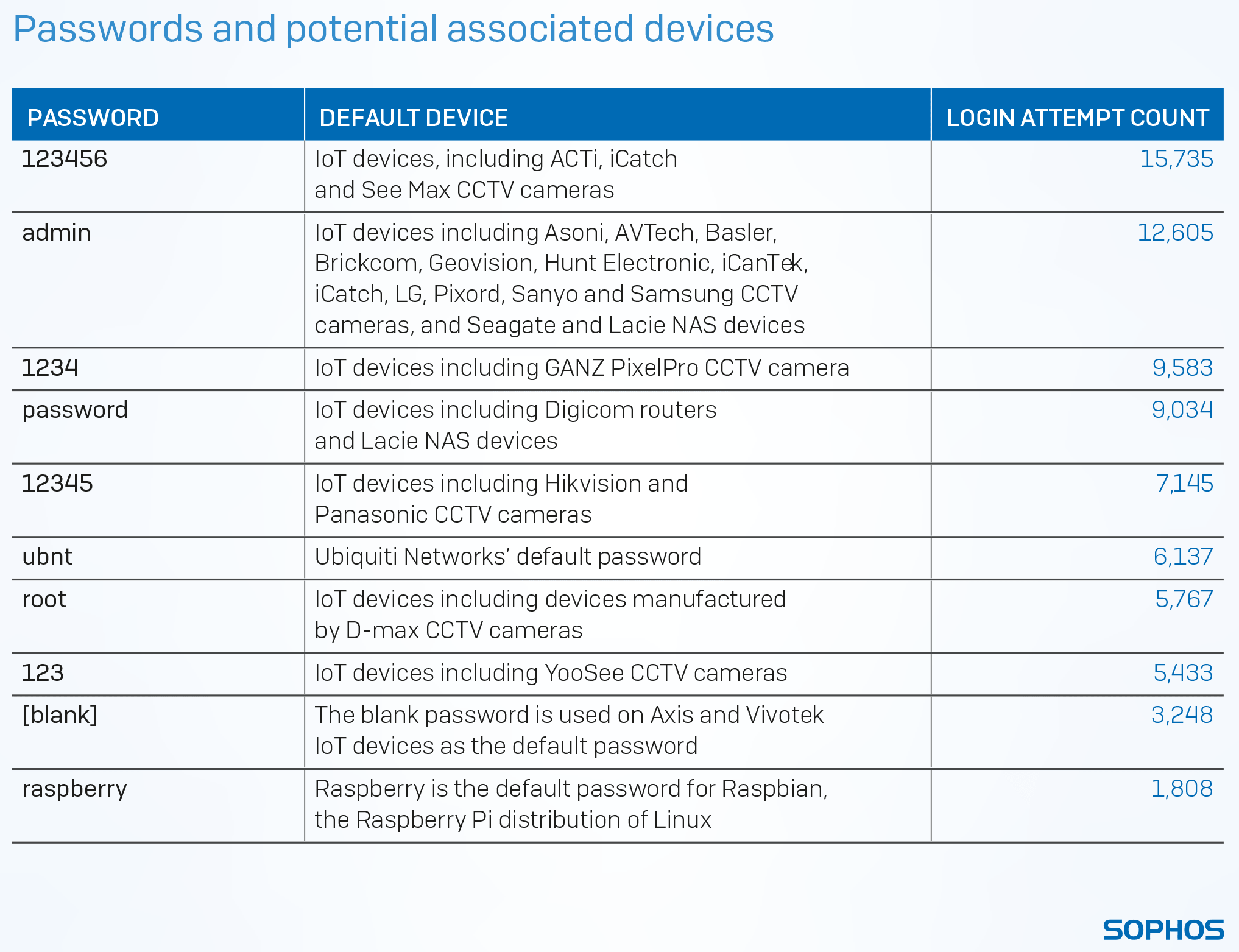

Bei den meisten Geräten sind Standardbenutzernamen und ein einfaches Passwort voreingestellt. Beides sollte dringend geändert werden. Folglich ist es nicht überraschend, dass solche Standardpasswörter immer ganz oben in der Liste der am häufigsten gesehenen Anmeldeversuche für Benutzernamen und Passwörter zu finden waren.

Der Begriff "root" machte 5.211.644 der 5.447.956 Logins aus (knapp 96%). Da das "root"-Konto administrativen Zugriff auf Geräte bietet, ist es wahrscheinlich, dass der Cyberkriminelle nach Erreichen einer signifikanten Größe seines Botnets diesen privilegierten Zugriff nutzen wird, um groß angelegte DDOS-Angriffe auf Organisationen und Institute durchzuführen.

Es gibt noch weitere Zusammenhänge, die Sophos zwischen Login-Versuchen und bestimmten Technologien herstellen konnte. So wurde beispielsweise der Benutzername "pi" sehr oft zum Login verwendet, da er der Standardbenutzername für Computer auf Basis von Raspberry Pi mit dem Betriebssystem Raspbian ist. Die Tatsache zeigt, dass diese Geräte durch Fehlkonfiguration oder Fahrlässigkeit im Internet als exponiert und anfällig erscheinen.

Wenn ein Gerät online ist, kann jeder versuchen, sich anzumelden, sodass die einzige Verteidigungslinie das Passwort ist. Hier zeigt sich, dass opportunistische Cyberkriminelle nach häufig verwendeten und schlecht gewählten Passwörtern für das Root-Konto suchen. Ebenso gab es Anmeldeversuche, die auf bestimmte Marken oder Gerätemodelle abzielten. Diese Anmeldeversuche konzentrieren sich auf Geräte, die noch mit bekannten Standardkonten und Passwörtern konfiguriert sind. Beispielsweise erscheint für Raspbian, einer für den Raspberry Pi entwickelten Linux-Distribution, das Standardpasswort "raspberry" 1.808 Mal und zählt damit zu den 20 am häufigsten versuchten Passwörtern.

Über das Standardpasswort hinaus gibt es ein weiteres Problem mit häufig gewählten Passwörtern. Klare, einfache Tastaturmuster werden gern als Passwort verwendet und von den Cyberkriminellen rasch erraten. Dazu zählen...

- 1qay2wsx und 1q2w3e4r – hier sind die Tasten auf der Tastatur direkt nebeneinander angeordnet

- 123456

- admin

- password

- ubntroot

- default

- test

- [blank] – also gar kein Passwort

- 111111

- admin

- support

Was geschieht nach dem Login?

Der Zweck von Sophos' Forschung war es, die Häufigkeit, Konsistenz und Komplexität des durchschnittlichen Angriffs auf die durchschnittliche Person festzustellen. Infolgedessen konzentrierte sich der Großteil der Analysen auf Low-Interaction-Honeypots, um die Anzahl der Anmeldeversuche zu messen. Der hochinteraktive Honeypot wurde jedoch integriert, um besser zu verstehen, was im nächsten Schritt passiert. Die Ergebnisse zeigen, dass die gehackten Geräte meist online landen und in Angriffe gegen große Unternehmen verwickelt werden.

Bei dem hochinteraktiven Honeypot wurde diese typische Vorgehensweise beobachtet:

1. Login-Versuch von username:root password:admin erfolgreich

2. TCP-Verbindungsanforderung an Yandex über HTTPS

3. TCP-Verbindungsanforderung an die offene API einer großen Einzelhandelskette über HTTPS

4. TCP-Weiterleitungsanforderung an die offene API der großen Einzelhandelskette über HTTP

Der obige Prozess wiederholt sich tausende Male und lässt ihn automatisiert erscheinen. Die Schritte des Angriffs bewirken Folgendes:

1. Hacker prüfen, ob der Honeypot über eine gültige Internetverbindung verfügt, indem sie sich mit einer bekannten Adresse verbinden. Dies geschieht über eine sichere Verbindungsanfrage an Yandex. Yandex ist eine beliebte Suchmaschine in Osteuropa und Russland.

2. Der Angreifer prüft dann, ob eine Verbindung zum Zieldienst verfügbar ist - in diesem Fall eine Verbindungsanforderung an eine entfernte IP-Adresse, die zur offenen API einer großen Einzelhandelskette gehört.

3. Es folgt nun der Versuch, die IP-Adresse der großen Einzelhandelskette mit Hilfe des SSH-Honeypot-Servers als Proxy auszunutzen. Durch die „Übernahme“ des Honeypots ist dieser nun zu einem Verstärkungsmittel für den Cyberkriminellen geworden, um weitere Angriffe auf andere Infrastrukturen durchzuführen.

Was sollten Nutzer tun?

Die meisten Anmeldeversuche wurden mit Standardbenutzernamen und Passwörtern durchgeführt. Diese zu ändern ist ein entscheidender erster Schritt zur Verbesserung des Sicherheitsprofils eines Unternehmens und muss bei allen neuen Geräten konsequent umgesetzt werden. Die Empfehlung ist einfach - alle voreingestellten Passwörter sollten geändert werden. Außerdem besteht es eine besondere Schwachstelle rund um Universal Plug and Play (UPnP). UPnP richtet automatisch eine Portweiterleitungsregel ein, die Verbindungen zwischen Routern und Geräten ermöglicht. Obwohl die Analyse dies nicht explizit untersucht hat, könnte dies der Grund für die vielen Anmeldeversuche sein, die auf CCTV und andere IoT-Geräte abzielten. Sophos rät daher, UPnP auf Routern zu deaktivieren. Im Idealfall sollte jeder Benutzer für jeden Dienst komplexe und eindeutige Passwörter verwenden. Dabei kann ein Passwortmanager helfen, der sichere Passwörter erzeugt. User müssen sich dann nur ein einziges Passwort merken – das für den Passwortmanager selbst.

(Original-Artikel (englisch) von Matt Boddy, Sophos)

Alternativ kann die Infrastruktur natürlich mit einer Sophos XG-Firewall oder Sophos SG-Firewall geschützt werden. Mit Sophos Synchronized Security wird die IT-Sicherheit im Unternehmen zusätzlich erhöht. Alle Sophos Firewalls, Endpoint Protection, MDM-Lösungen etc. können Sie im UTMshop erwerben. Gerne können unsere Spezialisten mit Ihnen gemeinsam die beste Lösung zum Schutz Ihrer IT-Infrastruktur finden und konfigurieren und warten. Rufen Sie unter 03518107750 an oder kontaktieren Sie uns hier.