Das Problem mit Next-Gen-Firewall Applikationskontrolle

Ganze 90% des Anwendungstraffics sind nicht identifiziert

Die Next-Gen-Firewall wurde aus dem Bedürfnis heraus geschaffen, dringend benötigte Übersicht und Kontrolle über Benutzer und ihre Anwendungen zu schaffen.

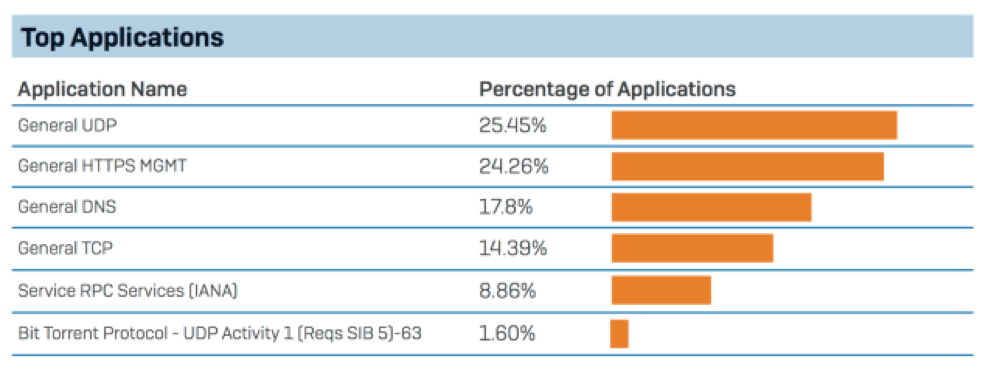

Warum also sieht ihr Anwendungskontrollbericht so aus?

In diesem Artikel konzentrieren wir uns darauf, warum der größte Teil des Traffics der durch moderne Firewalls geleitet wird unbekannt bleibt, nicht identifiziert wird oder schlichtweg zu generisch ist um klassifiziert oder kontrolliert zu werden.

Warum Anwendungskontrolle wichtig ist

Im Laufe der Jahre haben sich Firewalls entwickelt, die sich von nach außen blickenden Perimeter-Wächtern zu Netzwerk-Wächtern entwickeln, die sowohl innerhalb als auch außerhalb des Netzwerks vor Bedrohungen schützen.

Diese veränderte Ausrichtung wurde durch die Bedrohung durch Malware, die Gefahr von Anwendungsschwachstellen, das Risiko von Datenverlusten und Datenverlust, Compliance-Verpflichtungen und die Notwendigkeit, die Netzwerkleistung zu optimieren, vorangetrieben.

Um diese Dinge zu erreichen, stieg die Firewall der nächsten Generation buchstäblich über die Ports und Protokolle früherer Stateful-Firewalls zu höheren Schichten im OSI-Modell, um Sichtbarkeit und Kontrolle über Benutzer und ihre Anwendungen bereitzustellen.

Sie verwenden Deep Packet Inspection, um Anwendungen zu identifizieren und sie Benutzern oder Hosts in einem Netzwerk zuzuordnen. Administratoren können beispielsweise das ERP-System, VoIP-Verkehr oder CRM-Software über Streaming-Medien priorisieren oder Benutzer von Peer-to-Peer File-Sharing-Anwendungen blockieren und identifizieren. Diese Art der Kontrolle beruht darauf, dass Ihre Firewall Anwendungen erfolgreich identifizieren kann, indem sie nach Mustern im Datenverkehr sucht, die als Signaturen bezeichnet werden. Einige Anwendungen tragen das Äquivalent eines Namensschilds, so dass ihr Verkehr leicht zu identifizieren ist, die meisten Apps tun dies jedoch nicht und einige gehen sogar so vor, dass sie durch nicht identifizierte Firewalls rutschen.

Diese Art der Kontrolle beruht darauf, dass Ihre Firewall Anwendungen erfolgreich identifizieren kann, indem sie nach Mustern im Datenverkehr sucht, die als Signaturen bezeichnet werden. Einige Anwendungen tragen das Äquivalent eines Namensschilds, so dass ihr Verkehr leicht zu identifizieren ist, die meisten Apps tun dies jedoch nicht und einige gehen sogar so vor, dass sie ohne identifiziert zu werden, durch die Firewalls rutschen.

Anwendungen, die von vielen Organisationen als riskant eingestuft werden, wie zum Beispiel BitTorrent-Clients, können versuchen, Ihre Firewall zu täuschen, indem sie ihre Verkehrsmuster und die Art und Weise, wie sie sich aus Ihrem Netzwerk heraus verbinden, ständig ändern. Andere Anwendungen entziehen sich der Erkennung, indem sie Verschlüsselung oder Masquerading als etwas anderes verwenden, beispielsweise einen Webbrowser.

Die signaturbasierte Erkennung kann auch fehlschlagen, wenn eine Anwendung aktualisiert wird und sich ihr Verkehrsmuster ändert oder wenn eine Anwendung maßgeschneidert oder einfach zu eigen ist, um ein passendes Muster zu erhalten.

Es ist eine Situation, die potentielle Risiken nicht nur unentdeckt lässt, sondern auch Ihre wesentlichen Geschäftsanwendungen - Dinge wie ERP-Lösungen oder CRM-Software – können unbemerkt bleiben, wodurch dieser Traffic unter der Last des Web-Surfings oder anderer weniger wichtiger Anwendungen verloren gehen kann.

Ohne eine Übereinstimmung hat Ihre Firewall keine Ahnung, womit sie es zu tun hat und keine Kontrolle.

Wie groß ist das Problem?

Sophos führte kürzlich eine Umfrage unter mittelgroßen Organisationen durch, um zu ermitteln, wie viel von ihrem Anwendungsverkehr unerkannt und unkontrolliert verlief.

Fast 70% der befragten Unternehmen hatten eine Firewall der nächsten Generation oder UTM mit Anwendungsbewusstsein. Die Befragten gaben an, dass durchschnittlich 60% des Datenverkehrs nicht bekannt sind ... und viele Organisationen berichteten, dass bis zu 90% ihres Anwendungsverkehrs nicht identifiziert wurde.

Wenn Sie Bedenken hinsichtlich der Sicherheit, der Haftung oder der Leistung haben, die dieser Mangel an Transparenz in Ihrer Organisation hat, sind Sie nicht allein ...

- 82% der Befragten sind zu Recht besorgt über die Sicherheitsrisiken

- 65% waren besorgt über den Einfluss auf ihre Netzwerk-Performance

- 40% sind besorgt über mögliche Haftungs- und Compliance-Risiken

Die Umfrage ergab auch die Anwendungen, an denen Organisationen am meisten interessiert waren, entweder aufgrund des hohen Risikos von Sicherheitslücken, Compliance-Risiken durch potenziell unangemessene oder illegale Inhalte, Produktivitätsauswirkungen oder Bandbreitenverbrauch:

- IM- und Konferenz-Apps wie Skype und TeamViewer

- BitTorrent und andere P2P-Clients wie uTorrent, Vuze und Freenet

- Proxy- und Tunnel-Clients wie Ultrasurf, Hotspot Shield und Psiphon

- Spiele und Spieleplattformen wie Steam

Die Signaturen Ihrer Next-Gen-Firewall werden Ihnen nicht dabei helfen, diese Anwendungen zu kontrollieren, da sie in den meisten Fällen einfach keine Übereinstimmung finden. Der Traffic wird einfach als HTTP, HTTPS, TLS, Webbrowser und andere allgemeine, nicht hilfreiche Kategorien in Ihren Berichten angezeigt.

Glücklicherweise haben wir eine ziemlich elegante Lösung für dieses Problem gefunden. Laden Sie unser Whitepaper Keep your network under control: Why network admins need complete application visibility herunter um mehr zu erfahren.

Quelle: Sophos