In dieser Anleitung erfahren Sie, wie Sie eine IPsec-Fernverbindung zwischen der UTM und Sophos Connect Client herstellen.

Konfiguration der Sophos UTM

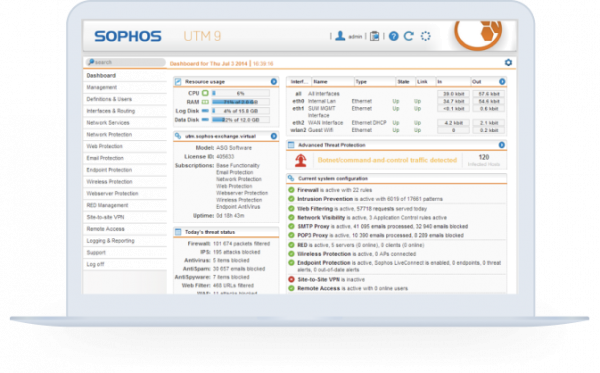

1. Loggen Sie sich auf dem Webadmin ein.

2. Navigieren Sie zu Fernzugriff --> IPsec --> Verbindungen

3. Klicken Sie auf „Neue IPsec-Fernzugriffsregel“

4. Setzen Sie die folgenden Parameter:

- Name: Geben Sie der Verbindung einen beschreibenden Namen

- Schnittstelle: Geben Sie die lokale Schnittstelle an, über die die Verbindung aufgebaut wird

- Lokale Netzwerke: Geben Sie die lokalen Netzwerke an, auf die der Client Zugriff erhalten soll

Hinweis: Soll der Client Internetzugriff über die UTM erhalten, müssen Sie „Any“ als lokales Netzwerk angeben und eine entsprechende Masquerading- oder NAT-Regel einrichten.

- Virtueller IP-Pool: Die Standardeinstellung vergibt Adressen aus dem 10.242.4.x/24-Adressbereich. Das Netzwerk hat den Namen „VPN Pool (IPsec)“.

Möchten Sie einen alternativen Adressbereich nutzen, passen Sie einfach die Netzwerkdefinition von „VPN Pool (IPsec)“ an.

- Richtlinie: Wählen Sie eine vorgefertigte Richtlinie (in dieser Anleitung nutzen wir „AES-256“) oder erstellen Sie eine eigene unter IPsec à Richtlinien

- Auth.-Methode:

IPsec-Fernzugriff unerstützt Authentifizierung über CA DN Match, Verteilter Schlüssel und X.509-Zertifikat. Die Einstellungen des nächsten Abschnitts hängen von der Auswahl ab:

CA-DN-Vergleich:

- CA: Wählen Sie die Certificate Authority „VPN Signing CA“ aus.

- DN-Maske: Um einen Distinguished Name als ID zu benutzen, benötigen Sie Informationen aus dem X.509 Index. Mögliche Indikatoren sind Country (C), State (ST), Organization (O), Unit (OU), Common Name (CN) und E-Mail Address (E)

- XAUTH aktivieren: Die erweiterte Authentifizierung muss aktiviert werden, um die Authentifizierung von Benutzern gegenüber des konfigurierten Backends erforderlich zu machen.

Verteilter Schlüssel:

- Verteilter Schlüssel: Geben Sie einen verteilten Schlüssel ein. Dabei handelt es sich um ein Passwort, das zur Verschlüsselung des Datenverkehrs genutzt wird

- Bestätigen: Geben Sie den Verteilten Schlüssel erneut ein.

- XAUTH aktivieren (optional): Die erweiterte Authentifizierung muss aktiviert werden, um die Authentifizierung von Benutzern gegenüber des konfigurierten Backends erforderlich zu machen. Beachten Sie das diese Option angeschalten und die Benutzer unter erlaubte Benutzer hinzugefügt werden müssen, um auf die Fernzugriffs-Informationen im Benutzerportal zugreifen zu können.

X.509-Zertifikat:

- XAUTH aktivieren (optional): Die erweiterte Authentifizierung muss aktiviert werden, um die Authentifizierung von Benutzern gegenüber des konfigurierten Backends erforderlich zu machen.

- Zugelassene Benutzer: Wählen Sie das Benutzer-Objekt aus, für das diese Verbindung genutzt werden soll.

- Automatische Firewallregeln: Wenn aktiviert, werden, sobald die VPN-Verbindung erfolgreich aufgebaut wurde, automatisch entsprechende Firewallregeln hinzugefügt. Wird die Verbindung abgebaut, werden die Firewallregeln wieder entfernt. Wählen Sie diese Option nicht aus, müssen Sie die Firewallregeln manuell definieren.

5. Klicken Sie auf Speichern.

6. Aktivieren Sie die IPsec-Regel.

Sie können die Regel auch später aktivieren, nachdem Sie die restlichen Konfigurationen auf der UTM abgeschlossen haben.

Konfigurieren der Erweiterten IPsec-Settings

1. Navigieren Sie zu Fernverbindung --> IPsec --> Erweitert

2. Im Abschnitt „lokales X509-Zertifikat“, wählen Sie das Zertifikat aus.

Hinweis: Standardmäßig wird das lokale X509-Zertifikat für IPsec genutzt, um Benutzer zu authentifizieren.

3. Klicken Sie auf „Übernehmen“

4. Im Abschnitt „Dead Peer Detection (DPD)“ aktivieren Sie DPD.

Diese Option ist standardmäßig aktiviert. Sie wird genutzt, um automatisch festzustellen, ob ein entfernter IPsec-Peer immer noch erreicht werden kann. Im Normalfall ist es sicher, diese Option immer angeschalten zu haben. Die IPsec-Peers erkennen automatisiert, ob die Gegenseite Dead Peer Detection unterstützt und fallen auf den Normalmodus zurück, falls notwendig.

5. Klicken Sie auf „Übernehmen“.

6. Im Abschnitt „NAT-Traversal (NAT-T)“ aktivieren Sie NAT-Traversal.

Diese Option ist standardmäßig mit einem Keep-Alive von 60 Sekunden aktiviert. Sie erlaubt IPsec-Datenverkehr Upstream-Hosts zu durchlaufen die Network Adress Translation (NAT) nutzen (zum Beispiel Router). Wenn nötig, können Sie das Keep-Alive-Intervall anpassen.

7. Klicken Sie auf „Übernehmen“.

8. Als optionalen Schritt können Sie die den Abschnitt „CRL-Handling“ konfigurieren.

Dazu werden sogenannte Certificate Revocation Lists oder CRLs verwendet. Sie enthalten normalerweise die Seriennummern jener Zertifikate einer zertifizierenden Instanz, die vor ihrem Ablauf für ungültig erklärt wurden.

- Automatische Abholung: Diese Option fordert die CRL automatisch über die im Partnerzertifikat definierte URL per HTTP, Anonymous FTP oder LDAP Version 3 an. Auf Wunsch kann die CRL nach Ablauf der Gültigkeitsdauer heruntergeladen, gespeichert und aktualisiert werden.

- Strikte Richtlinie: Mit der Option wird jedes Partnerzertifikat ohne entsprechende CRL abgelehnt.

9. Klicken Sie auf „Übernehmen“.

10. Navigieren Sie zu Fernzugriff --> Erweitert

Hinweis: Auf dieser Seite können Sie Nameserver (DNS und WINS) und die Nameservice-Domain definieren, die Hosts während des Verbindungsaufbaus zugewiesen werden müssen.

11. Klicken Sie auf „Übernehmen“.

Konfigurieren Sie den Remote-Client

Auf dem entfernten Endpoint-Computer müssen Sie zunächst die Sophos IPsec Client-Software und die Konfigurationsdateien aus dem UTM-Benutzerportal herunterladen. Anschließend installieren Sie die Software und konfigurieren die installierte Software

Herunterladen der Software und Zertifikate

Das UTM-Benutzerportal steht allen Fernzugriffsbenutzern zur Verfügung. Von diesem Portal können Sie Leitfäden und Tools für die Konfiguration Ihres Endpoint-Computers herunterladen. Sie müssen die folgenden Benutzeranmeldeinformationen für das Benutzerportal von Ihrem Systemadministrator erhalten: IP-Adresse, Benutzername und Kennwort.

Speziell für den IPsec-Fernzugriff basierend auf Authentifizierung mit X.509-Zertifikat bietet das User Portal die Konfigurationsdateien und notwendigen Schlüssel.

1. Öffnen Sie den Browser.

2. Geben Sie die Verwaltungsadresse des Benutzerportals ein.

3. Akzeptieren Sie den Sicherheitshinweis.

4. Klicken Sie je nach geöffnetem Browser auf Ich verstehe die Risiken > Ausnahme hinzufügen > Sicherheitsausnahme bestätigen (für Mozilla Firefox) oder Trotzdem fortfahren (für Google Chrome) oder Mit dieser Website fortfahren (für Microsoft Internet Explorer)

5. Geben Sie die Logindaten ein, die Sie von ihrem Administrator erhalten haben und melden Sie sich an.

6. Öffnen Sie die Seite „Fernzugriff“ und laden Sie die Werkzeuge und Anleitung zur Einrichtung Ihrer Fernverbindung herunter.

Die Seite enthält bis zu vier Abschnitte, abhängig davon welche Fernverbindungstypen für Sie aktiviert wurden (IPsec, SSL, L2TP, PPTP).

Am Beginn jedes Abschnitts finden Sie jeweils den „Öffne Installationsanweisungen in neuem Fenster“-Link.

Der IPsec-VPN-Abschnitt enthält die alte NCP-basierte Emdpoint-Software, Konfigurationsdatei, und (falls ausgewählt) das Zertifikat für den entfernten Computer.

Im Feld „Export-Passwort“ geben Sie ein sicheres Passwort für den PKCS#12-Container an, bevor Sie diesen herunterladen.

Starten Sie die Downloads, indem Sie die entsprechenden Buttons klicken. Sie benötigen die Dateien während der Konfiguration des Sophos Connect IPsec Clients

7. Loggen Sie sich aus dem Benutzerportal aus.

Herunterladen des Sophos Connect Clients

1. Öffnen Sie die UTM Support Download-Webseite.

2. Scrollen Sie bis zum Abschnitt „Sophos Connect (IPsec Client)“ und laden Sie den passenden Client für ihr Betriebssystem herunter.

Sophos Connect Client – Installation und Konfiguration

1. Senden Sie die .ini- oder die .scx-Datei an den Benutzer.

2. Auf dem Computer des Benutzers, installieren Sie die SophosConnect.msi, die Sie zuvor heruntergeladen hatten.

3. Starten Sie Sophos Connect

Hinweis: Den Connect Client finden Sie im System Tray der Workstation

4. Klicken Sie auf „Verbindung importieren“ und wählen Sie die .ini/.scx-Datei aus.

5. Klicken Sie auf „Verbinden“, um die Verbindung aufzubauen.

6. Geben Sie die Benutzerdaten ein und klicken Sie auf Login.

Hinweis: Wenn Sie als Authentifizierungstyp x.509-Zertifikat ausgewählt haben, nutzen Sie die nachfolgenden Schritte.

1. Starten Sie Sophos Connect

Hinweis: Den Connect Client finden Sie im System Tray der Workstation

2. Klicken Sie auf „Verbindung importieren“ und wählen Sie die .ini/.scx-Datei aus.

3. Geben Sie das Passwort für das PKCS#12-Zertifikat ein.

4. Klicken Sie auf „PKCS#12-Datei importieren“ und wählen Sie das heruntergeladene Zertifikat aus.