IP-Telefonsoftware 3CX mit Schadcode infiziert - Sophos MDR - Kunden sind geschützt Rapid Response Team kann helfen

Cyberkriminelle haben 3CX-Anwendungen attackiert und diese für gezielte Angriffe genutzt. Insbesondere wurden Nutzer der 3CX-Softphone-App auf Windows- und macOS-Geräten ins Visier genommen. Die Voice-over-Internet-Protocol (VoIP)-Software von 3CX wird weltweit von über 600.000 Unternehmen genutzt. In den letzten Tagen haben wir viele Angriffe registiert. Das Sophos Rapid Response Team kann betroffenen Unternehmen helfen.

3CX kompromittiert

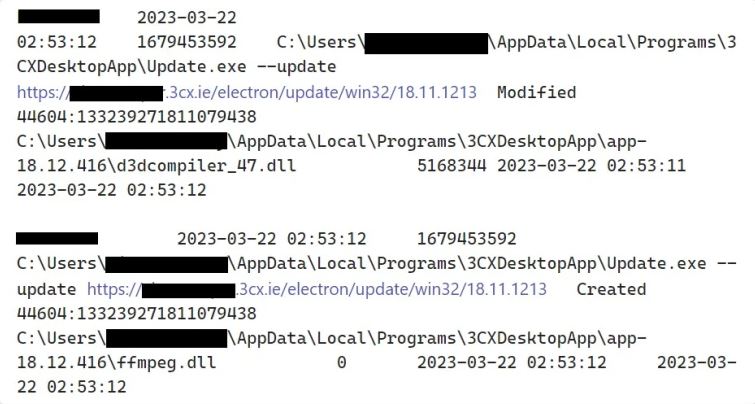

Am 22. März 2023 haben einige 3CX-Anwender Sophos über mögliche falsch-positive Erkennungen der 3CX-DesktopApp durch ihre Endpoint Security Agents informiert. Daraufhin hat Sophos Managed Detection and Response (MDR) am 29. März schädliche Aktivitäten entdeckt, die von der 3CXDesktopApp ausgingen. Es handelte sich demnach nicht um falsch-positive Meldungen, sondern eine reale Attacke auf die Software.

3CX ist eine IP-Telefonsoftware, die auf offenen Standards basiert und eine umfassende Unified-Communications-Lösung bereitstellt. Bei der identifizierten Schadsoftware handelt es sich um eine digital signierte und mit einem Trojaner versehene Version des Softphone-Desktop-Clients für Windows und MacOS. Die bisher am häufigsten beobachtete Aktivität nach der Exploitation ist das Starten einer interaktiven Befehls-Shell.

Sophos reagiert auf Meldungen zu 3CX

Sophos MDR Operations überwachte die Kompromittierung von 3CX aufmerksam und ergriff entsprechende Maßnahmen. Kürzlich hat 3CX eine Sicherheitswarnung herausgegeben, welche die Kompromittierung bestätigt und weitere Details enthüllte. In der Warnung wurde darauf hingewiesen, dass die Electron Windows App, die mit dem Update 7 und den Versionsnummern 18.12.407 und 18.12.416 ausgeliefert wurde, ein Sicherheitsproblem aufweist. Betroffen war die ausführbare Datei 3CXDesktopApp.exe. Auch die Electron Mac App mit den Versionsnummern 18.11.1213, 18.12.402, 18.12.407 und 18.12.416 war von diesem Problem betroffen.

Was Anwender jetzt tun können

Durch proaktive Bedrohungssuche hat das Sophos MDR-Team die betroffenen Kunden identifiziert und benachrichtigt, um ihnen Empfehlungen zur Behebung des Problems zu gegeben. Kunden, die keine Benachrichtigung erhalten haben, sind auch nicht betroffen und haben keinen Handlungsbedarf. Generell gilt: Wer keine 3CXDesktopApp-Software nutzt, 3CX Hosted nicht einsetzt und 3CX StartUP nicht verwendet, muss auch nichts unternehmen.

Kunden sollten 3CX dringend aktualisieren oder deinstallieren

Kunden, die 3CX selbst gehostet haben oder die Software on-pPremise nutzen, sollten Folgendes tun:

- die Management-Konsole starten

- zu Updates gehen

- die aktuelle Mac Desktop-Anwendung herunterladen - 18.12.422

- oder die aktuelle Windows-Desktop-Anwendung herunterladen - 18.12.422

Kunden, die Clients/Desktops verwenden, sollten den Empfehlungen von 3CX folgen und die Electron-App deinstallieren:

- Für Windows im Start-Menü die Systemsteuerung auswählen und unter „Programme und Funktionen“ die 3CX Desktop App auswählen sowie anschließend auf „Deinstallieren“ klicken.

- Mac-Kunden sollten unter „Anwendungen“ die „3CX Desktop APP“ auswählen, mit der rechten Maustaste anklicken und „In den Papierkorb verschieben" wählen. Ist die Anwendung auch auf dem Desktop vorhanden ist, sollte sie auch dort gelöscht werden. Anschließend muss der Papierkorb geleert werden.

Wie Sophos weiter handelt

Die SophosLabs untersuchen Aktivitäten, die von dieser Software ausgehen, weiter. Das MDR-Team führt auch zukünftig Threat Hunts durch, um potenzielle Indikatoren für verdächtige Aktivitäten und Anzeichen für Post-Exploitation-Taktiken zu identifizieren. Falls verdächtiges oder bösartiges Verhalten in den Beständen der Kunden beobachtet wird, werden sie benachrichtigt.

Sie sind betroffen? Sie möchten wissen, ob Sie betroffen sind?

Das Sophos Rapid Response Team kann Ihnen in beiden Fällen helfen. Melden Sie sich beim UTMshop Team, um den Kontakt zum Rapid Response Team herzustellen. Gerne könne wir den gesamten Prozess auch seitens der UTMshop-Technik mit begleiten. Zögern Sie nicht, da sich die Schadsoftware nach sehr schnell weiter verbreitet und enorme Schäden resultieren können. Die Kollegen vom Rapid Response Team können auch ausschließen, dass Sie betroffen sind. Melden Sie sich hier: service@utm-shop.de - 0351-81077-50