Zum End-of-Life (EOL) des Sophos’ SSL VPN Client

Vielen war er gewohnt und lieb geworden, die kleine Ampel in der Task-Leiste gehörte irgendwie – gerade in Zeiten von Homeoffice oder unterwegs – dazu. Mit dem Start des neuen und umfangreich verbesserten Sophos Connect v2 VPN Client vor etwas über einem Jahr, kündigt Sophos nun aber das End of Life (EoL) für den alten Sophos SSL VPN Client für Windows an. Das EoL für den Sophos SSL VPN Client tritt am 31. Januar 2022 in Kraft.

Sophos SSL VPN Clients werden aber weiterhin funktionieren wie gewohnt, es besteht jedoch keine Möglichkeit mehr, diese nach dem 31. Januar 2022 herunterzuladen. Neue Client-Installation sind daher dazu angehalten, den Sophos Connect Client zu nutzen und für bestehende Installationen empfiehlt Sophos, sobald wie möglich auf Sophos Connect zu migrieren.

Sophos Connect v2 ist der neue und deutlich verbesserte VPN Client, der sowohl von der Sophos (XG) Firewall, als auch von Sophos (SG) UTM unterstützt wird.

In diesem Zusammenhang können Sie die Gelegenheit auch nutzen und eine Migration zu Sophos Zero Trust Network Access (ZTNA) in Betracht ziehen. Bei ZTNA handelt es sich um eine brandneue Technologie mit der Sophos Ihnen deutlich gesteigerte Sicherheit, einfacheres Management und eine transparentere End-User-Erfahrung bietet. Es stellt gegenüber VPN die bessere Lösung für Fernverbindungen dar und integriert sich hervorragend mit Sophos Intercept X.

FAQs

Was geschieht mit Benutzern die den SSL VPN Client auch nach dem End of Life Datum benutzen?

An der Funktionalität ändert sich nichts. Der Client arbeitet weiterhin, wie vorher auch. Was passiert also am End of Life Datum? Sophos stoppt die Veröffentlichung der Sophos Version von OpenVPN Client Binärdateien und wird keine weiteren Updates zur Verfügung stellen.

Was sind meine Alternativen?

Sophos Connect bietet ihnen eine bessere Lösung und ihnen entstehen durch die Nutzung keine Kosten. Es ist ein vollwertiger Ersatz mit verbesserten Optionen für Masseninstallationen und Multi-Protokoll-Support in einem einzigen Client. Sophos empfiehlt zudem ZTNA als eine fortschrittlichere Alternative in Betracht zu ziehen, welche Ihnen Azure AD SSO, Distribution über Sophos Central und eine verbesserten Sicherheitsaspekt gegenüber traditionellen VPN Clients bietet. Eine dritte Option ist die frei verfügbare Open Source Variante OpenVPN GUI, die visuell und funktional am ehesten dem Legacy SSL VPN Client entspricht.

Verliere ich Funktionalitäten, wenn ich auf Sophos Connect wechsle?

Mit Sophos Connect haben Sie dieselbe Funktionalität wie mit dem Legacy Client und im Zusammenspiel SFOS zudem auch vereinfachtes Management und zusätzlichen Funktionsumfang. Auf Sophos UTM bietet der Sophos Connect Client denselben Funktionsumfang, mit einer einfacheren End-User-Erfahrung. Der Client kann per Masseninstallation ausgerollt werden, zum Beispiel mittels Active Directory Gruppenrichtlinien oder anderen Software Management Tools. Die Einbindung der Richtlinie unterscheidet sich etwas, ist aber nicht komplexer als mit dem Legacy Client.

Warum kündigt Sophos das EoL an?

Sophos hat sich über die letzten Jahre hinweg in Richtung eines einzelnen VPN Clients bewegt. Der alte Sophos SSL VPN Client hat keine signifikanten Vorteile gegenüber Sophos Connect und ZTNA und es mangelt ihm gegenüber beiden an einer Vielzahl von Möglichkeiten. Den Legacy Client weiter zu unterstützen würde zudem Aufwand verursachen, der an anderer Stelle besseren Einsatz finden würde.

SFOS: Konfiguration von Fernzugriff über SSL VPN mit Sophos Connect

Um den Sophos Connect Client für SSL VPN-Fernverbindungen nutzen zu können, müssen folgende Schritte durchgeführt werden:

- Konfigurieren der SSL VPN-Einstellungen

- Konfigurationsdateien an Benutzer übermitteln

- Eine Firewallregel erstellen

- Den Sophos Connect Client an die Benutzer verteilen. Alternativ kann dieser über das Benutzerportal heruntergeladen werden.

Benutzer müssen folgendes durchführen:

- Sophos Connect auf ihrem Gerät installieren

- Die Konfigurationsdatei importieren und die Verbindung herstellen

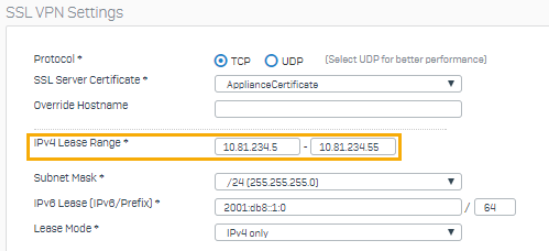

Legen Sie einen IP-Adressbereich für SSL VPN Clients fest

Wenn SSL-Clients sich anmelden, erhalten Sie eine Adresse aus dem von Ihnen festgelegten Adressbereich. Es muss ein privater Adressbereich genutzt werden.

- Im WebAdmin der Sophos Firewall: Navigieren Sie zu „VPN“ und klicken Sie auf „VPN-Einstellungen anzeigen“

- Unter „IPv4-Lease-Bereich können Sie festlegen, aus welchem Adressraum die SSL-VPN-Benutzer Adressen beziehen sollen. Falls notwendig, passen Sie die Subnetzmaske an.

-

Klicken Sie auf „Anwenden“

Erstellen Sie eine Benutzergruppe und fügen Sie einen Benutzer hinzu

Erstellen Sie eine Benutzergruppe für den Fernzugriff via SSL VPN, und fügen Sie dieser Gruppe Benutzer hinzu. Die Gruppe spezifiziert ein Surfkontingent und die Zugriffszeiten. Benutzer der nachfolgenden Beispielgruppe haben unbeschränkten Zugang.

- Navigieren Sie zu Authentifizierung à Gruppen und klicken Sie auf „Hinzufügen“

- Legen Sie die Einstellungen fest

Option: Beschreibung

Name: Remote SSL VPN group

Surfkontingent: Unlimited internet access

Zugriffszeit: Allowed all the time - Klicken Sie auf Speichern.

- Navigieren Sie zu Authentifizierung à Benutzer und klicken Sie auf „Hinzufügen“

- Legen Sie die Einstellungen fest

Option: Beschreibung

Benutzername: john.smith

Name: John Smith

Gruppe: Remote SSL VPN group - Klicken Sie auf Speichern.

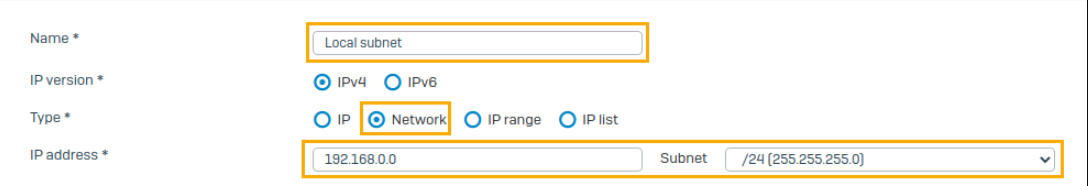

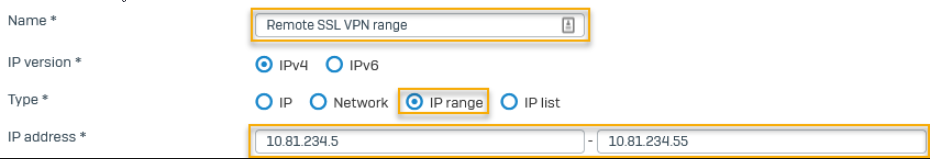

Erstellen Sie IP-Hosts für das lokale Subnetz und die SSL VPN Clients

Das lokale Subnetz definiert die Netzwerkressourcen, auf die die Clients per Fernzugriff zugreifen können. Zur Erstellung der Firewallregel benötigen Sie zusätzlich einen IP_Host für die Clients.

- Navigieren Sie zu Hosts und Dienste à IP-Host und klicken Sie auf „Hinzufügen“

- Geben Sie einen Namen für das lokale Netzwerk ein, wählen Sie bei Typ „Netzwerk“ aus und definieren Sie Netzwerkadresse und Subnetz aus.

-

Klicken Sie auf Speichern.

-

Klicken Sie auf „Hinzufügen"

-

Erstellen Sie einen IP-Host für die SSL VPN Clients. Vergeben Sie einen Namen (zum Beispiel Remote SSL VPN Range) wählen Sie als Typ „IP-Bereich“ und legen Sie denselben Bereich wie unter VPN-Einstellungen fest.

-

Klicken Sie auf Speichern.

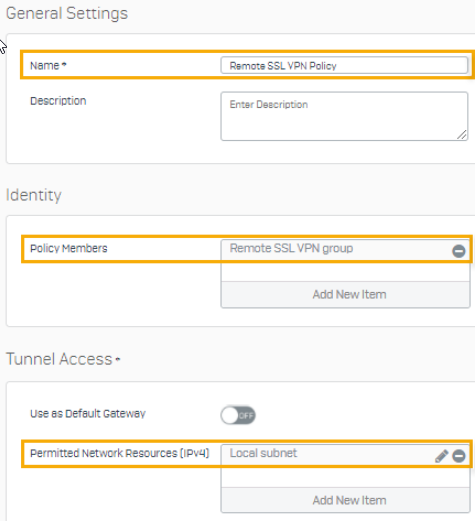

Fügen Sie eine SSL VPN Fernzugriffsrichtlinie hinzu

Erstellen Sie eine Richtlinie die den Clients in der Remote SSL VPN group erlaubt, sich zu verbinden. Die Benutzer dieses Beispiels sind in der Lage auf die Ressourcen im lokalen Subnetz zuzugreifen.

- Navigieren Sie zu VPN à SSL VPN (Fernzugriff) und klicken Sie auf „Hinzufügen“.

- Geben Sie einen Namen ein, legen Sie fest für wen diese Richtlinie gilt (Remote SSL VPN group) und geben Sie an auf welche Ressourcen zugegriffen werden darf (lokales Subnetz)

3. Klicken Sie auf Speichern.

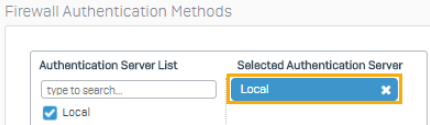

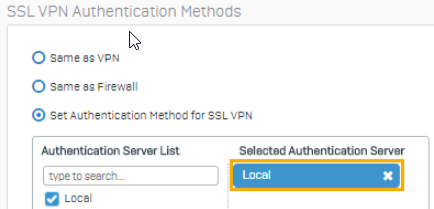

Prüfen Sie die Authentifizierungsdienste

In diesem Beispiel werden die Firewall und SSL VPN Authentifizierungsmethoden auf lokale Authentifizierung gesetzt. Sophos Firewall agiert damit als Authentifizierungsserver.

- Navigieren Sie zu Authentifizierung à Dienste

- Prüfen Sie, dass der Authentifizierungsserver auf „Lokal“ gesetzt ist.

Alternativ können Sie auch einen Authentifizierungsserver auswählen, zum Beispiel einen Active Directory, den Sie unter Authentifizierung à Server eingerichtet haben.

-

Scrollen Sie zu SSL VPN Authentifizierungsmethoden.

-

Prüfen Sie, dass der Authentifizierungsserver auf „Lokal“ gesetzt ist.

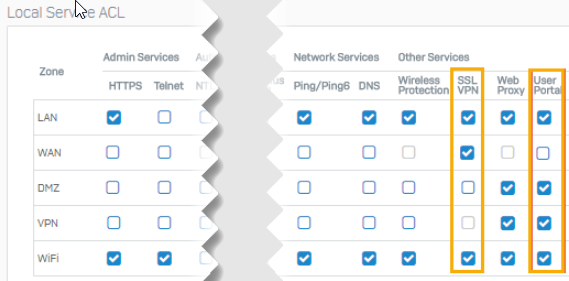

Prüfen Sie die Appliance-Zugriff-Einstellungen

Um sicherzustellen, dass eine Verbindung hergestellt wird und die Benutzer diese auch verwenden können, müssen Sie den Appliance-Zugriff für SSL VPN und das Benutzerportal aktivieren

- Navigieren Sie zu Verwaltung à Appliance-Zugriff

- Aktivieren Sie für SSL VPN die LAN-, WAN- und gegebenenfalls Wifi-Zone

-

Wechseln Sie in den Reiter „Einstellungen“

- Schnittstellen-Adresse: Über welche Schnittstelle die Fernverbindung aufgebaut werden soll

- Protokoll:

Standardmäßig wird TCP mit Port 443 verwendet. Wird bessere Performance benötigt, kann auch UDP verwendet werden.

- Hostnamen umgehen:

Für alle SSL-VPN-Verbindung übergeht die Einstellung Hostnamen übergehen die interne Präferenz, bei der ein konfigurierter DynDNS-Hostname dem System-Hostnamen vorgezogen wird

- Virtueller IP-Pool:

Virtuelle IP-Adressen für Peers werden aus diesem IP-Pool ausgewählt. Bei Konflikten kann dieser geändert oder ersetzt werden. Bei SSL-Site-to-Site-Verbindungen ist es möglich, einem Peer eine statische virtuelle IP-Adresse zuzuweisen, die diesen Pool dann umgeht.- Doppelte CN:

Markieren Sie dieses Auswahlkästchen, um doppelte allgemeine Namen (CN) in verschiedenen SSL-VPN-Sitzungen zu erlauben. So können Benutzer mehrere SSL-VPN-Sitzungen gleichzeitig auf unterschiedlichen Hosts öffnen. Andernfalls wird nur eine SSL-VPN-Sitzung pro Benutzer zugelassen.

-

Aktivieren Sie für Benutzerportal alle Zonen außer WAN.

-

Klicken Sie auf Anwenden

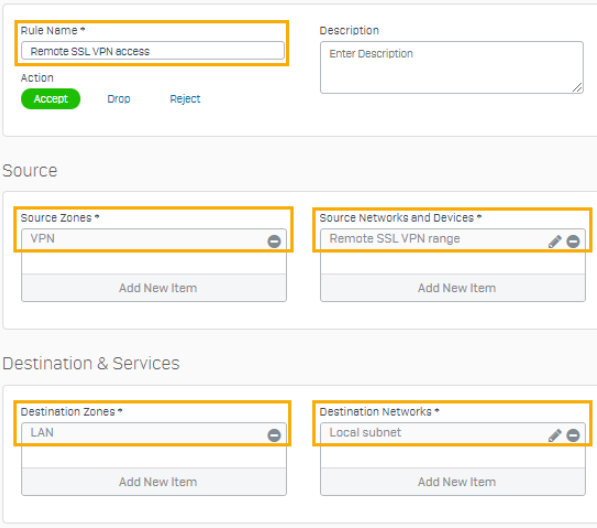

Erstellen Sie eine Firewallregel

- Navigieren Sie zu Regeln und Richtlinien à Firewallregeln. Fügen Sie eine neue Firewallregel über den entsprechenden Button hinzu.

- Geben Sie folgende Einstellungen an:

-

Klicken Sie auf Speichern.

Installieren und Konfigurieren des Sophos Connect Clients auf den Endgeräten

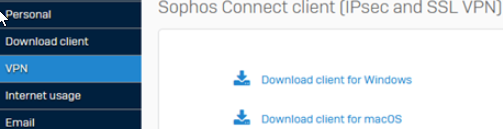

Zur Herstellung der SSL VPN Verbindungen, müssen die Benutzer den Sophos Connect Client auf ihren Endgeräten installieren und die .ovpn-Datei in diesen importieren. Sie haben die Möglichkeit den Client über den WebAdmin der Sophos Firewall herunterzuladen und mit den Benutzern zu teilen. Alternativ können die Benutzer diesen selbst über das Benutzerportal herunterladen.

In der folgenden Anleitung erfahren Sie, wie die Benutzer den Sophos Connect Client über das Benutzerportal herunterladen können:

- Melden Sie sich im Benutzerportal an und navigieren Sie zu VPN. Unter Sophos Connect Client (IPsec und SSL VPN) klicken Sie auf „Client für Windows herunterladen“

-

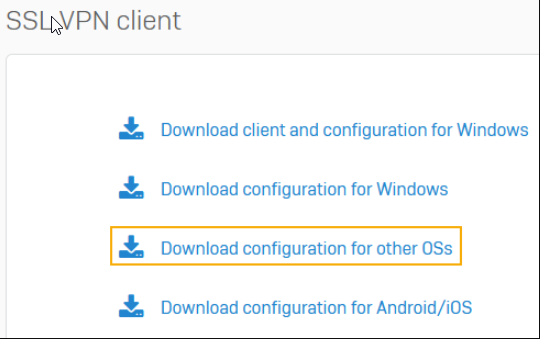

Klicken Sie auf „Konfiguration für andere Betriebssysteme herunterladen“

-

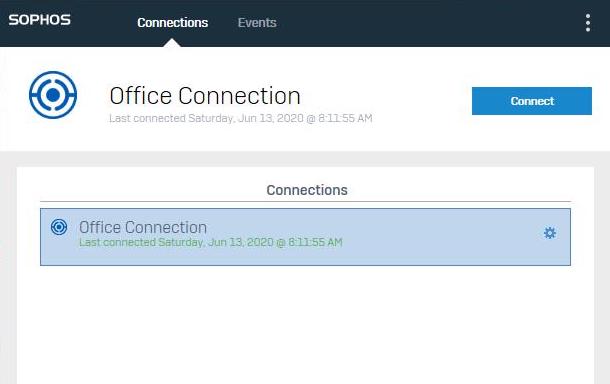

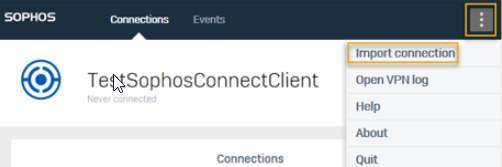

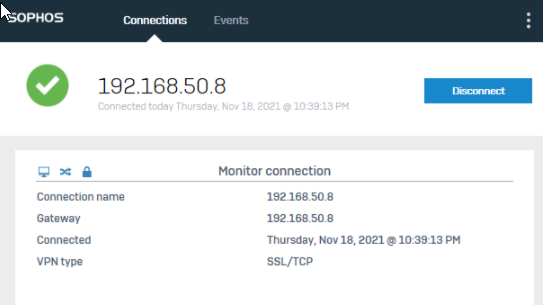

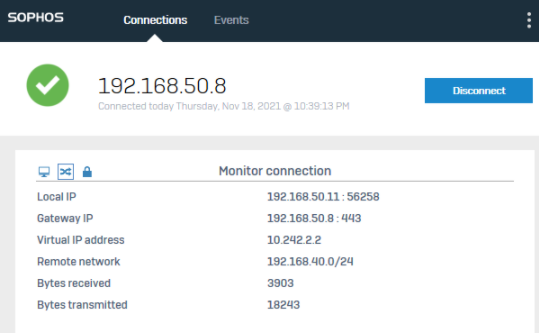

Starten Sie den Sophos Connect Client. Er wird im Tray in der Taskleiste rechts angezeigt.

-

Klicken Sie auf die drei Punkte oben rechts und klicken Sie anschließend auf „Verbindung importieren“

-

Wählen Sie die .ovpn-Datei aus, die Sie aus dem Benutzerportal heruntergeladen haben.

-

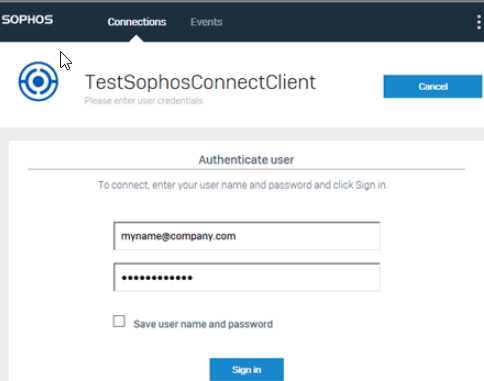

Melden Sie sich mit ihren Benutzerportaldaten an.

SFOS: Ausrollen der Sophos Connect MSI mittels skriptbasiertem GPO-Deployment

- 1. Erstellen Sie eine .bat-Datei mittels Notepad. Stellen Sie sicher das der Pfad von der Workstation aus erreichbar ist.

@echo off

SET Sophos_Connect=Sophos\Connect\scvpn

IF "%PROCESSOR_ARCHITECTURE%" == "x86" GOTO X86_PROG

IF NOT EXIST "%ProgramFiles(x86)%\%Sophos_Connect%" GOTO INSTALL

exit /b 0

:X86_PROG

IF NOT EXIST "%ProgramFiles%\%Sophos_Connect%" GOTO INSTALL

exit /b 0

:INSTALL

msiexec.exe /i \\WINSERVER\Users\Administrator\Downloads\SophosConnect /QN

Popd - Fügen Sie den Pfad hinzu in dem das Skript erstellt und gespeichert wurde

Öffnen Sie auf dem Windowsserver die Gruppenrichtlinienverwaltung. Editieren Sie die Richtlinie die den Workstations zugeordnet ist und wählen Sie Computerkonfiguration à Richtlinien à Windows-Einstellungen à Skripte à Startup aus - Updaten Sie die Gruppenrichtlinie.

Die Domänenrichtlinie wurde aktualisiert, aber nicht durchgesetzt. Öffnen Sie die Kommandozeile und setzen Sie folgenden Befehl ab:

gpupdate /force

Sophos UTM: Installation und Konfiguration des Sophos Connect Clients für Fernzugriff über SSL VPN

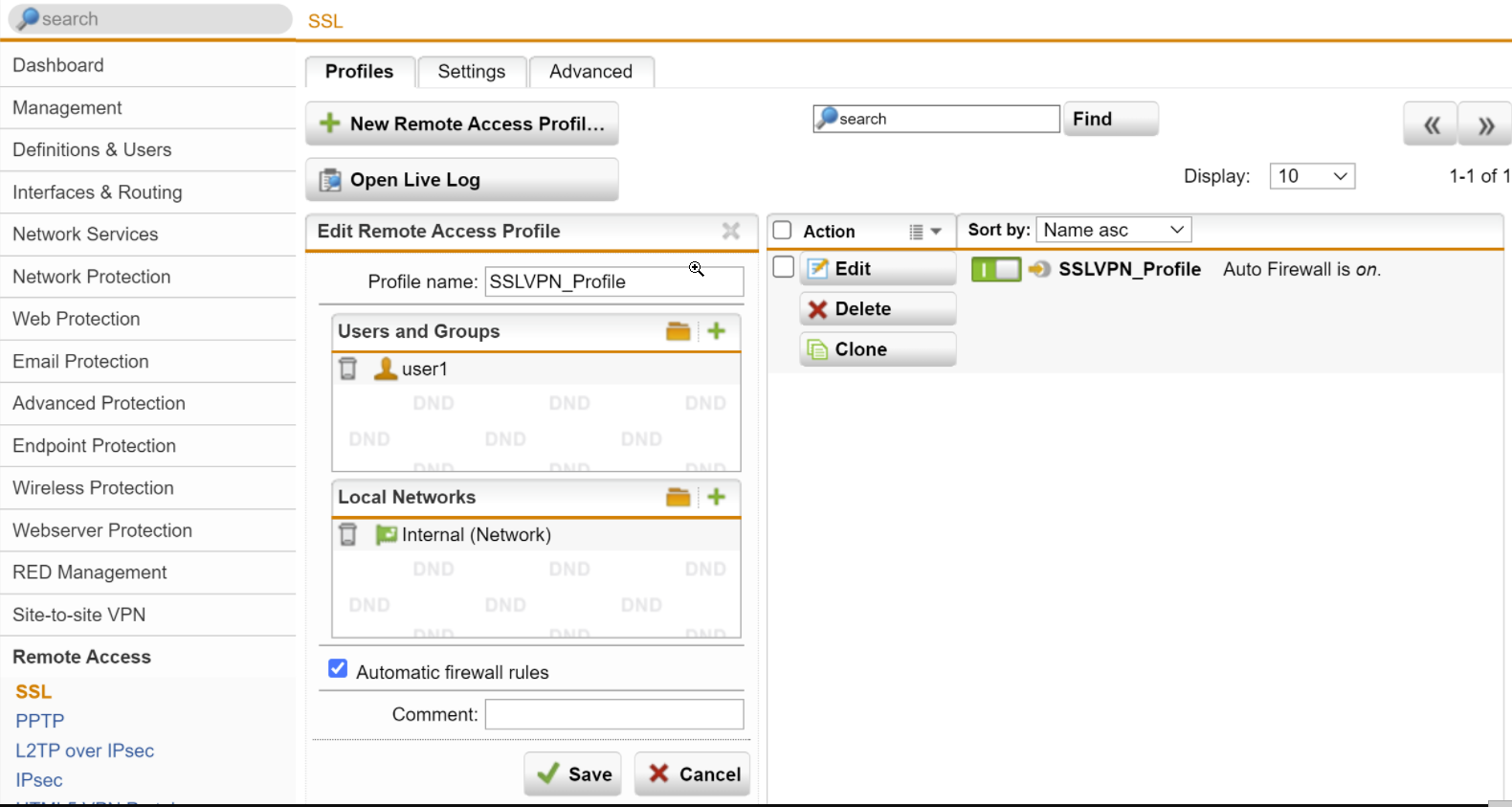

- Im WebAdmin der UTM navigieren Sie zu Fernzugriff à SSL à Profile

- Klicken Sie auf „Neues Fernzugriffsprofil…“

- Setzen Sie die folgenden Parameter:

- Name:

Geben Sie dem Profil einen Namen

- Benutzer und Gruppen:

Wählen Sie die Benutzer und Gruppen aus, die dieses Profil für den Fernzugriff nutzen sollen

- Lokale Netzwerke:

Wählen Sie die Netzwerke aus, auf die die Benutzer Zugriff erhalten sollen.

- Automatische Firewallregeln:

Wenn aktiviert, wird automatisch eine Firewallregel erstellt, die den Verkehr für dieses Fernzugriffsprofil erlaubt. Wird die Verbindung beendet, wird die Regel wieder entfernt. Ist diese Option nicht ausgewählt, muss die Firewallregel manuell erstellt werden.

-

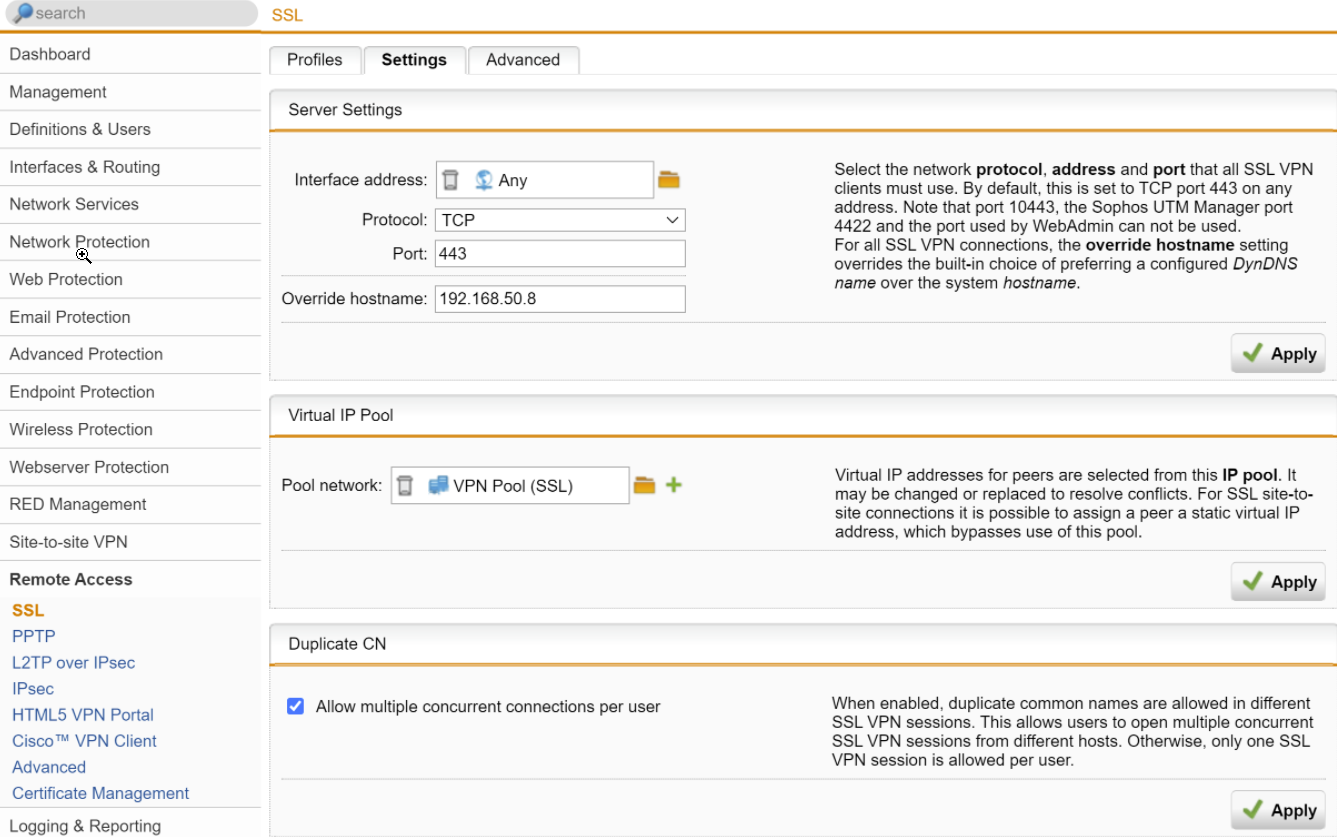

Wechseln Sie in den Reiter „Einstellungen“

- Schnittstellen-Adresse:

Über welche Schnittstelle die Fernverbindung aufgebaut werden soll

- Protokoll:

Standardmäßig wird TCP mit Port 443 verwendet. Wird bessere Performance benötigt, kann auch UDP verwendet werden.

- Hostnamen umgehen:

Für alle SSL-VPN-Verbindung übergeht die Einstellung Hostnamen übergehen die interne Präferenz, bei der ein konfigurierter DynDNS-Hostname dem System-Hostnamen vorgezogen wird

- Virtueller IP-Pool:

Virtuelle IP-Adressen für Peers werden aus diesem IP-Pool ausgewählt. Bei Konflikten kann dieser geändert oder ersetzt werden. Bei SSL-Site-to-Site-Verbindungen ist es möglich, einem Peer eine statische virtuelle IP-Adresse zuzuweisen, die diesen Pool dann umgeht.

- Doppelte CN:

Markieren Sie dieses Auswahlkästchen, um doppelte allgemeine Namen (CN) in verschiedenen SSL-VPN-Sitzungen zu erlauben. So können Benutzer mehrere SSL-VPN-Sitzungen gleichzeitig auf unterschiedlichen Hosts öffnen. Andernfalls wird nur eine SSL-VPN-Sitzung pro Benutzer zugelassen.

-

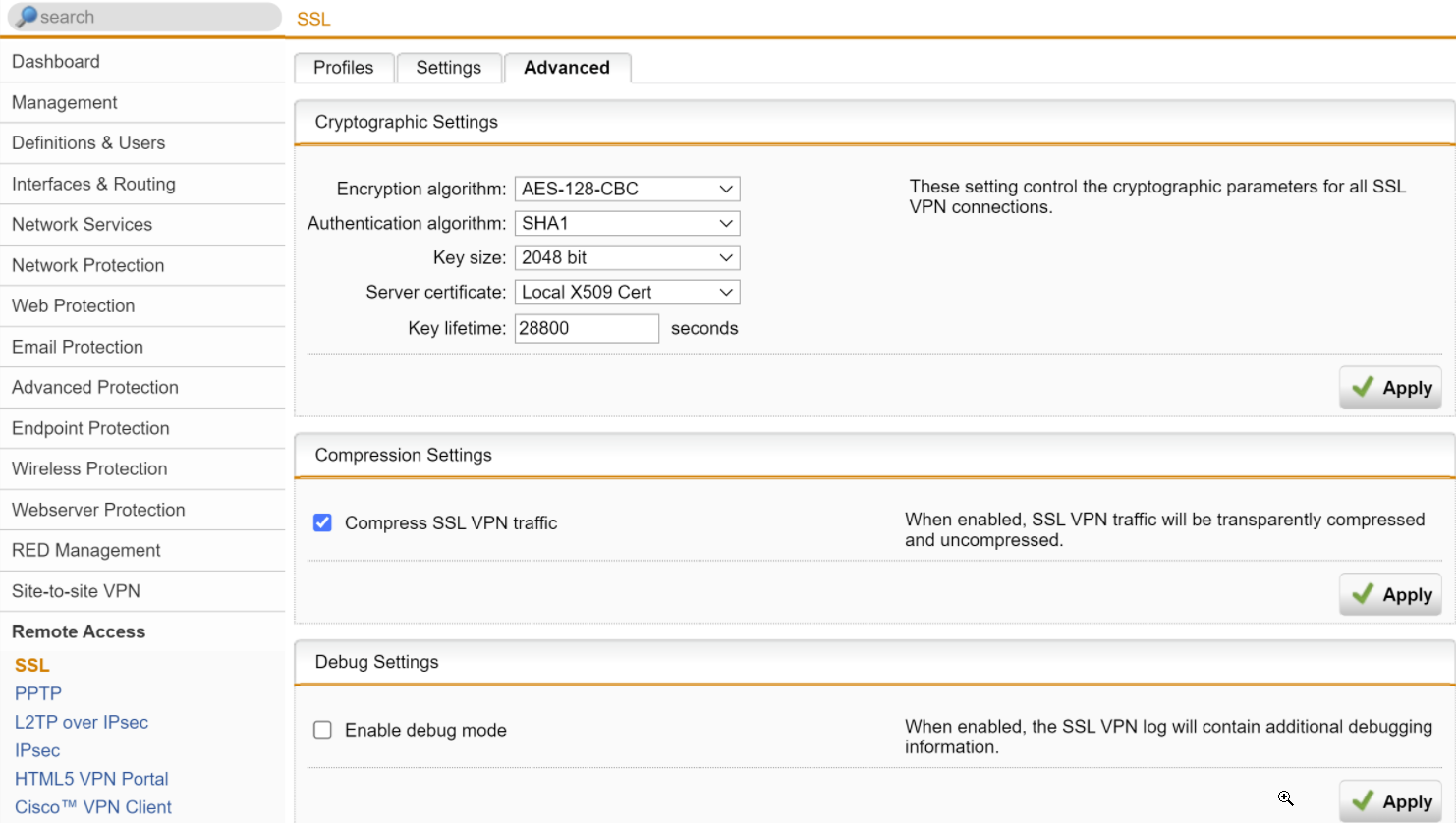

Wechseln Sie in den Reiter „Erweitert“

- Verschlüsselungsalgorithmus:

Sie können eine vorgefertigte Richtlinie verwenden oder über SSL à Erweitert eine eigene Richtlinie erstellen.

- Authentifizierungsalgorithmus:

Standardmäßig ist SHA1 ausgewählt. Wir empfehlen diese Einstellung zu ändern und mindestens SHA2 256 zu verwenden.

- Serverzertifikat:

In den Standardeinstellungen wird „Local X509 Cert“ verwendet und die Clients erhalten ein eigenes, welches durch „Local X509 Cert“ validiert wird.

- Komprimierungseinstellungen

Wenn diese Option aktiviert ist, wird der SSL-VPN-Verkehr transparent komprimiert und dekomprimiert.

- Fehlersuche-Einstellungen:

Wenn diese Option aktiviert ist, enthält das SSL-VPN-Protokoll ausführlichere Angaben zur Fehlersuche.

-

Sie können die erstellte Fernzugriffsregel aktivieren, indem Sie auf das Statusicon klicken. Nach Fertigstellung der Konfiguration wird das Statusicon grün und die Verbindung kann genutzt werden.

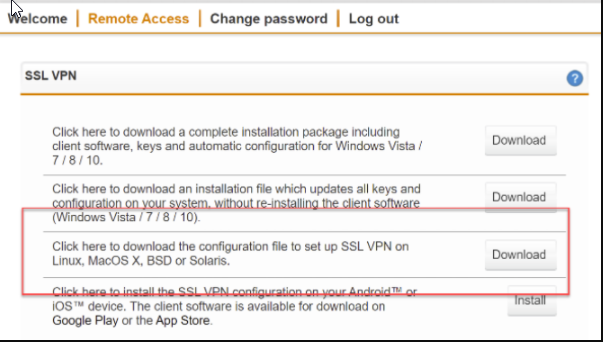

Software und Zertifikate erhalten

Das UTM Benutzerportal steht allen Benutzern von Fernverbindungen zur Verfügung. Von dort können Sie Anleitungen und Werkzeuge für die Konfiguration auf das Endgerät herunterladen.

- Öffnen Sie den Browser.

- Geben Sie die IP-Adresse des Benutzerportals nach folgendem Schema ein:

https://<IP Adresse> - Akzeptieren Sie die Sicherheitsbenachrichtigung, die ihr Browser gegebenenfalls anzeigt.

- Geben Sie die Anmeldedaten ein, die Sie von ihrem Administrator erhalten haben.

- Klicken Sie auf Login.

- Öffnen Sie den Reiter „Fernzugriff“ und laden Sie im Abschnitt SSL VPN die Konfigurationsdatei für nicht-Windows-Betriebssysteme (auch als Windows-Benutzer) herunter. Es handelt sich um eine .ovpn-Datei.

-

Klicken Sie auf Abmelden.

Installation des Sophos Connect Clients

- Öffnen Sie den folgenden Link: https://www.sophos.com/en-us/support/downloads/utm-downloads

- Scrollen Sie nach unten zum Abschnitt „Sophos Connect (IPsec Client)“

- Laden Sie den Installer herunter.

- Führen Sie die .msi-Datei aus und installieren Sie Sophos Connect.

- Öffnen Sie Sophos Connect

- Klicken Sie oben rechts auf die drei Punkte und wählen Sie „Verbindung importieren“ aus.

- Wählen Sie die .ovpn-Datei aus, die Sie aus dem Benutzerportal heruntergeladen haben.

- Geben Sie die Anmeldedaten, die Sie von ihrem Administrator erhalten haben, ein.

Migrationsskript für Wechsel von UTM SSL VPN Client zu Sophos Connect

Das folgende Skript wurde durch User twister5800 in den Sophos Foren bereitgestellt.

Es führt folgendes aus:

- Erstellen eines Backups der alten ovpn-Konfigurationsdatei des SG UTM SSL VPN Clients

- Entfernen des SG UTM SSL VPN Clients

- Installieren von Sophos Connect

- Importieren der alten Konfiguration in Sophos Connect, sodass Benutzer sich weiterhin mit der UTM verbinden können.

- Installation einer Provisionierungsdatei für Sophos Firewall, um eine eventuelle Migration einfacher zu gestalten.

@echo off

IF NOT EXIST "c:\Program Files (x86)\Sophos\Sophos SSL VPN Client\uninstall.exe" goto :eof

REM Remove the old client

REM Kill running programs, preventing uninstall

taskkill /im openvpn* /F

timeout 2

REM Backup the OVPN config file

rem rmdir "c:\!vpn" /s /q

mkdir c:\!vpn

copy "c:\Program Files (x86)\Sophos\Sophos SSL VPN Client\config\*.ovpn" c:\!vpn\

REM Use uninstaller to remove the client

cd\Program Files (x86)\Sophos\Sophos SSL VPN Client

Uninstall.exe /S

timeout 10

REM Do folder cleanup - if not, Sophos Connect refuse to install

cd\

rmdir "c:\Program Files (x86)\Sophos\Sophos SSL VPN Client" /s /q

SET Sophos_Connect=Sophos\Connect\scvpn

IF "%PROCESSOR_ARCHITECTURE%" == "x86" GOTO X86_PROG

IF NOT EXIST "%ProgramFiles(x86)%\%Sophos_Connect%" GOTO INSTALL

exit /b 0

:X86_PROG

IF NOT EXIST "%ProgramFiles%\%Sophos_Connect%" GOTO INSTALL

exit /b 0

:INSTALL

msiexec.exe /i "\\server\share\SophosConnect.msi" /QN

timeout 5

REM Deploying SSLVPN provisioning file - user must connect once with the client to fetch their profile when SF is in place.

REM Userportal on SF must be accessible and with a valid certificate!

copy /Y "\\server\share\xgsslvpn.pro" "C:\Program Files (x86)\Sophos\Connect\Import\"

REM Deploying old SSLVPN for UTM

copy /Y "c:\!vpn\*.ovpn" "C:\Program Files (x86)\Sophos\Connect\Import\"

Popd

REM Start Gui - tray icon.

start "" "C:\Program Files (x86)\Sophos\Connect\GUI\scgui.exe"

:eof

END && EXIT